В современном мире кибербезопасность приобретает всё более важное значение, особенно когда речь идет о защите сетей и серверов от автоматизированных атак. Одним из эффективных методов выявления и изучения вредоносных ботов является использование SSH-хонепотов. Такой подход позволяет не только мониторить действия злоумышленников, но и собирать ценную информацию о характере и методах атак. В данной статье рассматриваются особенности ловли китайских и российских ботов с помощью SSH-хонепота, а также описываются технические и аналитические аспекты этой методики. SSH (Secure Shell) остаётся одним из самых популярных протоколов для удалённого администрирования серверов по всему миру.

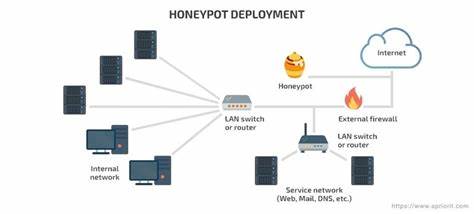

Его же популярность привлекает внимание злоумышленников, которые используют автоматизированных ботов для сканирования сетей и попыток несанкционированного доступа. Китайские и российские боты особенно активны в этой области, спрогая использовать уязвимости и перебирать пароли с помощью атак типа brute force. Для эффективного выявления таких угроз применяют SSH-хонепоты — имитированные SSH-сервера, которые создаются с целью привлечения и фиксации попыток взлома. Хонепоты не предоставляют реального доступа к системе, но собирают данные о поведении бота, используемых им инструментах и командных сессиях. Это позволяет аналитикам получить ценные сведения о методах атаки и профилях злоумышленников.

Настройка SSH-хонепота требует внимательного подхода к безопасности и конфигурации. Важно создать систему, которая будет максимально похожа на настоящий SSH-сервер с уязвимостями, вызывающими подозрение у ботов. При этом необходимо строго ограничить потенциальный вред, который вредоносное ПО может нанести, обеспечивая изолированное выполнение команд и тщательную регистрацию всей активности. Популярными инструментами для развертывания SSH-хонепотов являются Cowrie и HoneySSH, которые позволяют гибко настраивать параметры и интегрироваться с системами мониторинга. При идентификации китайских и российских ботов важное значение имеют анализ IP-адресов и геолокационных данных.

Несмотря на использование прокси и VPN злоумышленниками, типичные паттерны поведения, языковые настройки команд и характер используемых эксплойтов могут дать понимание происхождения атак. Помимо географической информации, необходимо изучить временные интервалы активности, повторяющиеся атаки и командные последовательности. Китайские боты, например, могут использовать специфические скрипты на языке Bash или Python, ориентированные на популярные уязвимости в локализованных программах. Российские боты иногда характеризуются использованием специфической символики и наборов команд, которые свидетельствуют о их происхождении. Сбор и анализ данных с SSH-хонепота позволяют специалистам создавать более эффективные средства защиты, включая интеллектуальные системы обнаружения вторжений (IDS) и фильтры для блокировки вредоносного трафика.

Данные о конкретных IP-адресах и поведении ботов могут быть использованы для обновления списков блокировок и создания правил фаерволов. Также такие исследования способствуют пониманию развития киберугроз и прогнозированию будущих атак. Помимо технических аспектов, важно осознавать этическую и правовую стороны применения SSH-хонепотов. Хонепоты должны быть настроены исключительно для защиты собственной инфраструктуры и сбора разведывательных данных, не нарушая конфиденциальность посторонних лиц. Законодательство разных стран может по-разному регулировать использование подобных технологий, поэтому необходимо тщательно изучать соответствующие нормативные акты.

В заключение стоит отметить, что SSH-хонепоты являются мощным инструментом в арсенале специалистов по кибербезопасности для выявления и исследования активности китайских и российских ботов. Правильно настроенный и управляемый SSH-хонепот обеспечивает глубокое понимание методов атак, что способствует улучшению защиты IT-инфраструктур и поддержанию безопасной работы сетей. Учитывая постоянное развитие угроз, внедрение и совершенствование таких решений становится неотъемлемой частью современной стратегии киберобороны.