В последние годы криптовалюты привлекают внимание не только легитимных инвесторов и майнеров, но и киберпреступников, которые используют вредоносное программное обеспечение для скрытого майнинга на заражённых устройствах. Такие криптомайнинговые ботнеты наносят серьёзный урон пользователям, замедляя работу их ПК, увеличивая счёт за электроэнергию и создавая угрозу безопасности. Однако благодаря недавним исследованиям в области кибербезопасности появился новый прорыв — инновационные методы, позволяющие эффективно блокировать и полностью останавливать кампании вредоносного майнинга. Основой этих методов служит использование так называемых «плохих шэров» и инструмента под названием XMRogue. Основная идея заключается в том, что криптомайнеры работают через майнинговые пулы и прокси, которые выступают посредниками между ботнетом и реальными майнинговыми площадками.

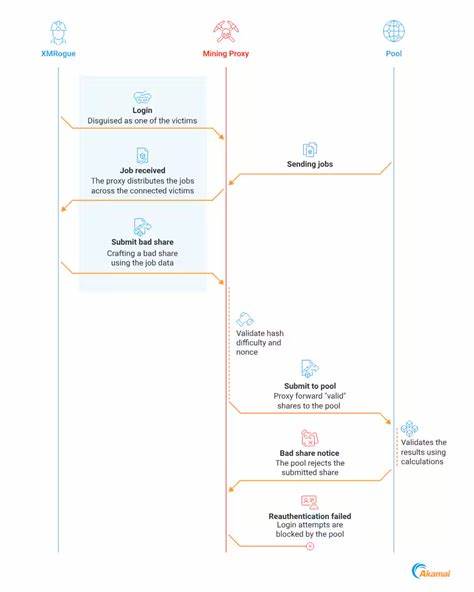

Вредоносная инфраструктура обычно соединяет заражённые устройства с прокси-серверами, которые агрегируют результаты майнинга и перенаправляют их на пул, обеспечивая скрытность и защищая идентификационные данные злоумышленников, такие как адреса кошельков. Именно здесь и становится возможным вмешательство, опирающееся на особенности протокола Stratum, широко используемого для майнинга. Исследователи создали способ, при котором к прокси подключается поддельный майнер, который умышленно отправляет так называемые «плохие шэры» — неверные результаты работы по вычислению хешей. Прокси обычно проверяет и фильтрует результаты, однако «плохие шэры» проходят в пул и вызывают подозрения. Если поступает слишком много неверных результатов от одного прокси, пул автоматически блокирует его, что приводит к полному прекращению майнинговых операций для всего ботнета, связанного с этим прокси.

В результате расход CPU у заражённых машин стремительно падает с максимума до нуля, что фактически означает прекращение вредоносного майнинга. Ключевым элементом для реализации такого подхода стал инструмент XMRogue. Его задача — имитировать поведение майнера, подключиться к прокси и начать отправлять последовательные «плохие шэры», чтобы прервать работу вредоносной инфраструктуры. Так исследователи получили возможность воздействовать не на отдельное устройство, а на целый ботнет, что значительно увеличивает эффективность борьбы с нелегальным майнингом. Другой метод, представленный в отчёте Akamai, направлен на ситуации, когда заражённое устройство подключается напрямую к публичному майнинговому пулу, минуя прокси.

В таком случае применяется механизм массовых многочисленных подключений от одного и того же кошелька майнера. Если одновременно инициировать более 1000 логинов с одного адреса, майнинговый пул автоматически заблокирует этот адрес на час, что выделяет время для реагирования и предотвращает добычу криптовалюты злоумышленниками. Хотя этот метод носит временный характер и не полностью останавливает кампании навсегда, он создаёт серьёзные препятствия для работы преступников. Важно отметить, что применённые стратегии ориентированы прежде всего на майнеров криптовалюты Monero — одного из самых популярных средств скрытого майнинга благодаря своей анонимности. Тем не менее, возможности техник не ограничиваются одной валютой и потенциально могут быть адаптированы для противодействия майнингу других криптовалют, что открывает широкие перспективы в сфере киберзащиты.

Инновационные подходы основаны на глубоком понимании внутреннего устройства майнинговых топологий и политик пулов. Злоумышленники зачастую пытаются занять прочные позиции, гарантируя непрерывный процесс добычи криптовалюты с помощью прокси-серверов. Но эти же прокси становятся «узкими местами» и уязвимыми точками, на которые можно воздействовать, используя уязвимости протоколов и правил майнинга. Такие меры позволяют не навредить легитимным майнерам, поскольку последние в состоянии быстро восстановиться, изменив IP-адрес или кошелёк, тогда как для ботнетов технически трудно выполнить подобные манипуляции из-за масштабности и распределённости инфраструктуры. Преимущества использования «плохих шэров» и XMRogue хорошо иллюстрируют важность проактивной позици кибербезопасности.

Вместо простого обнаружения и удаления вредоносной программы, новые методы направлены именно на дестабилизацию и блокировку самой экономической составляющей ботнета — добычи криптовалюты. Лишив преступников возможности получать прибыль, можно значительно сократить масштабы их деятельности и сделать киберпреступления менее выгодными. Кроме того, такие технологии способствуют улучшению общей безопасности интернет-инфраструктуры, снижая нагрузку на пользовательские устройства и предотвращая распространение вредоносного ПО. Это особенно важно в условиях растущего числа подключённых устройств и масштабных атак криптомайнинговых ботнетов, способных поражать как частных пользователей, так и корпоративные сети. Несмотря на все преимущества, методы пока не являются окончательным решением всех проблем, связанных с вредоносным майнингом.

Злоумышленники постоянно адаптируются, совершенствуя свои техники и создавая новые варианты обхода защитных мер. Однако разработанные подходы оказывают значительное давление на инфраструктуру киберпреступников и стимулируют дальнейшие исследования в области борьбы с нелегальным майнингом. Можно также отметить, что подобные успешные инициативы стали возможны благодаря сотрудничеству экспертов из различных областей — кибербезопасности, криптовалютных технологий и сетевого анализа. Объединение знаний позволяет разрабатывать комплексные и эффективные инструменты для защиты и реагирования на современные угрозы. Будущее борьбы с криптомайнинг-ботнетами видится в постоянном совершенствовании используемых методов, внедрении новых технологий и адаптации к меняющимся условиям.

Использование «плохих шэров» и XMRogue — яркий пример того, как нестандартные и технически продвинутые решения могут изменить баланс сил в борьбе с киберпреступностью. В конечном счёте, данное исследование демонстрирует, как понимание архитектуры и политики майнинга криптовалют может послужить мощным инструментом в руках защитников цифровой безопасности. Это вдохновляет на дальнейшую разработку аналогичных способов защиты, способных не только выявлять проблемы, но и активно мешать вредоносным кампаниям, делая киберпространство более безопасным для всех пользователей.

![ChatGPT Is Becoming a Religion [video]](/images/F4B17792-CE77-4A6C-89CB-512A90DA095B)

![Cutty Sark [Ship]](/images/9D02E858-82EF-4EE3-9041-98B446F2F59C)