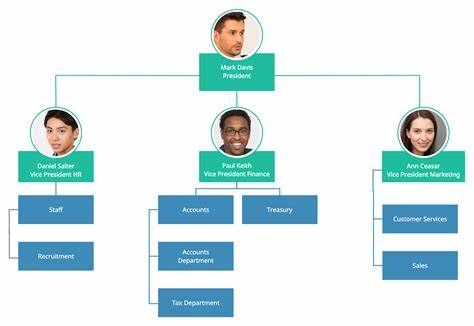

В последние годы криптовалютный рынок и связанные с ним сервисы стремительно развиваются, привлекая миллионы пользователей и значительные инвестиции. Однако вместе с ростом этой индустрии увеличивается и интерес киберпреступников, нацеленных на кражу цифровых активов и нарушение работы компаний, обеспечивающих операции с криптовалютой. Одним из новых и достаточно изощрённых методов атак стало использование мессенджера Telegram для целенаправленных действий против криптофирм. Компания Microsoft недавно объявила о выявлении кампании, во время которой хакерская группа, известная под обозначением DEV-0139, активно использовала Telegram как платформу для атаки на криптовалютные инвестиционные компании. Эти фирмы часто создают в Telegram специальные чаты и группы для VIP-клиентов, через которые ведётся оперативное общение и консультации.

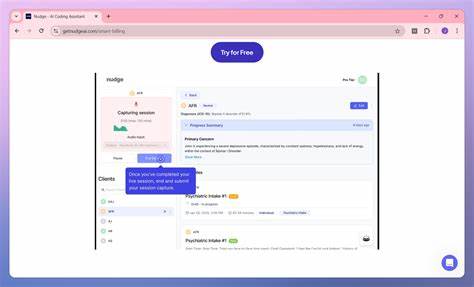

Именно эти группы стали целью злоумышленников, которые присоединялись к беседам под видом представителей других профильных компаний, чтобы определить свою жертву и завоевать её доверие. В середине октября 2022 года злоумышленники пригласили один из таких VIP-аккаунтов в отдельный Telegram-чат, где просили оценить структуру комиссий ведущих криптобирж. Такой подход был тщательно продуман — ведь предложение «обсудить» условия и тарифы казалось вполне естественным для профессионалов, занимающихся инвестициями. После установления доверительных отношений мошенники прислали жертвам вредоносный файл в формате Excel с названием «OKX Binance & Huobi VIP fee comparision.xls».

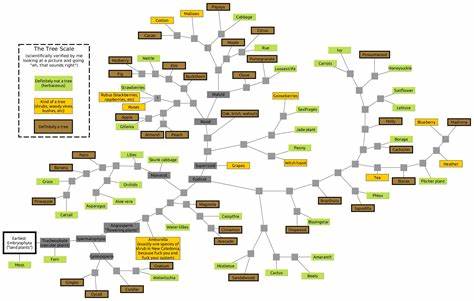

В документе содержалась сравнительная таблица комиссий крупных бирж, что обеспечивало высокий уровень достоверности и снижало подозрения. Однако интрига скрывалась под поверхностью таблицы. Для активизации вредоносного кода пользователям рекомендовалось включить макросы, что традиционно представляет собой одну из распространённых угроз при работе с документами Office. Как только жертва разрешала выполнение макросов, активировался скрытый механизм, использующий второй лист файла, на котором содержалась PNG-картинка. Этот графический файл не был простым изображением — благодаря специальным алгоритмам содержимое PNG файла распарсивалось для извлечения шифрованной DLL-библиотеки, XOR-кодированного бэкдора и легитимного исполняемого файла Windows.

Последний использовался для загрузки вредоносной библиотеки через технику sideloading, что позволяет обойти многие антивирусные проверки. Полученный таким образом бэкдор предоставлял атакующим удалённый доступ к системе жертвы, открывая широкие возможности для кражи данных, установки дополнительного вредоносного ПО и, в конечном итоге, хищения криптовалюты. Для повышения убедительности и снижения подозрений основной лист Excel был защищён паролем «dragon». После запуска вредоносного кода лист автоматически разблокировался, что свидетельствовало о тщательной подготовке и желании избежать лишнего настороженного внимания пользователя. Кроме Excel-файла с исходным вредоносным кодом, хакеры распространяли и второй тип вредоносного ПО — MSI-пакеты под видом приложения CryptoDashboardV2.

Это подтверждает использование единой техники доставки различных, но связанных между собой эксплойтов, позволяющих получить долгоиграющий контроль над устройством. Помимо официального расследования Microsoft, компания Volexity, занимающаяся анализом киберугроз, выдвинула предположение о причастности к атакам группы Lazarus. Этот северокорейский хакерский коллектив известен масштабными операциями по кражам цифровых активов и поддержанием кибершпионажа в различных областях. Активность Lazarus поддерживает настороженность в кибербезопасности во всём мире, учитывая их причастность к атакам на институты финансовой сферы, медиа и государственные структуры. Volexity выявила связи между распространением вредоносных файлов под видом сравнительных таблиц комиссий и использованием вредоносного ПО AppleJeus — ранее применявшегося Lazarus для хищения криптовалютных отправлений и кражи цифровых активов.

Эти манипуляции были дополнены созданием фальшивых сайтов к известным сервисам криптоторговли, таким как HaasOnline, через которые распространялись взломанные приложения с встроенными троянами. Масштаб и продуманность атак, направленных напрямую на сотрудников криптовалютных компаний и их VIP-клиентов, подчёркивают сложность нынешних угроз в сфере цифровых финансов. Атаки, действующие через доверенные каналы коммуникаций, вызывают уцелевший эффект внезапности и повышают риски финансовых потерь. В ответ на подобные инциденты Microsoft предприняла шаги по информированию затронутых клиентов и предоставила рекомендации по обеспечению безопасности аккаунтов и устройств. Эксперты подчеркивают необходимость быть внимательными при работе с любого рода вложениями, особенно в среде криптовалютных инвестиций, предлагать обучение сотрудников и применять передовые методы защиты, включая двухфакторную аутентификацию, использование проверенных источников информации и регулярное обновление программного обеспечения.

Несмотря на заметное развитие технологий безопасности, социальная инженерия по-прежнему остаётся одним из самых эффективных методов взлома. Преступники продолжают использовать доверительные связи и психологические приёмы, чтобы обойти киберзащиту. Поэтому одними только техническими средствами не обойтись — важна комплексная стратегия, объединяющая технологии, образование сотрудников и гибкие внутренние процедуры. На фоне растущего влияния криптовалют индустрия безопасности должна развивать специализированные решения, способствующие обнаружению опасных коммуникаций, сигналов атак и мониторингу аномальной активности. Платформы, как Telegram, популярные у технически подкованных пользователей, остаются привлекательной территорией для злоумышленников, и понимание рисков с их стороны жизненно важно для устойчивости бизнеса.

В заключение, атаки группы DEV-0139 и вероятная связь с Lazarus вновь демонстрируют важность сдерживания киберугроз в финансовой сфере через мультидисциплинарный подход. Только сочетание инновационных технологий, повышения грамотности пользователей и активного мониторинга событий безопасности может предотвратить разрушительные последствия новейших хакерских модусов. Внимание к моментам, казалось бы, повседневного взаимодействия, таким как обмен сообщениями в Telegram, помогает своевременно распознать угрозы и сохранить цифровые активы невредимыми.