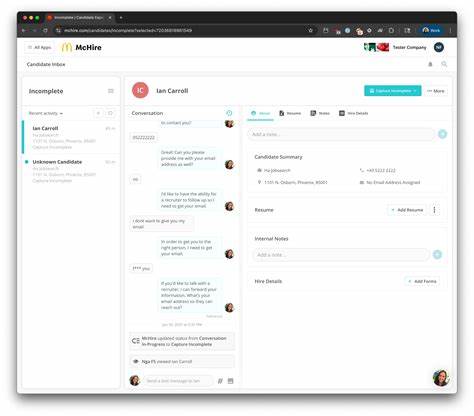

Одной из самых крупных утечек персональных данных последнего времени стала история с платформой McHire, используемой 90% франшиз McDonald’s для найма сотрудников. Данная система автоматизирует процесс приема на работу, делая его интерактивным через чат-бота по имени Оливия, разработанного компанией Paradox.ai. Однако за кажущейся простотой и технологичностью скрывалась серьезная брешь в безопасности, приведшая к раскрытию личной информации более 64 миллионов соискателей. McHire обеспечивает интеграцию между кандидатами и работодателями через чат-бота, который собирает ключевые данные: контактную информацию, предпочтительные смены и результаты психологического теста.

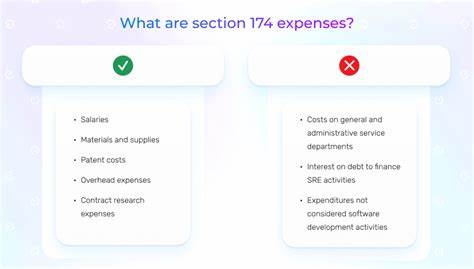

Сам аппарат чата обеспечивает быструю и удобную коммуникацию, но в данном случае именно цифровая интеграция стала ахиллесовой пятой системы. Первый сигнал тревоги прозвучал после жалоб пользователей на Reddit, где соискатели отмечали неадекватные ответы от чат-бота. Эта проблема привела специалистов по безопасности к проведению быстрого анализа платформы, что вскрыло сразу две критические уязвимости. Первая из них заключалась в том, что интерфейс для владельцев ресторанов использовал стандартные, не меняющиеся по умолчанию учетные данные: логин и пароль “123456”. Это позволяет любому, кто имеет базовые знания, получить доступ к административной панели.

Вторая — уязвимость типа Insecure Direct Object Reference (IDOR) на внутреннем API — позволяла получить доступ к любым контактам и перепискам без какой-либо аутентификации, используя всего лишь порядковый номер заявки. В совокупности эти проблемы открывали доступ к огромному массиву персональных данных, включая имена, номера телефонов, электронные адреса и домашние адреса миллионов кандидатов, что является серьезным нарушением политики конфиденциальности и национального законодательства о защите данных. Проверка началась с классического сценария: тестовой заявки на работу в местном McDonald’s через сайт https://jobs.mchire.com/.

Кандидаты мгновенно перенаправлялись к Оливии, которой требовалась базовая информация для заполнения анкеты. Визуально и технически процесс выглядел продуманным — чат-бот задавал вопросы о предпочтительных сменах и проводил психологический опрос, основанный на платформе Traitify.com. Вопросы в тесте безопасности вызывали неоднозначные ощущения: кандидата просили отмечать себя «Me» или «Not Me» на такие характеристики, как «любит переработки» или «конфликтен». Это был необычный и достаточно субъективный опыт для рекрутинга в сфере быстрого питания.

Однако самое тревожное началось с административной части. На странице https://www.mchire.com/signin владельцы ресторанов могут входить в систему для просмотра заявок и переписок. Несмотря на попытки компании вынудить пользователей использовать единый вход через McDonald’s, появилась ссылка для сотрудников Paradox.

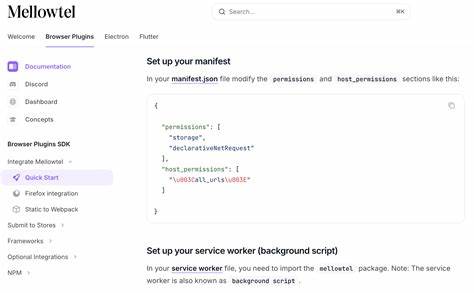

ai. Испытав учетные данные 123456/123456, исследователи мгновенно получили доступ к административной панели тестового ресторана, содержащей информацию реальных сотрудников Paradox.ai. Эта случайная находка позволила изучить архитектуру системы изнутри. Используя этот доступ, стало возможным анализировать API системы.

Особого внимания заслужил запрос PUT /api/lead/cem-xhr, который служит для получения данных кандидатов по их уникальному идентификатору заявки (lead_id). Поэкспериментировав с номерами заявок, эксперты быстро поняли, что API не проверяет полномочия пользователя и позволяет читать бесконечное число записей подряд. Каждый запрос возвращал полный комплект личной информации, включая не только контактные данные, но и этапы процесса найма, введенные анкетные данные, а также токен аутентификации, позволяющий войти в систему от имени кандидата. Утечка охватила более 64 миллионов заявок, что по масштабам сопоставимо с крупнейшими инцидентами в области информационной безопасности современности. Информация оказалась под угрозой несанкционированного доступа, потенциально способного привести к мошенничеству, фишинговым атакам и другим преступлениям.

Контакт с компанией Paradox.ai и McDonald’s был осуществлен немедленно. Вместо публичных каналов безопасности пришлось искать контакты через неофициальные каналы и рассылать уведомления разным лицам, пока не удалось достичь ответственных за безопасность. В итоге технические специалисты признали уязвимости и предприняли меры, отключив возможность входа по стандартным учетным данным и устранив пробел в API. В последние годы количество подобных инцидентов возрастает, что обусловлено растущим объемом собираемых данных и масштабом цифровых платформ.

Важным уроком из этого становится необходимость строгого контроля доступа и регулярного аудита систем безопасности даже у проверенных и крупных сервисов. Для соискателей и пользователей онлайн-сервисов опыт McHire служит напоминанием о том, что ни одна система не застрахована от ошибок и уязвимостей. В свою очередь, компании обязаны внедрять более сложные методы защиты, включая автоматическое обновление паролей, усиленную аутентификацию, защита от IDOR и детальный мониторинг поведения API. Масштаб этой утечки данных показывает, как политика безопасности и техническая реализация плотно взаимосвязаны. Без элементарных мер, таких как уникальные пароли и проверка разрешений на уровне API, безопасность системы оказывается под угрозой.

Платформа McHire используется практически в каждом ресторане сети McDonald’s в США и многих странах мира. Персональные данные миллионам кандидатов несут высокую ценность для злоумышленников, что делает происшествие в McHire ярким примером жизненно важной необходимости совершенствования кибербезопасности в HR-технологиях. В целом, инцидент с паролем по умолчанию и уязвимостью IDOR стал серьезным предупреждением для целой отрасли. Компании, работающие с чувствительными данными, должны проявлять максимальную ответственность, не допуская подобных ошибок на практике. Разрешение проблемы и быстрые реакции Paradox.

ai и McDonald’s вызывают оптимизм, но вопрос защиты данных будет по-прежнему актуален, особенно в эпоху глобальной цифровой трансформации. Пользователи должны оставаться внимательными, а организации – постоянно совершенствовать свои системы безопасности для предотвращения повторения подобных масштабных утечек.