В последние годы развитие технологий искусственного интеллекта существенно ускорилось, что усилило роль высокопроизводительных графических процессоров (GPU) в работе вычислительных кластеров и облачной инфраструктуры. NVIDIA Container Toolkit (NCT) выступает ключевым компонентом в экосистеме управления GPU в контейнерных средах, обеспечивая взаимодействие между контейнеризированными приложениями и аппаратными средствами NVIDIA. Однако стремительное развитие привело к важному пробелу в безопасности: в июле 2025 года исследователи из Wiz обнаружили критическую уязвимость CVE-2025-23266, получившую неофициальное название NVIDIAScape, которая может привести к выходу из контейнера и получению полного контроля над хост-машиной. Данная уязвимость вызвала серьезный резонанс в мире кибербезопасности, поскольку она угрожает тысячам организаций, использующих облачные AI-сервисы с общими GPU-ресурсами. Проблема основывается на некорректной конфигурации механизма OCI hooks в NVIDIA Container Toolkit — именно через эту уязвимость зловредный контейнер способен обойти ограничения изоляции и получить root-доступ к хосту.

Одной из самых тревожных особенностей NVIDIAScape является простота эксплуатационного кода. Злоумышленнику достаточно подготовить всего три строки Dockerfile, включающие установку переменной окружения LD_PRELOAD и добавление вредоносной библиотеки в контейнер. Эта библиотека затем автоматически загружается привилегированным процессом nvidia-ctk, который выполняется на хосте в контексте процесса создания контейнера, что позволяет обойти стандарты изоляции в контейнеризации и пользоваться полномочиями хоста. Уязвимость особенно опасна в мультиарендных облачных средах, где несколько пользователей делят общие GPU-ресурсы. В таких системах, запуская специально подготовленный контейнер, атакующий получает возможность не только приобрести полный доступ к своей машине, но и проникать в другие контейнеры, получая доступ к конфиденциальным данным и интеллектуальной собственности конкурентов.

Это угрожает масштабным компрометациям, потере доверия клиентов и серьезным финансовым потерям. Интересно, что проблема сопряжена с особенностями реализации OCI (Open Container Initiative) hooks. Эти хуки предназначены для запуска скриптов или процессов на хосте в моменты жизненного цикла контейнера. В частности, hook createContainer запускается с наследованием переменных окружения из контейнера, что стало отправной точкой для атаки. LD_PRELOAD — известная переменная в Linux-средах, позволяющая загружать динамические библиотеки перед запуском основного процесса, была использована для загрузки вредоносного кода из файловой системы контейнера непосредственно в привилегированный хук.

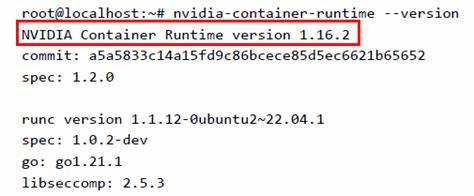

Ранее подобные проблемы уже всплывали в NVIDIA Container Toolkit. В 2024 году исследователи также обнаружили и раскрыли CVE-2024-0132, указывая на систематические риски, связанные с безопасностью контейнерного стека в AI-инфраструктуре. В связи с этим сложилось понимание, что контейнеры, хотя и являются удобным способом изоляции, не обеспечивают полноценной защиты в многоуровневой среде с совместным использованием ресурсов. Для системных администраторов и DevOps инженеров, управляющих AI-кластерами и GPU-ресурсами, своевременное устранение уязвимости крайне важно. Основной путь устранения — обновление NVIDIA Container Toolkit до версии 1.

17.8 или новее, где данная проблема исправлена. Для тех, кто по каким-либо причинам не может обновиться немедленно, NVIDIA рекомендует отключить опцию enable-cuda-compat-lib-hook, которая служит источником эксплойта. Этот флаг можно настроить через конфигурационный файл config.toml для контейнерного рантайма или через переменные окружения при установке GPU Operator.

Оценка риска должна проводиться с приоритетом для хостов, запускающих контейнеры из непроверенных или публичных репозиториев образов. Поскольку сама атака происходит изнутри контейнера, удалённость сервера в интернете становится менее значимым фактором; угроза может прийти изнутри организации, через социальную инженерию или компрометацию цепочки поставок. Кроме непосредственного патча и отключения проблемного hook, специалисты безопасности рекомендуют применять дополнительные уровни изоляции, учитывая, что контейнеры не являются абсолютным барьером. В многоарендных и высокочувствительных средах разумно использовать виртуализацию и другие методы сегментации. Ведение контроля за используемыми образами, анализ поведения контейнеров в рантайме и аудит инфраструктуры помогут своевременно выявлять и предотвращать подобные атаки.

Обнаружение NVIDIAScape демонстрирует, насколько важна всесторонняя проверка безопасности всех уровней AI-экосистемы — от моделей и приложений до инфраструктурных компонентов. Современный рост использования AI не должен идти вразрез с обеспечением надежной защиты данных и ресурсов. Тесное сотрудничество между командами по безопасности и разработчиками AI является ключом к построению устойчивых систем, способных противостоять сложным угрозам. В конечном итоге уязвимость NVIDIAScape — еще одно предупреждение о том, что классические проблемы в контейнерной безопасности остаются актуальными темами. Пока индустрия фокусируется на инновациях в AI, нельзя забывать про фундаментальные принципы кибербезопасности.

Эффективная защита требует системного подхода, включающего операционные процессы, регулярный аудит и многослойную защиту, чтобы предотвращать такие критические эксплоиты и обеспечивать безопасность пользователей и данных. Исследования Wiz и подобных им команд продолжают проливать свет на актуальные риски и помогают организациям адаптироваться к меняющемуся ландшафту угроз в мире AI и облачных технологий. Принятие новых норм безопасности и обновление инструментов — залог защиты современной инфраструктуры от подобных критических уязвимостей.