В современном мире цифровых технологий безопасность информации становится приоритетом для любого пользователя и организации. Одним из фундаментальных аспектов кибербезопасности является надёжное хранение паролей. Хранение паролей в открытом виде – явление, давно признанное опасным, потому что при утечке базы данных злоумышленники получают мгновенный доступ к аккаунтам пользователей. Чтобы предотвратить такие инциденты, применяются алгоритмы одностороннего хеширования, которые преобразуют пароль в набор символов фиксированной длины, называемый хешем. Однако безопасность этих алгоритмов определяется не только их технологией, но и математическими концепциями, такими как энтропия, а также практическими приёмами защиты от атак.

Алгоритмы хеширования представляют собой функцию, преобразующую произвольные данные в уникальную фиксированную последовательность. Например, алгоритм SHA-256 вырабатывает 256-битный хеш, который в идеале трудно обратить обратно в исходный пароль. Представьте, что пользователь регистрируется на веб-сайте и вводит пароль. Вместо сохранения самого пароля в базе данных, сервер применяет к нему алгоритм хеширования и сохраняет полученный хеш. При последующем входе в систему пользователь вводит пароль, система снова хеширует его и сравнивает с сохранённым хешем.

Если совпадает, доступ предоставляется. Хотя такой процесс повышает безопасность по сравнению с хранением паролей в открытом виде, он не является панацеей. Злоумышленники используют различные методы, чтобы попытаться восстановить исходный пароль из хеша. Одним из наиболее распространённых является использование так называемых радужных таблиц – больших заранее подготовленных баз данных паролей и соответствующих им хешей. Эти таблицы упростили быстрое распознавание паролей при доступе к хешам и сделали простые пароли уязвимыми.

Для защиты от радужных таблиц применяют «соль» – случайную последовательность символов, добавляемую к паролю перед хешированием. В результате хеш хранится уже для комбинации пароля и соли, что значительно усложняет предсоздание таблиц с такими значениями. Каждому пользователю присваивается уникальная соль, поэтому даже два одинаковых пароля будут иметь разные хеши. Это простой, но чрезвычайно эффективный метод предотвращения быстрой компрометации паролей. Другой опасностью является атака методом полного перебора, или brute force.

Здесь злоумышленник пытается перебрать все возможные комбинации символов, вычислить их хеши и сравнить результаты с базой. Такая атака становится проблемой, если пароль короткий и состоит из небольшого набора символов. Для оценки стойкости пароля введено понятие энтропии – мера неопределённости или сложности пароля. Чем больше длина и разнообразнее используемые символы (цифры, буквы разных регистров, специальные знаки), тем выше энтропия и тем более трудоёмкой становится атака. Например, если ограничиться только маленькими буквами алфавита, то количество вариантов значительно меньше, чем если добавлять большие буквы, цифры и знаки.

Представим ситуацию с ASCII наборами символов, примерно насчитывающими около 100 различных знаков. Если мы возьмём пароли длиной от 6 до 8 символов, то общее число вариантов можно выразить как сумму степеней 100^6 + 100^7 + 100^8. Это даёт порядка 10 квадриллионов разных сочетаний. На первый взгляд это огромное число. Но современные вычислительные мощности, такие как специализированные майнинговые установки для криптовалют, способны вычислять десятки триллионов хешей в секунду.

Таким образом, перебор всех 6-8-значных паролей может занять лишь несколько минут. Проблему можно значительно усложнить, увеличивая длину пароля хотя бы на один символ. Так, добавление 9-го символа способно увеличить время взлома с нескольких минут до нескольких часов, что уже является ощутимым барьером для злоумышленника. При росте длины пароля до 16 символов время перебора возрастает до миллиардов лет, что фактически исключает возможность атаки brute force. Однако полагаться исключительно на усложнение пароля не всегда удобно с точки зрения пользователя.

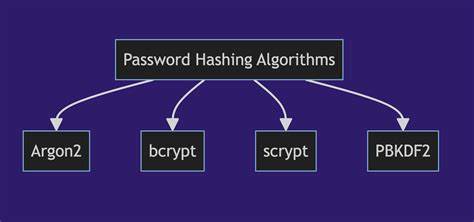

Людям сложно запомнить длинные случайные последовательности, а упрощение пароля снижает его безопасность. Здесь на помощь приходят специальные алгоритмы хеширования с регулируемой вычислительной сложностью. Такие алгоритмы, как BCrypt, SCrypt и PBKDF2, специально разработаны для того, чтобы замедлять процесс генерации хеша, усложняя тем самым атаку brute force. К примеру, если обычный SHA-256 хеш можно вычислить за доли миллисекунды, то алгоритмы с увеличенным числом итераций требуют сотни или тысячи миллисекунд для получения одного хеша. Это искусственное замедление снижает скорость перебора на несколько порядков и позволяет сохранять безопасность даже при использовании более коротких паролей.

Подходит ли такой подход? Многие специалисты спорят, стоит ли полагаться на облегчение работы пользователей с короткими паролями и компенсировать это высокими вычислительными затратами, или лучше заставлять пользователей применять длинные, но вычислительно простые пароли. Первая позиция связана с удобством и принятием системы пользователями, вторая — с экономией ресурсов серверов и большей гибкостью. Современные решения, такие как FusionAuth, используя PBKDF2 с 24 000 итераций по умолчанию, оптимально балансируют между безопасностью и производительностью. Их алгоритмы достаточно медленные, чтобы резко повысить стойкость пароля к атакам, но в то же время не создают ощутимых задержек для пользователей. Кроме того, такие решения дают возможность обновлять алгоритмы хеширования по мере появления новых технологий и угроз, что важно для долгосрочной безопасности.

Таким образом, безопасность паролей зависит от нескольких факторов: выбора грамотного алгоритма хеширования, добавления уникальной соли, повышения энтропии пароля и использования вычислительно сложных алгоритмов. В совокупности эти меры значительно снижают риск компрометации учётных записей и повышают уровень защиты цифровой инфраструктуры. В заключение стоит подчеркнуть, что безопасность всегда является вопросом баланса между удобством и надёжностью. Обеспечение грамотной политики создания паролей, внедрение современных алгоритмов и повышение культуры безопасности пользователей — ключевые шаги в борьбе с кражей и взломом учётных данных в цифровом пространстве.