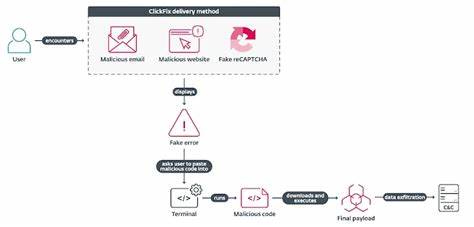

За последние несколько лет атаки социальной инженерии стали одной из самых популярных и эффективных тактик для получения несанкционированного доступа к системам и данным. Одной из таких техник, которая обрела широкую известность, является ClickFix – атака, заставляющая пользователя выполнять вредоносный код через диалоговое окно «Выполнить» в Windows, вызываемое сочетанием клавиш Windows + R. Простота и эффективность этого метода привлекли внимание специалистов по безопасности и злоумышленников, что привело к необходимости поиска новых, более изощрённых альтернатив. FileFix – это именно такой альтернативный подход, который предлагает более скрытный и удобный путь запуска системных команд, используя браузер и стандартную функциональность загрузки файлов. Вместо прямого обращения к диалоговому окну «Выполнить», данный метод играет на привычках пользователей взаимодействовать с окнами выбора файлов и адресной строкой Проводника Windows.

В основе FileFix лежит интересное наблюдение: адресная строка Проводника Windows позволяет выполнять команды операционной системы, если в ней ввести определённые команды. При этом браузеры, такие как Google Chrome, открывая окно выбора файла при загрузке, вызывают отдельный процесс Проводника, который, как оказалось, не блокирует возможность исполнить вредоносную команду, введённую в адресную строку. Это создаёт уникальную возможность для социальной инженерии. На фишинговой странице можно убедить пользователя открыть окно выбора файла, а затем подсказать, как вставить в адресную строку специальную вредоносную команду под видом обычного пути к документу или файлу. Важно оформить инструкцию так, чтобы пользователь не подозревал подвоха и не связывал действия с вредоносным выполнением кода, например, предложив якобы важный корпоративный документ для просмотра.

Подобная защита на уровне браузеров отсутствует, и FileFix умело этим пользуется. Как работает сама атака? Фишинговый сайт содержит скрытый элемент input с типом «file», который при нажатии кнопки вызывает окно выбора файла. Одновременно с этим в буфер обмена копируется команда PowerShell с вредоносным кодом, прикрытым комментарием в виде пути к файлу. Таким образом, когда пользователь вставляет скопированный текст в адресную строку Проводника и нажимает Enter, запускается командный интерпретатор и выполняется вредоносная команда – например, пинг на сторонний сервер злоумышленника для проверки исполнения. При этом сам путь файла введён как комментарий, чтобы скрыть истинный характер команды и повысить доверие пользователя.

Такой подход демонстрирует глубокое понимание человеческого фактора и использование его в интересах атаки. Кроме того, для предотвращения случайной загрузки реальных файлов через окно выбора файла, код на странице перехватывает событие выбора файла, очищает его и принудительно открывает окно выбора снова, тем самым не давая пользователю загрузить что-либо реальное, сохраняя сценарий атаки максимально контролируемым. Интересной вариацией FileFix является возможность запуска вредоносных исполняемых файлов, например, payload.exe, загружаемых через браузер, после чего в буфер обмена копируется их путь в папке загрузок, который субтельно предлагается вставить в адресную строку Проводника. При вводе данного пути файл запускается уже без маркировки Mark of The Web, что снижает риск блокировки системой безопасности Windows и антивирусами.

Однако данный метод требует дополнительных действий от пользователя, так как системы защиты, такие как Microsoft Defender SmartScreen и Google SafeBrowsing, срабатывают на попытки загрузки исполняемых файлов. FileFix представляет собой значительный шаг в развитии техник социальной инженерии, так как комбинирует привычные для пользователей операции (работа с файлами) с эксплуатацией особенностей ОС и браузера, что затрудняет своевременное обнаружение атаки. Защита от подобных угроз требует комплексного подхода, включающего мониторинг подозрительных процессов, запускаемых дочерними процессами браузеров, а также обучение сотрудников компаний распознаванию подобных уловок. Мониторинг процессов cmd.exe, powershell.

exe, mshta.exe и других, запускаемых от имени браузера, становится важным элементом системы обнаружения вторжений. Помимо технических мер, знание именно таких новых вариантов атак позволит специалистам по информационной безопасности своевременно адаптировать стратегию защиты и снизить риски успешного внедрения вредоносного ПО. FileFix также подчёркивает постоянно меняющуюся природу атак социальной инженерии и необходимость постоянного изучения и обновления знаний в области информационной безопасности. Традиционные методы, вроде диалогового окна «Выполнить», уже не являются единственным инструментом злоумышленников, и игнорирование новых подходов может привести к серьёзным последствиям для безопасности организаций и частных лиц.

С развитием подобных методов становится очевидным, что обучение конечных пользователей остаётся одним из ключевых элементов безопасности. Понимание того, как злоумышленники могут использовать привычные интерфейсы и инструменты против самих пользователей, помогает повысить осознанность и сопротивляемость атакам. В результате FileFix является не просто альтернативой ClickFix, а новым этапом в эволюции социальной инженерии, демонстрируя гибкость и изобретательность злоумышленников. Инновации в атаках подталкивают индустрию безопасности к поиску новых решений, повышению осведомлённости и развитию комплексных защитных механизмов. Таким образом, FileFix открывает новый вектор угроз, который требует повышенного внимания со стороны специалистов безопасности и конечных пользователей.

Отслеживание таких техник и своевременное обновление защитных стратегий позволят минимизировать угрозы и сохранить безопасность цифровых систем в эпоху постоянно усложняющихся атак.