В последние годы майнинг криптовалюты привлекает все больше внимания злоумышленников, которые используют чужие вычислительные ресурсы без ведома пользователей. Такой вид кибератак получил название криптоджекинг, и одним из самых изощренных представителей этого направления стал вредоносный майнер KingMiner. Его особенность — скрытная эксплуатация системы жертвы для добычи Monero, криптовалюты, отличающейся анонимностью транзакций и привлекательной для киберпреступников. Важно понимать, как работает KingMiner, почему именно Monero стала популярной целью, и какими способами можно выявить и обезвредить этот скрытный криптомайнер. Криптоджекинг как явление представляет собой несанкционированное использование компьютера или сервера для майнинга криптовалюты.

Вредоносное ПО внедряется в систему жертвы, используя ее процессор или графическую карту для добычи монет. В отличие от традиционного майнинга, легального и выполняемого с согласия владельца оборудования, криптоджекинг наносит ущерб, снижая производительность, увеличивая потребление электроэнергии и ускоряя износ техники. KingMiner выделяется среди прочих криптомайнеров своей способностью обходить системы защиты и избегать обнаружения антивирусами и средствами мониторинга. Monero — идеальный выбор для вредоносного майнинга, так как эта криптовалюта использует алгоритмы, затрудняющие отслеживание транзакций. Благодаря своей анонимности и высокой ликвидности, Monero часто применяется для незаконных операций в темных сетях и преступными группировками.

Осведомленность о том, что именно эта криптовалюта находится в центре внимания KingMiner, позволяет экспертам по кибербезопасности лучше нацеливать ресурсы на профилактику и обнаружение угроз. Механизм работы KingMiner начинается с проникновения в систему жертвы. Это может происходить через уязвимости в программном обеспечении, фишинговые атаки, вредоносные вложения в электронной почте или зараженные веб-сайты. После установки KingMiner начинает незаметно использовать ресурсы системы для майнинга Monero, скрывая свой процесс и регулярно обновляясь, чтобы противостоять системам обнаружения и удаления. Сложность обнаружения KingMiner заключается в его способности маскироваться под легитимные процессы и изменять алгоритм поведения с учетом текущих настроек системы безопасности.

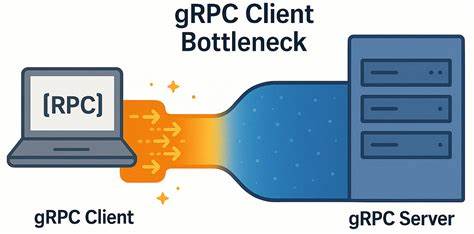

Вредоносное ПО может отключать или обходить процессы мониторинга и отправлять скомпрометированные данные на управляющие серверы злоумышленников. Кроме того, KingMiner способен самостоятельно удалять или переписывать подозрительные файлы и логи, чтобы затруднить расследование инцидентов безопасности. Пользователи и организации, столкнувшиеся с проблемой криптоджекинга, часто замечают ухудшение производительности своих устройств, повышение температуры процессоров и нелогичное потребление энергии. Однако эти признаки не всегда видны сразу, особенно если атака происходит на серверах и в корпоративных сетях. В таких случаях мониторинг сетевого трафика, системных ресурсов и поведение программ становится ключевым инструментом в обнаружении KingMiner и других подобных угроз.

Для предотвращения заражения KingMiner необходимо соблюдать комплекс мер информационной безопасности. В первую очередь важно регулярно обновлять операционные системы и установленное программное обеспечение, закрывая известные уязвимости. Фильтрация входящего трафика, использование современных антивирусных и антималварьных решений с актуальными базами данных также помогает заметить и блокировать попытки проникновения. Обучение пользователей и сотрудников основам кибербезопасности играет не меньшую роль. Осознание рисков, которые несут фишинговые письма и сомнительные файлы, снижает шансы попадания вредоносного ПО в сеть.

В корпоративных условиях рекомендуется внедрять системы сегментации сети и применять строгие политики доступа, чтобы ограничить распространение зараженных компонентов. Современные решения для обнаружения криптоджекинга базируются не только на сигнатурах вредоносного ПО, но и на анализе аномалий в поведении систем и приложений. Такие технологии, как поведения на основе машинного обучения, позволяют выявлять новые и модифицированные версии KingMiner, которые еще не внесены в базы данных угроз. Особое внимание стоит уделить мониторингу использования системных ресурсов. Резкое увеличение загрузки процессора без явных причин, постоянная активность на сетевом уровне в фоне и нестандартная работа процессов — все это потенциальные индикаторы присутствия скрытого майнера.

Обнаружив признаки заражения KingMiner, необходимо немедленно изолировать пораженное устройство от сети и провести глубокое сканирование с использованием специализированных инструментов. В ряде случаев может понадобиться полная переустановка операционной системы для исключения рецидива заражения. Одновременно с техническим реагированием следует проводить анализ инцидента для выявления источника проникновения и предотвращения повторных атак. В условиях постоянного развития киберугроз, малварь для криптоджекинга, такая как KingMiner, представляет собой серьезную проблему для пользователей и бизнеса. Помимо технических и административных мероприятий по защите, важна международная координация усилий по борьбе с киберпреступностью и обмен информацией между экспертами и правоохранительными органами.

В заключение, KingMiner — это не просто очередная вредоносная программа. Это обнаруженный пример высокотехнологичного и адаптивного инструмента киберпреступников, нацеленного на скрытый майнинг Monero с использованием чужих ресурсов. Эффективная борьба с такой угрозой требует комплексного подхода, включающего обновление защитных систем, обучение пользователей и постоянный мониторинг информационной безопасности. Только так можно свести к минимуму риски и избежать финансовых и репутационных потерь в результате криптоджекинга.