В последние годы криптоджекинг, или несанкционированный майнинг криптовалюты на чужих устройствах, был темой многочисленных исследований и обсуждений. Однако в 2025 году эта угроза вновь демонстрирует свой потенциал, превращаясь из случайных всплесков в широкомасштабную, скрытную кампанию. Как сообщает кибербезопасностная компания c/side, более 3500 сайтов по всему миру заражены вредоносными скриптами, которые тайно используют вычислительные мощности посетителей для майнинга Monero, одной из самых популярных анонимных криптовалют. Эта кампания отличается своей малозаметностью и умелым использованием современных технологий, что делает ее серьезной проблемой для владельцев сайтов и пользователей интернета. В чем заключается суть нынешнего всплеска криптоджекинга и как он развивается? Каковы особенности современной вредоносной программы? Какие риски несет она и как уберечь свои ресурсы и устройства? Об этом и пойдет речь в нашем обзоре.

Криптоджекинг — что это и почему он опасен Криптоджекинг — это форма кибератаки, при которой злоумышленники устанавливают майнинговый скрипт на веб-сайты или заражают устройства пользователей без их ведома, используя вычислительную мощность для добычи криптовалюты. В отличие от традиционных видов кибермошенничества, здесь не происходит кражи данных или блокировки компьютера: злоумышленники получают доход за счет увеличенного потребления ресурсов системы жертвы. На первый взгляд, криптоджекинг менее опасен и разрушителен, чем, например, вирусы-вымогатели. Тем не менее он снижает производительность устройств, увеличивает энергопотребление и излишне нагружает процессоры, что может привести к их преждевременному износу. Более того, использование чужих устройств без разрешения — это нарушение законов во многих странах.

История криптоджекинга насчитывает уже несколько лет. В 2017-2018 годах мир потряс феномен сервиса Coinhive, который позволял владельцам сайтов встроить скрипт для майнинга Monero прямо в браузер пользователей. Несмотря на то, что сама идея привлекала разработчиков за счет дополнительного дохода, широкое распространение технологии использовали злоумышленники для своих целей. После закрытия Coinhive в 2019 году казалось, что криптоджекинг уйдет на спад, но факты последних месяцев показывают обратное — он возвращается, притом в более скрытой, продуманной и опасной форме. Современный криптоджекинг: особенности новой волны Согласно отчетам исследователей из c/side и других кибербезопасностных компаний, новые кампании криптоджекинга используют усовершенствованные методы заражения.

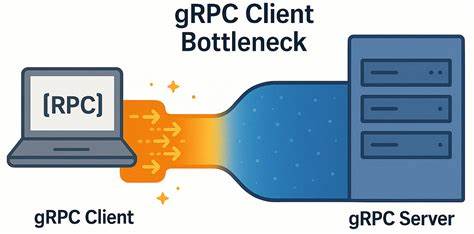

Похищая контроль над тысячами сайтов, преимущественно на платформах WordPress и на e-commerce ресурсах, злоумышленники внедряют в них замаскированные скрипты для майнинга Monero. Особенность этих скриптов — их высокая эффективность при минимальном уровне обнаружения. Раньше криптоджекинг часто можно было обнаружить по значительному увеличению нагрузки на центральный процессор, что вызывало подозрения пользователей и автоматические проверки безопасности. Современные вредоносные программы работают по принципу «оставаться незаметными и майнить медленно» (stay low, mine slow). Они используют технологию WebAssembly, которая обеспечивает более быструю и оптимизированную работу вычислений в браузере.

Кроме того, ASIC-майнеры традиционно применяются для добычи криптовалют, однако веб-майнинг использует вычислительные мощности пользователей напрямую в браузере, что эффективно и скрытно. Для обмена данными с сервером используется протокол WebSocket, который поддерживает постоянное соединение и позволяет передавать информацию без создания заметного трафика. За счет ограниченной нагрузки на CPU и минимального сетевого следа скрипты практически невозможно обнаружить обычными методами. Как происходят заражения на практике Исследователи полагают, что злоумышленники не запускают каждую новую атакующую кампанию «с нуля». Вместо этого они восстанавливают и переиспользуют доступ к давно взломанным сайтам и серверам, приобретая контроль над устаревшей инфраструктурой, которую не обновляли или не защитили своевременно.

В частности, многие из них относятся к предыдущим кампаниям Magecart, известным тем, что взламывали сайты и внедряли скрипты для кражи платежной информации в платежных системах интернет-магазинов. Такие сайты остаются уязвимыми, и вместо того чтобы устранять уязвимости, злоумышленники интегрируют дополнительные вредоносные функции — в данном случае внедряют майнинговые скрипты. Эксперты отмечают, что установка современного криптоджекинга на уже взломанные ресурсы проста: достаточно добавить один обфусцированный (зашифрованный и замаскированный) JavaScript файл. Пользователи при этом даже не замечают никакого отличия в работе сайта, что способствует длительному сохранению вредоносного кода на серверах. Последствия и риски для владельцев веб-ресурсов и пользователей Владельцы сайтов оказываются в позиции беззащитных жертв.

Зараженные ресурсы теряют доверие пользователей, вызывают подозрения поисковиков и могут быть подвергнуты санкциям или понижению в выдаче. Это напрямую влияет на посещаемость и коммерческий доход. Пользователи, посещая такие сайты, в лучшем случае столкнутся с замедлением работы своих устройств и повышенным энергопотреблением. В худшем — заражение их компьютеров станет входной точкой для более опасных кибератак, включая инсталляцию других видов вредоносного ПО. При этом, стоит отметить, что сами скрипты не крадут данные и не взламывают кошельки напрямую — однако технически возможность добавления подобных функций существует, и это создает потенциальную угрозу персональным финансам.

Также постоянная работа майнинг-браузера ухудшает производительность и ресурс современных устройств, особенно мобильных, снижая общий пользовательский опыт в интернете. Советы по защите от криптоджекинга Владельцам сайтов рекомендуется регулярно обновлять CMS, плагины и другие компоненты, своевременно исправлять уязвимости и использовать надежные средства безопасности, включая веб-аппликационные файрволлы. Важно осуществлять периодический аудит кода и проверять наличие несанкционированных скриптов, особенно если сайт ранее пострадал от взлома. Использование инструментов мониторинга производительности серверов и сайтов поможет вовремя выявлять аномалии, связанные с майнинговой активностью. Для рядовых пользователей полезно применять актуальные антивирусные программы и расширения браузера, которые блокируют подозрительные скрипты и не позволяют запускать криптомайнеры без разрешения.

Также стоит избегать посещения сомнительных сайтов и обращать внимание на резкое снижение производительности устройства во время серфинга по интернету. Перспективы развития и значимость темы В условиях постоянного роста рыночной капитализации криптовалют и интереса к ним злоумышленники продолжают адаптировать методы атак. Возрождение криптоджекинга показывает, что киберпреступники готовы использовать не только кражу информации, но и использование ресурсов пользователей в своих целях. Усиление мер защиты требует совместных усилий специалистов по безопасности, разработчиков и пользователей. По мере усложнения киберугроз необходимо повышать информированность, создавать эффективные средства выявления и предотвращения подобных атак, а также соблюдать базовые правила цифровой гигиены.

В итоге, несмотря на относительную «тихость» современных криптоджекинг-кампаний, их потенциал причинить экономический ущерб огромен. Контролируемый мониторинг и профилактика — ключ к уменьшению угроз криптоматинга в будущем. Только интегрированный подход к безопасности позволит сократить количество зараженных ресурсов и сохранить комфорт и безопасность цифрового пространства для всех.