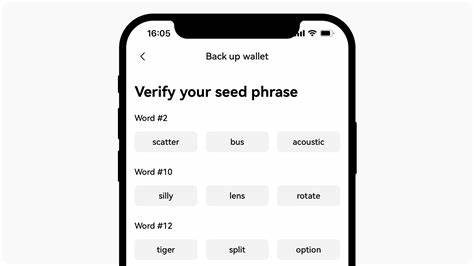

С развитием криптовалют и широким распространением цифровых активов многие пользователи все чаще сталкиваются с вопросом безопасного хранения данных своих кошельков. Среди популярных способов сохранять важную информацию, такую как сид-фразы и приватные ключи, встречается привычка делать их фотографии на смартфоне. Казалось бы, это удобный и быстрый метод сохранить доступ к средствам, но в действительности подобная практика может стать серьезной угрозой безопасности — если злоумышленники получат доступ к этим снимкам. Недавно эксперты по кибербезопасности выявили новую разновидность мобильного вредоносного ПО под названием SparkKitty, которая специально нацелена на поиск и похищение изображений с сид-фразами и деталями криптовалютных кошельков с устройств iOS и Android. SparkKitty представляет собой эволюцию своей предшественницы, вредоносной программы SparkCat, и показывает, как современные киберпреступники все изощрённее выстраивают свои инструменты для кражи цифровых активов пользователей.

Изначально SparkCat распространялся преимущественно через неофициальные источники приложений для Android, используя фальшивые чат-модули поддержки, через которые тайно получал доступ к галереям пользователей и крал важные скриншоты и фотографии. SparkKitty же оказался гораздо более опасным, проникнув в официальные магазины Apple App Store и Google Play в виде криптовалютных приложений и «модифицированных» утилит. К примеру, в Google Play были обнаружены приложения с функциями обмена криптовалютами и мессенджеры, установленные в десятках тысяч устройств. В iOS же был выявлен прицеленный на китайский рынок трекер портфолио под названием “币coin”. Основой для работы SparkKitty в системе iOS служит переосмысленная версия широко используемого сетевого фреймворка AFNetworking или Alamofire.

Злоумышленники встроили в него собственный автономный класс, который автоматически активируется при запуске приложения, используя Objective-C механизм +load. При старте работы вредоносное ПО обращается к скрытым настройкам, устанавливает связь с командным сервером и приступает к сканированию фотографий в галерее, отправляя обнаруженные данные на удалённый сервер. В Android-версии реализована похожая схема с применением модифицированных Java библиотек, а для распознавания изображений используется технология оптического распознавания символов (OCR) из набора Google ML Kit. Это позволяет автоматизировать поиск фото с сид-фразами и приватными ключами по шаблонам и характерным параметрам. Если программа обнаруживает такие данные, файлы помечаются и передаются на сервер злоумышленников.

Инфекция iOS устройств часто происходит через использование корпоративных профилей внедрения (enterprise provisioning profiles), которые предназначены для распространения внутренних приложений компаний, но могут использоваться и в целях мошенничества. Жертву вводят в заблуждение доверить сертификат разработчика с названием «SINOPEC SABIC Tianjin Petrochemical Co. Ltd.», что даёт трояну системные права и позволяет беспрепятственно внедряться в ОС. Аналитики из компании Kaspersky выявили несколько серверов управления и контроля, где хранятся зашифрованные файлы конфигурации с помощью алгоритма AES-256.

После расшифровки эти файлы содержат адреса для получения следующих модулей вредоносной программы и отправки украденных изображений. Таким образом, SparkKitty действует по командам с сервера, решая, когда именно передать фотографию, или отложить отправку на более подходящее время, что затрудняет обнаружение. Помимо этого исследователи нашли модифицированную библиотеку OpenSSL (libcrypto.dylib) с обфусцированной логикой инициализации, что свидетельствует о сложном и меняющемся арсенале используемых хакерами методик и разновидностей вредоносного ПО. Хотя основными целями считают пользователей в Китае и странах Юго-Восточной Азии, сама природа угрозы не ограничивается регионами и может коснуться любого владельца смартфона, хранящего важные данные о своих криптоактивах в виде фотографий.

На момент публикации основные заражённые приложения были удалены из официальных магазинов Apple и Google, однако специалисты предупреждают, что угроза сохраняется через сторонние незаконные альтернативные магазины и методы установки, такие как sideloading. Кроме того, подобные трояны демонстрируют тренд на совершенствование методов взлома и нападения, делая необходимым постоянное обновление знаний и практик защиты в криптосообществе. Советы по защите ваших цифровых активов крайне важны. Прежде всего, избегайте хранения сид-фраз и приватных ключей в виде фотографий на телефоне или любом другом устройстве с постоянным доступом к интернету. Следует использовать аппаратные кошельки (hardware wallets) и надежные менеджеры паролей, которые предоставляют высокий уровень защиты и минимизируют риск утечки информации.

Резервное копирование приватных ключей желательно выполнять исключительно в офлайн-режиме — на бумаге, в виде физического носителя, хранимого в надежном месте. Внимательно относитесь к приложениям, которые устанавливаете. Загружайте программы только из официальных магазинов, проверяйте отзывы, разработчиков и наличие подозрительных разрешений, особенно тех, которые запрашивают доступ к галерее, контактам или файловой системе. Регулярно обновляйте систему и приложения, чтобы получить последний патч безопасности. Если подозреваете заражение, немедленно отключите устройство от интернета, проконсультируйтесь с профессионалами и примите меры по очистке устройства или замене ключей и сид-фраз.