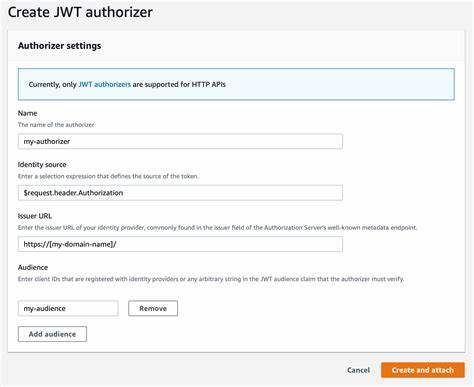

В современном мире информационных технологий безопасность и удобство работы с API являются одними из ключевых факторов успеха для разработчиков и бизнесов. Одной из популярных технологий, обеспечивающих безопасный обмен данными, являются JWT (JSON Web Tokens) — компактные, URL-безопасные токены, которые могут содержать утверждения (claims) о субъекте и использоваться для аутентификации и авторизации. Однако традиционные подходы к управлению JWT часто сопровождаются громоздкими процессами, связанными с созданием и хранением секретных и публичных ключей, разделением клиентских и серверных SDK, а также необходимостью прохождения комплексных процедур по созданию API-ключей через сайты и управление проектами. В последние годы на повестке дня стал инновационный подход — использование самостоятельно подписанных JWT (self-signed JWT), который полностью меняет представления о том, как можно организовать и упростить аутентификацию и авторизацию в приложениях. Самостоятельно подписанный JWT означает, что разработчик или приложение создает собственную пару ключей JSON Web Key (JWK) и подписывает токены приватным ключом, публикуя публичный ключ вместе с токеном для верификации подписи.

Такой подход позволяет отказаться от типичной зависимости от централизованных сервисов, где необходимо создавать учетные записи, проекты, ключи и управлять ими через интерфейсы. Генерация JWK — процесс, который стал очень простым и доступным благодаря современным библиотекам. Например, на языке JavaScript с использованием библиотеки jose можно буквально за несколько строк кода создать пару ключей и экспортировать их в формате JWK, пригодном для дальнейшего использования. Такой ключевой набор по сути превращается в некую самодельную API-авторизацию, полностью контролируемую и управляемую разработчиком без посредников. Идея упрощает и унифицирует клиентскую и серверную стороны.

В большинстве классических систем применяются разные ключи и SDK для клиентских и серверных приложений: публичный ключ для клиента и секретный для сервера. Это создает неудобство и подталкивает к ошибкам, особенно в условиях быстрого развития приложений с новым стеком и разнообразием окружений. Используя самостоятельно подписанные JWT, ролевая дифференциация сводится к минимальному минимуму — авторизация становится вопросом наличия и проверки подписи токена, а ограничения и права доступа выражаются в виде claims, встроенных непосредственно в payload JWT. Такие claims могут описывать конкретные привилегии и права, например возможность доступа к критичным операциям — например, изменению базы данных и другим чувствительным действиям. Это позволяет избавиться от громоздких процедур с API-ключами и их разделением по типам.

Довольно интересным месту в современном развитии API имеет механика авторизации «обратного проксирования» запросов. Клиентское приложение может работать через SDK, которое при необходимости добавляет в каждый запрос специально сформированный, подписанный JWT с необходимыми claims, направляя запрос на сервер с подтверждением всех нужных параметров. Таким образом, клиент получает возможность действовать с правами, соответствующими токену, а сервер — быстро и надежно валидировать подпись и заявленные полномочия. Кроме того, такой метод дает возможность эффективно управлять оплатой и монетизацией предоставляемого API. Например, сервер может по публичному ключу проверить оплату и при отсутствии факта оплаты возвращать клиенту ссылку на платежного провайдера.

Когда разработчик оплачивает использование API, система связывает публичный ключ с платным аккаунтом и в дальнейшем перестает требовать оплаты для запросов, подписанных данным ключом. Такой подход упрощает управление подписками и позволяет сделать процесс интеграции более прозрачным и удобным для конечного пользователя. В сфере B2B2C решений, когда у клиентов есть свои конечные пользователи, становится актуальным вопрос масштабируемого и безопасного управления ключами и правами доступа. Здесь традиционные JOSE стандарты иногда оказываются недостаточными. Выходом становится иерархическое порождение ключей — когда мастер-ключ клиента используется для генерации дочерних ключей для пользователей.

Внедрение технологий с доказыванием нулевых знаний (zero-knowledge proof) позволяет реализовать схему, в которой сервер может убедиться, что ключ конечного пользователя принадлежит совокупности ключей конкретного клиента, не раскрывая самих ключей. Это обеспечивает безопасную и гибкую систему делегирования прав доступа и управления пользователями без излишнего административного напряжения. Отказ от классической модели с централизованным хранением ключей и переход к самостоятельным JWT меняет парадигму разработки и эксплуатации API. Разработчикам уже не нужно тратить время на создание учетных записей и проектов, неоднократное получение и хранение API-ключей, распределение прав между клиентскими и серверными компонентами. Вместо этого достаточно сгенерировать пару ключей и внедрить простую логическую схему проверки заявленных claims.

Это экономит время, снижает риск ошибок и повышает безопасность, так как подписи базируются на личных ключах, а не на ключах сервисов третьих сторон. Кроме того, такой подход развязывает руки при интеграции с современными front-end приложениями, например, React. Нет необходимости держать ключи в .env файлах или бояться случайного коммита ключа в публичный репозиторий. Генерация и проверка JWT происходит по заявленным правилам с проверкой подлинности, что позволяет создать более надежные механизмы аутентификации и авторизации, упрощая при этом использование.

Современные стандарты безопасности и технологии делают совместное использование таких JWT еще более привлекательным. Переход на самостоятельные JWT позволяет уйти от громоздкой бюрократии и сосредоточиться на разработке функционала, который действительно важен для бизнеса и конечных пользователей. Интеграция с существующими технологиями и возможность масштабирования делают данную практику перспективной для множества современных сценариев использования. В итоге, самостоятельные JWT — это не просто техническая инновация, а реальный шаг к более простому, безопасному и гибкому управлению API и системами аутентификации. Они дают разработчикам новые инструменты для контроля, экономии времени и повышения качества программных продуктов.

В условиях стремительного развития цифровых сервисов такой подход становится неотъемлемой частью архитектуры современных приложений и экосистем.