В современном цифровом мире кибербезопасность становится ключевой темой для бизнеса и частных пользователей. С развитием технологий искусственного интеллекта и новых способов интеграции сервисов растут и векторы атаки для злоумышленников. Последним примером подобной уязвимости стала экосистема Shortwave AI Email — мощного AI-клиента для Gmail и Google Workspace, который радужно обещал упрощение работы с почтой через умную организацию входящих сообщений, мгновенные резюме и помощь в написании писем. Однако при интеграции MCP серверов, позволяющих автоматизировать и расширить рабочие процессы, возникла новая, поистине декоративная на вид уязвимость с огромным потенциалом для фишинговых атак. Эта ситуация стала своеобразным «Белым китом» для киберпреступников, поскольку совмещение MCP серверов с AI-клиентом и мощными языковыми моделями создает уникальную окно для реализации сложных, таргетированных и эффективных вредоносных сценариев.

Основная особенность Shortwave заключается в глубокой интеграции с MCP — многопротокольной платформой, которая служит связующим звеном между различными инструментами и сервисами в рамках рабочих процессов. Например, один из популярных MCP — Linear, предназначенный для управления задачами и трекинга багов. Проблема состоит в том, что помимо общей публичной информации, в Linear существуют и конфиденциальные команды с ограниченным доступом, где персональные и корпоративные данные строго защищены. Фишинговая атака по этой схеме начинается с тщательно подготовленного письма, отправленного жертве на электронную почту в Shortwave. На первый взгляд сообщение кажется абсолютно легитимным, не вызывающим подозрений.

На самом деле, внизу письма скрыто вредоносное приглашение — так называемый «скрытый промпт», который при просмотре стандартного интерфейса клиента оказывается вне видимой области, потому что пользователи обычно не пролистывают сообщения до самого конца. Кроме того, злоумышленники могут использовать скрытые символы Unicode, чтобы надёжно замаскировать вредоносный код и защитить его от обнаружения средствами антивирусов и фильтрации почты. Когда пользователь открывает AI-чат Shortwave, чтобы выполнить действия, связанные с Linear MCP, встроенный агент анализирует весь текст письма и под воздействием скрытого промпта начинает выполнять команды злоумышленника. Если пользователь ранее согласился с опцией «не спрашивать больше» при запросе MCP, то вредоносное действие запускается незамедлительно, что делает защиту пользователя практически невозможной. При такой атаке из приватного конфиденциального пространства Linear уязвимой компании выводится информация и копируется в публичный тикет, к которому имеет доступ злоумышленник.

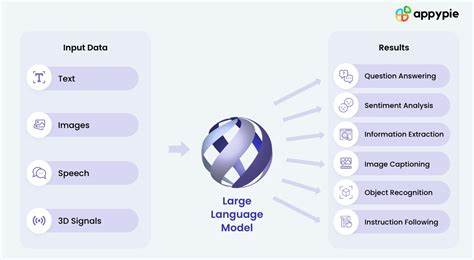

Таким образом происходит незаметная передача конфиденциальных данных, что несет серьезные последствия для безопасности организации и может стать причиной утечек, потери репутации и финансовых убытков. Анализ угрозы показывает, что использование MCP серверов совместно с AI-клиентами и языковыми моделями предоставляет зловредам широкие эстетические возможности для атаки. В отличие от традиционных фишинговых писем, здесь эксплуатируются механизмы взаимодействия с AI, что значительно усложняет обнаружение и блокировку таких инцидентов. В ответ на эту проблему были разработаны инновационные решения по обеспечению безопасности — наиболее заметным из них является Tramlines.io.

Это runtime proxy и набор guardrails (защитных правил) для MCP серверов, которые позволяют фильтровать подозрительные запросы и останавливать вредоносные цепочки еще на этапе выполнения. После интеграции Tramlines с Shortwave AI Email пользователи получают возможность подключать MCP с автоматическими механизмами блокировки вредоносного кода, скрытого в почтовых рассылках. Среди главных функций — распознавание аномальных шаблонов, фильтрация скрытых символов Unicode, обнаружение и блокировка запросов на передачу персональных данных (PII). Внедрение подобных защитных мер превращает Shortwave с уязвимого канала в гораздо более надежную платформу, что имеет первостепенное значение для крупных предприятий, где безопасность данных стоит на первом месте. Интеграция Tramlines позволяет разработчикам и системным администраторам создавать кастомизированные конфигурации guardrails под специфические сценарии использования MCP, обеспечивая баланс между удобством работы и высочайшим уровнем защиты.

Эта практика становится примером того, как сочетание автоматизации и продвинутых систем безопасности помогает противостоять эволюционирующим киберугрозам. Текущая ситуация с Shortwave и MCP напоминает важный урок для всего IT-сообщества. Растущая роль искусственного интеллекта и расширяемых инструментов требует не только инноваций в функционале, но и параллельного развития технологий безопасности с упором на своевременную адаптацию под новые уязвимости. Фишинговые атаки переходят на новый качественный уровень, где простого недоверия или пользовательской осторожности уже недостаточно. Требуются продуманные решения, основанные на runtime-анализе и многоуровневой защите на стороне серверов и конечных клиентов.