Современный мир все больше зависит от цифровых технологий и онлайн-сервисов. Электронная почта и облачное хранение данных стали неотъемлемой частью деловой и повседневной жизни миллионов пользователей по всему миру. В связи с этим вопросы кибербезопасности приобретают особую актуальность, особенно на фоне регулярных случаев утечек данных и взломов аккаунтов. Именно поэтому GMX, один из крупнейших бесплатных почтовых сервисов Германии с более чем 18 миллионами активных пользователей, внедряет двухфакторную аутентификацию (2FA) на базе TOTP-стандарта, чтобы обеспечить клиентам дополнительный уровень защиты. Двухфакторная аутентификация является одним из самых действенных методов повышения безопасности аккаунтов, когда для входа в систему требуется не только пароль, но и второй фактор - обычно временный код.

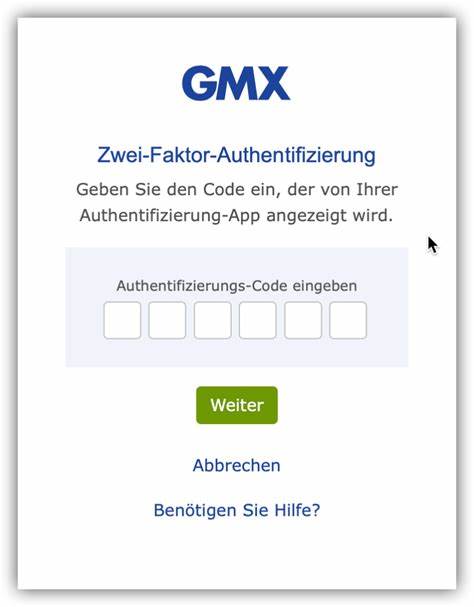

Традиционно пользователи ограничивались простым паролем, однако злоумышленники активно используют фишинг, подбор и утечку паролей для несанкционированного доступа. Введение второго фактора значительно усложняет задачу хакерам, поскольку для входа требуется также и уникальный код, который постоянно меняется. GMX использует так называемый Time-based One-time Password (TOTP) - стандарт, основанный на времени, для генерации таких временных кодов. Суть метода в создании криптографического кода, который меняется каждые 30 секунд. Для этого система и пользователь используют общий секретный ключ, известный только им обоим, а затем при помощи алгоритмов при текущем времени вычисляется уникальный шестизначный код.

Вход в аккаунт возможен только в случае совпадения кода, подтверждающего право доступа. Для начала использования 2FA в GMX пользователь должен активировать функцию в настройках аккаунта и привязать ее к мобильному устройству. При этом сервис предлагает ввести номер телефона, однако это скорее вспомогательная мера - телефон нужен для восстановления доступа в случае потери устройства с приложением генерации кодов или забвения пароля. На самом деле сам TOTP-механизм не требует обязательной привязки к номеру телефона, так как коды генерируются локально на смартфоне с помощью специализированных приложений типа Google Authenticator, Authy или Microsoft Authenticator. Также можно использовать расширения для браузеров с поддержкой TOTP.

Несмотря на множество преимуществ, TOTP не лишен и недостатков. Прежде всего, синхронизация времени на устройстве крайне важна: если часы смартфона или компьютера сильно расходятся с реальным временем, коды будут невалидными, что приведет к неудачной авторизации. Большинство современных смартфонов автоматически корректируют время, поэтому проблема возникает редко, однако о ней стоит помнить. Кроме того, сам принцип TOTP подразумевает наличие общего секретного ключа, который известен и пользователю, и сервису. Если этот ключ каким-либо образом попадет в руки злоумышленников - например, в результате фишинговой атаки, вредоносного ПО или утечки на стороне сервиса - злоумышленник сможет генерировать правильные 2FA-коды.

Следовательно, безопасность хранения секретного ключа становится критически важной. Еще одна уязвимость TOTP касается его недостаточной защиты от фишинга. Технически метод усложняет злоумышленникам задачу - ведь для входа нужен временный код, который меняется - но при использовании методов реального времени, таких как оснащенный фишинговым ПО или прокси-сервером инструмент Modlishka, злоумышленник может выманить у жертвы и пароль, и текущий TOTP-код, а сразу после этого войти в аккаунт. Альтернативой TOTP выступает более современная и безопасная технология Webauthn, основанная на криптографии с открытым ключом. Она обеспечивает значительно более высокую защиту от атак и фишинга, поскольку ключ, хранящийся на устройстве пользователя, никогда не покидает устройство, а аутентификация происходит с использованием зашифрованных вызовов.

GMX пока рассматривает возможность внедрения Webauthn, но конкретных сроков пока не объявлено. Важным элементом безопасности 2FA является функция восстановления доступа. GMX реализует этот процесс через механизм восстановления с помощью SMS или электронной почты, куда отправляется специальная ссылка, дающая возможность сбросить двухфакторную защиту. Пользователю настоятельно рекомендуется надежно хранить секретный ключ, выданный при создании 2FA, а также актуализировать контактные данные в аккаунте для быстрого и безопасного восстановления доступа. При других вариантах, например, если все каналы восстановления недоступны, возможна идентификация пользователя через почтовый адрес и удостоверение личности с помощью паспорта, после чего GMX отправит новый ключ по почте.

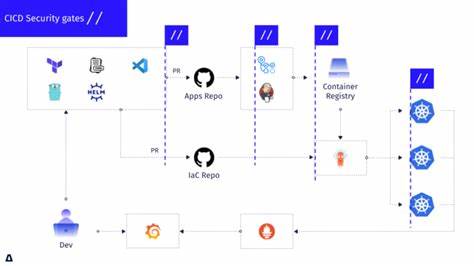

Для пользователей почтовых клиентов типа Thunderbird, Outlook и других, которые работают через протоколы IMAP, POP3 и SMTP, двухфакторная аутентификация пока недоступна из-за ограничений самих протоколов. Вместо этого GMX предлагает использование специальных паролей для приложений (application-specific passwords), которые можно сгенерировать в настройках аккаунта. Такие пароли позволяют клиентским программам получать доступ к почте без второго фактора, но с отдельным уникальным паролем, тем самым минимизируя риски и сохраняя совместимость. В целом, двухфакторная аутентификация по TOTP является важным шагом в повышении безопасности аккаунтов GMX и его пользователей. Она эффективно уменьшает вероятность взлома, даже если пароль стал известен злоумышленникам.

Тем не менее, пользователям стоит понимать ограничения и слабые места системы, внимательно относиться к хранению секретных ключей и настройке каналов восстановления доступа. С повышением числа словарных атак, фишинговых кампаний и утечек личных данных использование дополнительных мер защиты становится обязательным. Внедрение 2FA с TOTP в GMX демонстрирует, что крупные интернет-сервисы стремятся идти в ногу с вызовами времени и предлагают своим клиентам современные и проверенные механизмы безопасности. Завершающий совет для всех пользователей - использовать 2FA везде, где это возможно, не игнорировать запросы на обновление безопасности, а также выбирать надежные и обновляемые приложения для генерации одноразовых паролей. Это поможет защитить личную информацию от несанкционированного доступа и предотвратить многие киберпреступления, начиная от кражи аккаунта и заканчивая финансовыми потерями.

Сегодня уже недостаточно просто иметь сложный пароль - повышение уровня безопасности происходит за счет комплексного подхода, где объединяются знания пользователя, надежные технические решения и внимательное отношение к потенциальным угрозам. GMX с внедрением TOTP-основы 2FA делает важный шаг в защиту почты и облачных данных миллионов пользователей и задает планку для других сервисов в сфере цифровой безопасности. .