Debian — одна из самых популярных и уважаемых операционных систем на базе Linux, известная своей стабильностью и ориентированностью на безопасность. Несмотря на то, что многие пользователи знакомы с обновлениями системы, мало кто понимает, как именно устроена внутренняя работа по обеспечению безопасности этой масштабной дистрибуции. Процесс обработки уязвимостей и выпуска критически важных обновлений — достаточно сложный механизм, охватывающий многие этапы, требующий координации, технических знаний и, что немаловажно, поддержки сообщества. В данной статье мы рассмотрим, как Debian выявляет, анализирует и устраняет уязвимости, а также почему стабильность — одна из ключевых задач при поставке обновлений безопасности. Первым шагом в процессе безопасности является получение информации об уязвимостях.

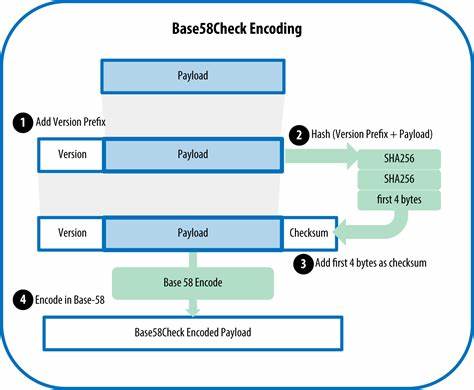

Большинство эксплуатируемых уязвимостей формализованы в виде CVE — Common Vulnerabilities and Exposures. Эта международная система присвоения уникальных идентификаторов уязвимостям существует с 1999 года и координируется MITRE. Она позволяет вести централизованную базу данных о проблемах безопасности в самом разнообразном программном обеспечении. Задача Debian — оперативно получать и обрабатывать данные CVE, сопоставлять их с пакетами, включенными в дистрибуцию, и определять, какие релизы затронуты. Важным помощником выступает Научно-технический институт стандартизации США (NIST), поддерживающий Национальную базу уязвимостей (NVD).

Помимо CVE, NVD предоставляет оценки риска в виде баллов по системе Common Vulnerability Scoring System (CVSS). Debian и другие крупные дистрибуции нередко используют эти оценки для определения приоритетности и скорости реагирования на угрозы. Однако субъективные оценки в виде баллов не всегда точно отражают реальные риски для пользователей, поэтому в Debian дополнительно учитывают специфику своих релизов и пакетного состава. Дебан уникален своей политикой поддержки стабильных релизов и их обновлений. Пользователи Debian получают обновления безопасности для текущих релизов вплоть до пяти лет.

В течение первых трех лет обновления поддерживает команда безопасности Debian, затем может вступать в силу программа долгосрочной поддержки (LTS), которая нередко расширяет срок поддержки до пяти лет, а в некоторых случаях возможна и дополнительная расширенная поддержка (ELTS) от коммерческих организаций, например, Freexian. Такая длительная поддержка крайне важна для корпоративных пользователей и организаций с длительными циклами эксплуатации систем. Важным аспектом безопасности является процесс триажа — первичная обработка информации об уязвимостях. В этом процессе задействована не только команда безопасности Debian, но и добровольцы со всего мира, готовые участвовать в анализе и оценке поступающей информации. Импорт данных происходит автоматически, но для подтверждения уязвимости необходимо глубоко погружаться в технические детали, изучать описания, искать проблемные коммиты в исходных репозиториях и понимать специфические условия эксплуатации.

Благодаря такой подготовительной работе удается точно определить версии программного обеспечения, подверженные уязвимости, и понять, насколько критична она для конкретных пакетов Debian. Немаловажным элементом защищенности является политика так называемых security embargoes — соглашений о неразглашении информации об уязвимости до момента выпуска исправления. Эти процессы требуют высокой степени доверия и тесного сотрудничества с производителями программного обеспечения, другими дистрибуциями и заинтересованными сторонами. В сообществе Debian вопросами скоординированного раскрытия и устранения уязвимостей занимается узкий круг специалистов, которые следят за тем, чтобы на момент публикации информации пользователи получили надежную защиту. Пользователи Debian часто удивляются, почему при наличии в upstream более новой версии программы, распределение не предлагает просто обновиться до нее для устранения уязвимостей.

Дело в том, что Debian славится стабильностью, и простая установка последней версии может привести к несовместимостям и поломке рабочих процессов. Вместо этого Debian практикует метод backporting — перенос минимальных и необходимых исправлений безопасности в версии программ, включенные в стабильный релиз. Такой подход позволяет обеспечить безопасность, не нарушая привычный функционал пользователей. Если уязвимость критическая, то команда безопасности выпускает специальные оповещения — Debian Security Advisories (DSA). Эти оповещения информируют пользователей о проблемах и предлагают оперативные пути обновления.

Для менее опасных уязвимостей исправления добавляются через механизм обычных пакетных обновлений, которые могут добираться до пользователей во время следующего запланированного релиза обновлений стабильной ветки. Стоит отметить, что версии Debian, предназначенные для тестирования — unstable, testing и experimental — официальных обновлений безопасности не получают. Тем не менее, сообщество поддерживает их состояние на должном уровне безопасности, быстро устраняя уязвимости по мере появления данных. Таким образом, можно утверждать, что нестабильные ветки Debian зачастую более безопасны, чем многие другие дистрибутивы из-за оперативного реагирования и внимательности разработчиков. Иногда команда Debian принимает решение не исправлять появившуюся уязвимость в стабильном релизе.

Это бывает связано с большой сложностью исправления, риском появления новых багов или если ошибка считается недостаточно серьезной. Также важна оценка реального риска эксплуатации. Например, если уязвимость актуальна лишь в нестандартных конфигурациях или на архитектурах, которые в Debian не поддерживаются. Такие решения принимаются с учетом анализа того, какой риск выше — сохранения уязвимости или возможных последствий внедрения исправлений. Интересный технический момент связан с тем, что Debian не всегда может четко отличить уязвимости, присутствующие только на уровне исходного кода (source packages), от тех, что влияют на бинарные пакеты.

Это техническое ограничение ведет к ложным срабатываниям в системах безопасности, которые оценивают риски по версиям пакетов. Хорошей новостью служит то, что уже ведется работа по исправлению этой проблематики при участии внешних специалистов, что в перспективе повысит точность отчетности. Для справки — количество CVE, которые оказывают влияние на Debian, невелико по сравнению с общемировым потоком. В 2024 году было зарегистрировано свыше 40 000 CVE, однако только около 2 000 из них затрагивали пакеты, включенные в Debian stable. Из них выпускались специальные DSA для примерно 255 уязвимостей.

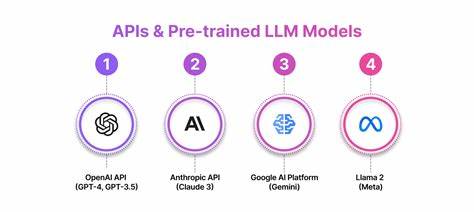

Такой низкий процент говорит о том, что Debian тщательно фильтрует и обрабатывает информацию, обеспечивая приоритет реальных угроз. Погружаясь глубже в вопрос безопасности, важно подчеркнуть, что CVE — лишь часть картины. Многие уязвимости не имеют CVE, особенно те, которые выявляются через альтернативные механизмы, такие как GitHub Security Advisories (GHSA) или внутренние баг-трекеры upstream-проектов. Debian допускает выделение временных идентификаторов для таких случаев, но автоматизированного сбора и сопоставления этих данных в дистрибуции пока нет. Это значит, что часть информации о уязвимостях может быть незамеченной, и участие сообщества в отслеживании и уведомлении крайне ценно.

Пользователям, желающим глубже понимать ситуацию с безопасностью своих систем Debian, рекомендуется активно использовать официальный security tracker проекта. Он представляет собой единую точку доступа к актуальной информации об уязвимостях, их статусах и рекомендациях по обновлениям. Помимо этого, для мониторинга полезно обращаться к дополнительным ресурсам: NVD, известным новостным ресурсам и специализированным форумам. Особое внимание стоит уделять комплексным анализам и именованным уязвимостям — таким, как известные Spectre или Heartbleed, которые получили массовое освещение и имеют четко обозначенные последствия. Еще один важный момент — понимание риска и адекватная оценка уязвимостей.

Не все системы с установленным пакетом, содержащим уязвимость, действительно подвержены угрозе. Это зависит от конфигурации, используемых функций и условий эксплуатации. Установка обновлений — это шаг к безопасности, но понимание особенностей используемой системы позволяет правильно оценить реальные угрозы и необходимость действий. Пользователи Debian также должны иметь в виду, что производные от Debian дистрибутивы могут иметь свою собственную систему безопасности, которая далеко не всегда соответствует уровню безопасности исходной системы. Своевременность обновлений, процесс реагирования на уязвимости и качество обеспечения безопасности зависят от каждой конкретной ветви и команды поддержки.