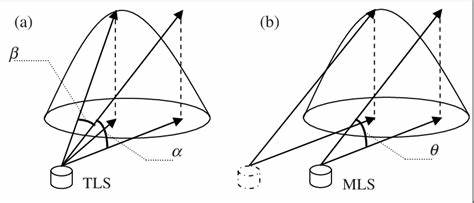

Современная информационная безопасность требует постоянного совершенствования протоколов шифрования, чтобы отвечать новым вызовам и угрозам. Технологии передачи данных и их криптографическая защита эволюционируют вместе со стремительным развитием вычислительной техники и возникновением новых сценариев использования. В центре внимания сегодня находится экспериментальное объединение протоколов Transport Layer Security (TLS), в частности версии 1.3, и Messaging Layer Security (MLS), позволяющее совместить лучшие качества обоих решений для максимальной эффективности и безопасности. TLS 1.

3, ставший стандартом в 2018 году, принёс существенные улучшения по сравнению с предыдущими версиями. Этот протокол обеспечивает высокий уровень безопасности, оптимизированную производительность и продуманную архитектуру. Однако, несмотря на все достоинства, TLS 1.3 не всегда идеально подходит под особенности всех современных применений, особенно когда речь идёт о длительных соединениях. Долгоживущие соединения важны для приложений, которым необходимо поддерживать непрерывную защищенную коммуникацию на протяжении дней, недель или даже месяцев.

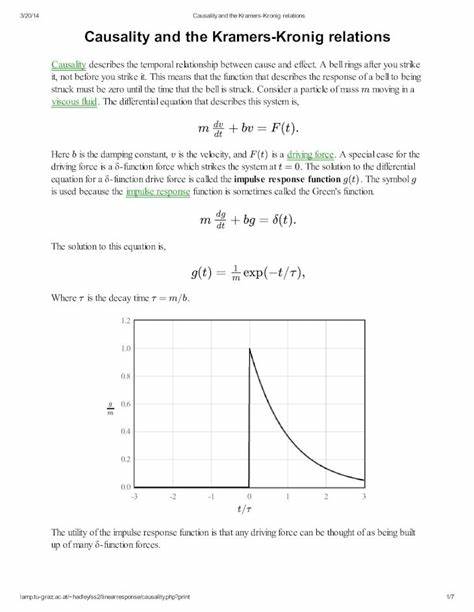

В таких условиях риск компрометации состояния системы — то есть потенциального раскрытия ключей или сессионных данных — становится реальной угрозой. Классическим способом защиты от этого стало обновление ключевого материала. TLS 1.3 предлагает обновления ключей, которые дают прямую секретность, не позволяя получить доступ к прежним сообщениям, если раскрывается новый ключ. Однако более сложные сценарии обновления предусматривают не только генерацию нового ключа из существующего, но и введение свежего случайного материала для восстановления безопасности после компрометации.

Данный подход даёт возможность «выгнать» злоумышленника из защищённого канала связи, при условии отсутствия активных атак в момент обновления. В TLS 1.3 восстановление после компрометации реализуется через полное повторное рукопожатие, что неизбежно прерывает соединение. Для длительных, критичных к паузам в работе приложений это значительный недостаток. В дополнение к ограничениям на обновления ключей есть две важные причины, почему TLS 1.

3 может оказаться не лучшим выбором в ряде случаев. Первая связана с квантовой безопасностью. Современные вычислительные системы приближаются к квантовым, а значит, угрозы «захват-нынешний-дешифр- позже» становятся все более реальными. На момент стандартизации TLS 1.3 отсутствовали готовые решения для криптографии, устойчивой к квантовым атакам.

Хотя сейчас в ИЕТФ завершается разработка постквантовых вариаций протокола, их реализации пока не получили широкого распространения. Вторая причина касается системы удостоверений. TLS 1.3 в реальности опирается только на сертификаты формата X.509, которые сложны и громоздки для многих современных сценариев, где достаточно использования простых публичных ключей или иных форматов.

Это усложняет внедрение протокола в неглобальные или частные системы. На этом фоне появилась идея объединить записи шифрования TLS 1.3 с механизмом ключевого соглашения MLS. MLS — это современный протокол обмена сообщениями, стандартизованный как RFC9420 в 2023 году, построенный вокруг непрерывного группового соглашения ключей (CGKA). Он способен быстро и безопасно согласовывать общий секретный ключ между двумя и более участниками, позволяя постоянно обновлять ключи с целью повышения безопасности и устойчивости к компрометации.

MLS вдохновлён архитектурой TLS 1.3, но отличается большей гибкостью и отсутствием ограничений совместимости с устаревшими технологиями. Его криптографические наборы опираются на абстрактные механизмы капсулирования ключей (KEM), что упрощает интеграцию гибридных или постквантовых схем. Благодаря CGKA, MLS отлично подходит для асинхронных и долго работающих коммуникаций, обеспечивая не только прямую секретность, но и защиту после компрометации. Процесс аутентификации в MLS базируется на простых сигнатурных ключах без жёсткой привязки к типу удостоверений, благодаря чему протокол совместим с разнообразными системами удостоверений, включая X.

509 или более минималистичные подходы, и поддерживает как одностороннюю, так и взаимную аутентификацию. Из-за схожих архитектур, совмещение CGKA MLS с механизмом шифрования записей TLS 1.3 оказалось технически выполнимым. При этом ключевое соглашение MLS заменяет тот компонент TLS, который обычно отвечает за установление и обновление ключей. Такой тандем позволяет использовать проверенный и эффективный уровень защиты сообщений TLS вместе с продвинутыми возможностями по непрерывному обновлению ключей MLS.

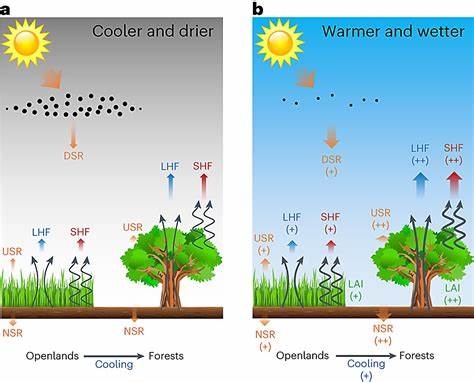

Архитектура протокола предусматривает периодическое обновление ключевого материала MLS согласно времени или объёму переданных данных, что обеспечивает высокий уровень устойчивости к компрометации. При этом стандартные обновления ключей TLS дополняют этот процесс, обеспечивая дополнительную степень прямой секретности и снижая вычислительную нагрузку. Все операции по обновлению и доставке ключей интегрированы в единую защищённую сессию, что значительно улучшает производительность и непрерывность соединений. MLS-TLS спроектирован быть независимым от конкретного транспортного протокола. Это означает, что он может работать поверх TCP, UDP или любых других надёжных транспортных слоёв.

Такая универсальность открывает возможности для использования в приложениях, требующих как надёжной доставки, так и низкой задержки, например, в VPN или современных мультимедийных сервисах. В ходе эксперимента была построена прототипная VPN-служба, которая реализует MLS-TLS для шифрования трафика между клиентом и сервером. Тесты показали, что новая схема не оказывает значительного отрицательного воздействия на пропускную способность и задержки по сравнению с традиционными решениями. Это подтвердило практическую применимость протокола для реальных сценариев с высоким уровнем безопасности и постоянным соединением. Реализация протокола основана на OpenMLS — open-source библиотеке, написанной на языке Rust, что гарантирует современный уровень безопасности и производительности благодаря сильной типизации и управлению памятью.

В будущем разработчики планируют расширение эксперимента. Перспективными направлениями являются адаптация протокола для работы поверх UDP с целью замены DTLS, что особенно актуально для VPN и видеоконференций. Ещё одной важной задачей станет интеграция с QUIC, обеспечивающим эффективную и гибкую транспортную среду для современных приложений. Расширение протокола на многопользовательские группы позволит использовать мощь MLS в полную силу, возвращая возможность согласовывать секреты между большим числом участников, что особенно интересно для групповых чатов и совместных рабочих пространств. MLS предусмотрел встроенные меры безопасности для предотвращения несанкционированного доступа третьих лиц и фиксации состава группы.

Особое внимание уделяется развитию возможностей постквантового шифрования и улучшению процедур ротации ключей с целью расширения зоны защиты и сокращения времени возможного компрометационного окна. Концепция гибридного протокола позволяет обращаться к «дорогим» постквантовым операциям с меньшей частотой, используя их в дополнение к классическим криптографическим мерам. Коллаборация TLS и MLS открывает новую страницу в развитии протоколов безопасности, предлагая эффективное решение для современного цифрового мира, где важны как безопасность, так и удобство использования. Её способность обеспечить надёжное шифрование, высокую производительность и устойчивость к новым видам атак делает этот эксперимент многообещающим направлением для исследователей и разработчиков. Экспериментальное объединение TLS и MLS не только подтверждает возможности интеграции современных криптографических технологий, но и задаёт новые стандарты для будущих решений в области защищённых коммуникаций.

Совместное применение испытанных методов и перспективных инноваций способно повысить безопасность интернет-сервисов, корпоративных систем и приватных коммуникаций в целом. Это особенно актуально в условиях роста угроз со стороны квантовых вычислений и постоянного усложнения требований к безопасности. Таким образом, MLS-TLS представляет собой важный шаг навстречу будущему, где конфиденциальность, непрерывность и адаптивность защищённых соединений станут нормой. Активное развитие и дальнейшее внедрение этой технологии способны кардинально изменить представления о безопасных коммуникациях и создать основу для многофункциональных, надёжных и удобных средств обмена данными в различных сферах жизни и бизнеса.