В последние годы блокчейн-технологии и криптовалюты прочно вошли в цифровую экономику, открывая многочисленные возможности для разработчиков и инвесторов. Ethereum остается одной из ведущих платформ для создания децентрализованных приложений и смарт-контрактов. Однако вместе с ростом популярности увеличивается и количество киберугроз, направленных на разработчиков и пользователей этой экосистемы. Недавно специалисты по IT-безопасности выявили серию атак, в которых злоумышленники использовали поддельные пакеты NPM для платформы разработки Hardhat, одним из ключевых инструментов в среде Ethereum. Эти пакеты, выдавая себя за легитимные плагины, позволяли хакерам похищать важные данные и получать контроль над окружением разработчиков.

Данная ситуация освещает растущую сложность обеспечения безопасности в сфере создания криптовалютного программного обеспечения и указывает на необходимость повышения бдительности в использовании открытых исходных кодов и внешних библиотек. Одним из основных способов атаки стало распределение поддельных NPM пакетов, таких как @nomisfoundation/hardhat-configure и @monicfoundation/hardhat-config. Внешне они очень похожи на оригинальные плагины для Hardhat, например, на hardhat-deploy, однако содержат вредоносный код. Благодаря таким маскировкам злоумышленники успешно вводят в заблуждение разработчиков, которые привыкли доверять популярным источникам и интеграторам в экосистеме. После установки таких пакетов в среду разработки интегрируются функции для извлечения и отправки конфиденциальных данных на командно-управляющие серверы хакеров.

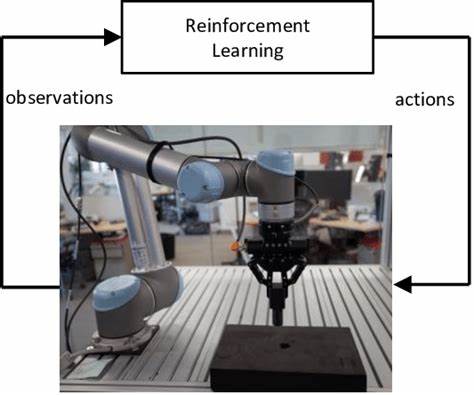

Здесь стоит отметить необычный подход злоумышленников: для поддержания работы своей инфраструктуры они воспользовались функциями смарт-контрактов Ethereum. Использование блокчейн-технологии для управления вредоносной сетью усложняет блокировку и вывод из строя инфраструктуры хакеров. Децентрализованный и неизменяемый характер блокчейна создает дополнительные барьеры для противодействия злоумышленникам, ведь в отличие от традиционных серверов адреса и операции в сети невозможно просто перестать обслуживать. Кроме того, команды исследователей из Socket Security, которые первыми обнаружили атаку, зафиксировали уже более двадцати вредоносных пакетов, созданных тремя различными группами киберпреступников. Некоторые из этих пакетов скачивались свыше тысячи раз, что говорит о достаточно широком распространении угрозы.

Это заставляет задуматься о масштабе потенциальных потерь и уязвимости разработчиков, особенно учитывая тот факт, что многие проекты в криптопространстве основаны на доверии к сторонним библиотекам и модулям открытого исходного кода. Именно доверие — одна из фундаментальных основ современного open source — становится слабым звеном в цепочке безопасности. Разработчикам стоит помнить, что даже небольшая недосмотренность при выборе и проверке пакетов может привести к серьезным последствиям — от взлома рабочих сред до проникновения в производственные системы и прямых финансовых потерь. Злоумышленники активно эксплуатируют привычные функции в процессе деплоя и тестирования смарт-контрактов, превращая опасность практически в стандартную процедуру. Функции вроде hreInit() и hreConfig(), используемые в поддельных пакетах, маскируются под легитимные команды среды Hardhat Runtime Environment, что затрудняет оперативное обнаружение вредоносной активности.

В условиях растущего количества атак эксперты Socket Security настоятельно рекомендуют разработчикам и компаниям уделять повышенное внимание контролю и мониторингу используемых в процессе работы пакетов. Внедрение строгих тестирований, сканирование на предмет наличия ИОС (Indicators of Compromise), а также постоянное обновление инструментов безопасности — важнейшие меры для защиты интеграционных цепочек. Кроме технических аспектов, следует иметь в виду и образовательную составляющую. Все специалисты, вовлеченные в экосистему Ethereum и разработку смарт-контрактов, должны быть информированы о существующих угрозах, методах атаки и способах защиты. Попытки злоумышленников манипулировать доверительными отношениями в open source стали причиной значительных финансовых убытков для отдельных разработчиков.

В одном из известных случаев на базе ChatGPT, при создании бота «bump bot», в исходный код был внедрен мошеннический API, что привело к потере порядка 2500 долларов одним из криптоэнтузиастов. Такая история демонстрирует, что угроза исходит не только от технически сложных вредоносных программ, но и от невнимательности и доверчивости программистов. В целом картина указывает на необходимость многоуровневой стратегии безопасности — от выбора надежных инструментов разработки и анализа зависимостей до интеграции политик безопасности и регулярных аудитов кода. Поддержка открытого сообщества, активная работа над обнаружением новых угроз и быстрая реакция на инциденты помогут смягчить негативные последствия подобных атак в будущем. В эпоху, когда криптовалюты занимают все более заметное место в экономике и повседневной жизни, обеспечение безопасности разработки становится одной из ключевых задач для сохранения доверия пользователей и стабильности всей системы.

Поэтому каждый разработчик, работающий с Ethereum и смарт-контрактами, должен не только глубоко понимать свои инструменты, но и постоянно отслеживать новые угрозы, своевременно обновлять и проверять свои рабочие окружения и применять лучшие практики информационной безопасности. В итоге изложенные события служат напоминанием о том, что даже самые современные технологии требуют внимательного и профессионального подхода к безопасности. Уязвимости в инструментах разработки могут привести к серьезным последствиям, поэтому коллективные усилия сообщества и специалистов по безопасности критически важны для укрепления надежности криптосистем. Только интегрированный подход позволит защитить разработчиков и пользователей и обеспечить долгосрочное развитие экосистемы Ethereum в безопасном и доверенном направлении.