В современном мире искусственный интеллект становится неотъемлемой частью цифровой инфраструктуры, открывая множество возможностей, но одновременно создавая серьезные риски безопасности. Появление сложных агентных систем потребовало создания высокотехнологичных защитных решений, способных обеспечивать надежную защиту на всех этапах жизненного цикла ИИ-приложений. Платформа безопасности Pillar занимает в этой области ключевое место, предлагая комплексный и целостный подход к решению проблем, связанных с безопасностью искусственного интеллекта. В данной статье мы подробно расскажем о принципах работы, уникальных технологиях и преимуществах Pillar, раскрывающих новые горизонты в обеспечении доверия к ИИ-системам. Фундамент философии Pillar основывается на объединении опыта в области как наступательной, так и защитной кибербезопасности.

Сооснователь и генеральный директор Дор Сариг обладает многолетним опытом в сфере киберофенсивных операций, руководя крупными государственными и корпоративными структурами. В то же время технический директор Зив Карлингер посвятил более десяти лет разработке оборонительных технологий, специализируясь на предотвращении финансовых киберпреступлений и защите цепочек поставок. Такое сочетание компетенций сформировало основу уникального подхода к безопасности – красно-синей команды, эффективно идентифицирующей и нейтрализующей угрозы. Стратегия платформы Pillar базируется на создании замкнутого цикла обратной связи, где каждый компонент усиливает другой. Это позволяет создавать динамичную, адаптивную среду защиты, которая не ограничивается одной стадией разработки, а сопровождает ИИ-системы от планирования до продуктивной эксплуатации.

В области управления безопасностью платформа интегрирует данные, полученные на этапе обнаружения угроз, с аналитическими моделями и результатами красно-синего тестирования, что повышает точность и эффективность защитных мер. Работа с угрозами в Pillar начинается еще на этапе проектирования с использованием ИИ-воркбенча – специального инструмента для моделирования угроз. В этом безопасном пространстве команды по безопасности могут прорабатывать потенциальные сценарии атак, выявлять уязвимости и учитывать корпоративные политики и нормативные требования. Модель угроз строится на основе признанных стандартов, таких как STRIDE, ISO, MITRE ATLAS, OWASP Top Ten для LLM, а также собственной методологии Pillar SAIL. Такой подход позволяет интегрировать безопасность непосредственно с начальных этапов разработки, закладывая доверие в основу будущего продукта.

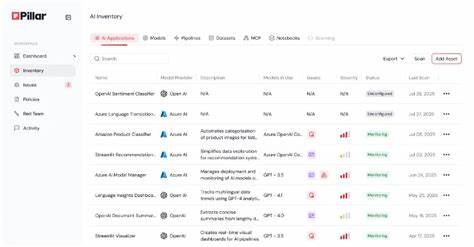

Одним из наиболее сложных вызовов в обеспечении безопасности ИИ является проблема так называемого AI sprawl – разрастание и разброс ИИ-активов по различным средам и системам, что создает «слепые зоны» для безопасности и управления. Pillar решает эту задачу за счет интеграции с репозиториями кода, платформами данных, фреймворками машинного обучения, идентификационными провайдерами и локальными средами. Автоматическое обнаружение и каталогизация всех ИИ-активов – моделей, инструментов, наборов данных, управляющих серверов и мета-промптов – обеспечивают полную видимость инфраструктуры. Такая прозрачность помогает не только управлять рисками, но и формировать основание для политики безопасности организации. Управление безопасностью ИИ (AI-SPM) в Pillar представляет собой комплексный анализ состояния всех активов с использованием как статического, так и динамического тестирования.

Платформа визуализирует агентные системы, идентифицирует поверхности атак и риски на уровне цепочек поставок, обработки данных, моделей, промптов и инструментов. Полученные данные позволяют приоритизировать угрозы и понимать, каким образом потенциальный злоумышленник может перемещаться внутри системы. Для тестирования надежности и выявления уязвимостей в Pillar применяется специализированное красное тестирование (Red Teaming), которое запускается еще на стадии разработки продукта. Проверяются различные виды атак – от базовых инъекций промптов и обхода ограничений до комплексных сценариев взлома бизнес-логики. Помимо оценки моделей, платформа анализирует интеграцию ИИ с внешними инструментами и API, что позволяет выявлять скрытые уязвимости.

Отличительной особенностью Pillar является возможность проведения атак симуляции и на внешние AI-системы, доступ к которым ограничен, с помощью черного ящика (black-box red teaming). С использованием лишь URL и учетных данных создаются условия для имитации реальных атак, направленных на выявление утечки данных и нарушения границ доступа, что важно для оценки безопасности сторонних и встраиваемых ИИ-приложений. Переход ИИ-приложений на этап эксплуатации требует особого внимания к мерам безопасности в реальном времени. Pillar предлагает адаптивные защитные механизмы – гардарейлы, которые следят за входными и выходными данными в процессе работы, обеспечивая исполнение политик безопасности без потери производительности. Благодаря способности обучаться на основе телеметрии, результатов красного тестирования и постоянного потока обновлений об угрозах, эти гардарейлы могут эволюционировать вместе с развитием методов атак, успешно предотвращая злоупотребления и защищая бизнес-логику.

Особое значение в платформе имеет безопасная изоляция ИИ-агентов с помощью песочницы (sandbox). Этот подход основывается на принципах нулевого доверия, жестко отделяя агента от критических систем и конфиденциальных данных, что минимизирует риски побочных последствий в случае аномального поведения. Все действия агентов логируются подробно, что позволяет проводить детальный анализ инцидентов и предотвращать повторение инцидентов. Непрерывный сбор телеметрии – ключевой элемент системы наблюдения Pillar. Записываются промпты, действия агентов, вызовы инструментов и сопутствующие метаданные, что позволяет IT-командам проводить глубокие расследования, отслеживать соответствие политикам и выявлять аномалии.