В последние месяцы было зафиксировано увеличение числа атак, направленных на платформу JetBrains TeamCity, которая широко используется для автоматизации сборки и развертывания программного обеспечения. Злоумышленники нашли уязвимости в системе, что позволяет им легко внедрять вредоносное ПО в инфраструктуру компаний, использующих данное приложение. В данной статье мы подробно рассмотрим, как именно злоумышленники эксплуатируют эти уязвимости и что можно сделать для защиты своих систем. JetBrains TeamCity — это популярный инструмент CI/CD, который позволяет разработчикам автоматизировать процессы сборки и развертывания программного обеспечения. Однако, как и любой другой инструмент, он не застрахован от уязвимостей.

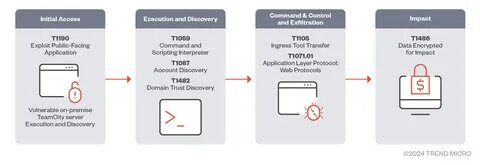

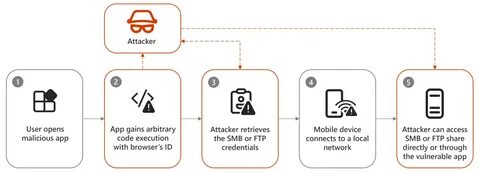

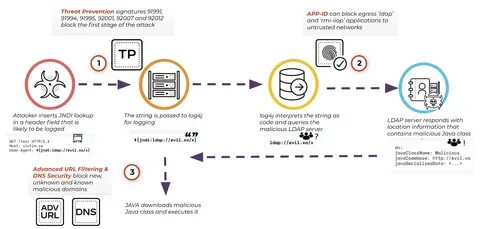

По данным исследователей по вопросам безопасности, злоумышленники активно используют уязвимости в TeamCity, чтобы получить доступ к корпоративным системам и внедрять вредоносное ПО. Одной из самых распространённых уязвимостей является возможность удаленного выполнения кода (RCE), которая позволяет злоумышленникам выполнять произвольные команды на сервере, где развернут TeamCity. Эта уязвимость может быть использована в сочетании с неправильно настроенными параметрами безопасности, что значительно упрощает задачу для хакеров. Кроме того, злоумышленники используют фишинг и социальную инженерию для атаки на сотрудников компании и получения доступа к их учётным записям в TeamCity. Используя учетные данные, хакеры могут получить доступ ко всем проектам и артефактам, что значительно увеличивает масштаб атаки.

Как же можно защитить свою инфраструктуру от подобных угроз? Вот несколько рекомендаций: 1. Мониторинг уязвимостей: Регулярно проверяйте свои системы на наличие известных уязвимостей. Используйте специализированные инструменты для автоматизации этого процесса. 2. Обновление ПО: Убедитесь, что вы используете последние версии JetBrains TeamCity.

Патчи и обновления часто содержат исправления для известных уязвимостей. 3. Настройка прав доступа: Применяйте принцип минимальных привилегий при назначении прав доступа пользователям. Это может сократить риск того, что злоумышленник получит доступ ко всем данным и проектам. 4.

Обучение сотрудников: Проводите регулярные тренинги для своих сотрудников по вопросам безопасности, чтобы они были осторожны с фишингом и другими методами социальной инженерии. 5. Обеспечение безопасного окружения: Настройте брандмауэры и другие защитные механизмы для защиты серверов, на которых развернуты инструменты CI/CD. 6. Системы обнаружения вторжений: Используйте IDS/IPS системы для мониторинга активности в вашей сети и быстрого реагирования на потенциальные угрозы.