В последние годы Android стал одной из самых широко используемых операционных систем, что сделало его целевой платформой для кибератак. Одной из таких угроз является атака Dirty Stream, которая представляет собой серьезную проблему для миллионов пользователей. В этой статье мы подробно рассмотрим, что такое Dirty Stream, как он работает и какие меры можно предпринять для защиты от этой угрозы. Что такое атака Dirty Stream? Dirty Stream — это уязвимость, затрагивающая приложения на Android, которые неправильно обрабатывают потоки данных. При этом злоумышленники могут использовать поддельные данные для манипуляции с приложениями, что приводит к утечке конфиденциальной информации, а также высокому риску загрузки вредоносного ПО.

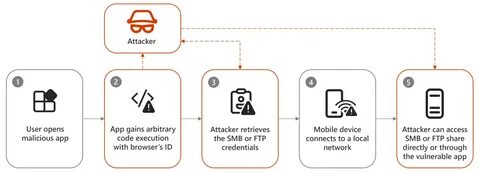

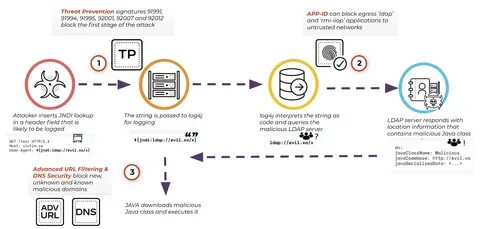

Как атакует Dirty Stream? Атака Dirty Stream может происходить следующим образом: 1. Использование уязвимого приложения: Злоумышленник ищет уязвимые приложения или сервисы, которые обрабатывают данные от пользователей. 2. Подмена данных: После нахождения уязвимости атакующий подменяет данные, отправляемые в приложение, с помощью специально подготовленных пакетов. 3.

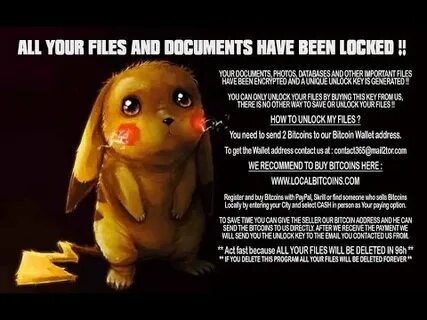

Эксплуатация уязвимости: Осталось только дождаться, пока приложение обработает подложные данные, что может привести к нестабильной работе приложения или его краху. Почему это опасно? Огромное количество приложений на Android может быть подвержено этой уязвимости, что ставит под угрозу безопасность более миллиарда установок. От утечки личной информации до потери финансовых данных — последствия могут быть катастрофическими. Это создает благоприятную почву для киберпреступников, которые могут использовать эту уязвимость для проведения своих атак. Как защититься от Dirty Stream? Предотвращение атак Dirty Stream требует комплексного подхода.

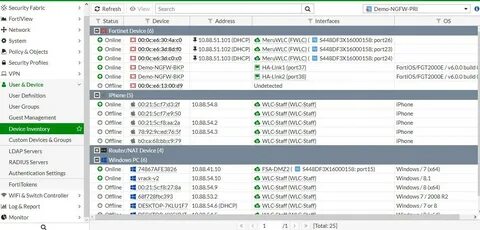

Вот несколько рекомендаций: - Регулярные обновления приложений: Всегда устанавливайте последние версии приложений, так как разработчики часто выпускают патчи для уязвимостей. - Безопасные источники: Загружайте приложения только из проверенных источников, таких как Google Play Store, и избегайте установки APK-файлов из неизвестных источников. - Антивирусное ПО: Используйте антивирусное программное обеспечение для сканирования устройств на наличие вредоносного ПО. - Обучение пользователей: Обучайте пользователей принципам безопасного поведения в интернете, включая проверку разрешений приложений перед их установкой. Чем Dirty Stream отличается от других атак? Хотя существуют различные типы кибератак, такие как фишинг, вредоносное ПО и атаки нулевого дня, Dirty Stream отличается тем, что он нацелен именно на потоковую передачу данных.

Эта уязвимость может оставаться незамеченной в течение длительного времени, а последствия могут быть гораздо серьезнее, чем кажется на первый взгляд. Заключение Атака Dirty Stream представляет собой реальную угрозу для пользователей Android, и игнорирование этой проблемы может привести к серьезным последствиям. Понимание рисков и применение мер предосторожности — это ключевые шаги в обеспечении безопасности. Работая вместе, разработчики и пользователи могут помочь снизить риски и защитить свои устройства от потенциальных угроз.