Файрволы играют ключевую роль в обеспечении безопасности сетей, и Google Cloud Platform (GCP) предоставляет разнообразные инструменты для управления сетевым трафиком и защиты облачной инфраструктуры. Несмотря на то, что файрволы являются привычной концепцией для профессионалов в области информационной безопасности, понимание их применения именно в GCP требует особого внимания к специфике платформы. Сначала важно понять, что такое файрвол в общем смысле. Под файрволом подразумевается система, которая контролирует входящий и исходящий трафик в сети на основе заранее настроенных правил. Его задача – фильтровать трафик, позволяя безопасным соединениям проходить и блокируя потенциально опасные.

В контексте GCP файрволы реализуются в виде нескольких уровней и разновидностей политик, что дает администраторам гибкость и возможности для централизованного управления безопасностью. Одним из основных типов являются VPC Firewall Rules, которые работают на уровне виртуальной частной облачной сети (VPC). Эти правила назначаются конкретной сети и управляют тем, какой трафик разрешен или запрещен между ресурсами внутри VPC или с внешними сервисами. По умолчанию каждая VPC в Google Cloud имеет два базовых правила, которые нельзя удалить: неявный запрет входящего трафика и неявное разрешение исходящего. Это значит, что без явного разрешения входящий трафик будет блокироваться, тогда как исходящий трафик разрешен по умолчанию.

Администраторы могут создавать свои правила с более высоким приоритетом, чтобы изменить это поведение. Суть работы VPC Firewall Rules заключается в настройке параметров таких, как направление трафика – входящий (Ingress) или исходящий (Egress), источник или назначение трафика, протоколы и порты, к которым применяется правило. Также важен параметр приоритета, который определяет порядок обработки правил – чем ниже значение, тем выше приоритет. Такой подход позволяет гибко управлять доступом к ресурсам и обеспечивает контроль на уровне сети. Следующий уровень – Network Firewall Policies (политики файрвола сети), которые можно рассматривать как контейнеры для группы правил, корректирующих трафик на более широком уровне.

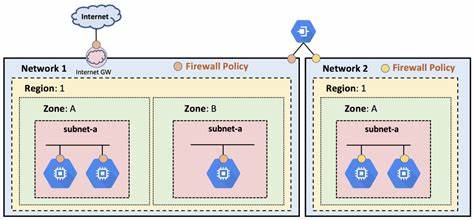

Отличие этих политик в том, что одну и ту же политику можно применить сразу к нескольким VPC, что значительно упрощает управление комплексными системами, особенно когда речь идет о большом количестве проектов и окружений. Политики бывают глобальными и региональными: глобальные распространяются на все регионы, а региональные – только на выбранный регион. Это дает возможность более тонко настраивать безопасность в зависимости от географического расположения ресурсов. Важной частью управления файловыми политиками является возможность их ассоциации с определенными VPC и группами ресурсов, например, с виртуальными машинами, у которых есть определенные теги или сервисные аккаунты. Таким образом, можно добиться детальной сегментации правил и точечного контроля трафика.

Формат правил в Network Firewall Policies схож с правилами VPC, но расширяет базовые возможности, добавляя дополнительные действия и параметры. Обратим внимание, что Network Firewall Policies поддерживают не только действия разрешения или запрета трафика, но и более сложные операции, например, перенаправление трафика для глубокого анализа на уровне слоя 7, что характерно для современных решений безопасности. Также присутствует возможность использования команды goto_next, которая позволяет структуре правил работать более осмысленно и комплексно, продолжая обработку на следующем уровне правил при соблюдении определенных условий. Региональные политики файрвола позволяют изолировать правила по географическому признаку, что особенно важно для компаний, работающих в нескольких дата-центрах или обрабатывающих данные с учетом локальных требований законодательства. Создание такой политики требует указания конкретного региона и позволяет контролировать трафик только в пределах этого региона, оставляя другие регионы без изменений.

Такое разделение помогает обеспечить оптимальную производительность и безопасность инфраструктуры. Высший уровень контроля обеспечивает Hierarchical Firewall Policy, который применяется на уровне организации или папки в структуре Google Cloud. Это мощный инструмент, позволяющий администрировать и применять единые правила безопасности для большого количества проектов и пользователей, тем самым обеспечивая сквозную защиту без необходимости повторно настраивать каждого виртуального ресурса. Особенно полезно в крупных компаниях с обширной облачной экосистемой. Примером применения и демонстрацией возможностей такого подхода является создание правила, которое блокирует доступ к определенному веб-ресурсу, например, https://www.

google.com, для всех виртуальных машин организации. Этот уровень контроля позволяет не только обезопасить сеть, но и создать централизованные политики, которые сложно обойти и которые обеспечивают единую рамочную защиту для всей компании. Практическое применение описанных политик и правил на GCP требует понимания командной строки и умения работать с инструментом gcloud. Создание собственных VPC, виртуальных машин, ассоциация политик с сетями – все это возможно выполнить через детально прописанные команды, которые легко интегрируются в процессы автоматического развертывания и управления.

Современные подходы к инфраструктуре предусматривают именно такую автоматизацию, что также способствует повышению безопасности и снижению риска человеческих ошибок. Важно также отметить, что работа с файрволами в GCP требует внимательного подхода к безопасности. Например, не рекомендуется полностью полагаться на неявные правила, которые разрешают исходящий трафик по умолчанию, так как через исходящие соединения могут пройти утечки данных или вредоносные соединения. Настройка индивидуальных правил с определенными IP-адресами и портами помогает минимизировать такие риски и строго контролировать весь трафик. Другим важным моментом является систематический аудит и тестирование сетевых политик.

Возможность проверять, какие правила применяются, мониторить попытки подключения и фиксировать ошибки дают возможность проактивно реагировать на угрозы и корректировать настройки. Инструменты Google Cloud, включая журнал аудита и систему мониторинга, отлично подходят для этих целей. Одним из преимуществ использования централизованных политик является снижение временных затрат на поддержку безопасности. Когда для каждой отдельной виртуальной машины или проекта не требуется создавать отдельные схемы безопасности, ресурс освободится для решения более стратегических задач. Это также снижает вероятность ошибок при копировании правил и повышает общую надежность системы.

Также стоит упомянуть возможность создания нескольких уровней политик одновременно. Например, организационный уровень для основных запретов и ограничений, региональный уровень для специфичных требований и VPC уровни для детальных исключений или дополнительных мер защиты. Такой подход реализует концепцию defense-in-depth – многоступенчатого подхода к безопасности. В итоге, понимание и грамотное применение всех типов файрволов в GCP является ключевым элементом в построении надежной и безопасной облачной инфраструктуры. С помощью VPC Firewall Rules, Network Firewall Policies и особенно Hierarchical Firewall Policies, администраторы получают мощные механизмы для точного контроля сетевого трафика, оптимизации безопасности и упрощения процесса управления правилами.

Заключая, можно с уверенностью сказать, что Microsoft Google Cloud активно развивает свои возможности в области безопасности, предлагая инструменты, адаптированные под различные сценарии и масштабы бизнеса. Для специалистов в области облачной безопасности глубокое понимание всех нюансов работы с файрволами GCP – необходимое условие для успешной защиты и стабильной работы облачных приложений и сервисов.