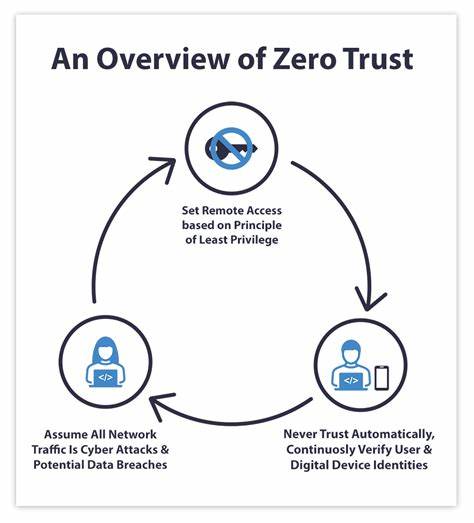

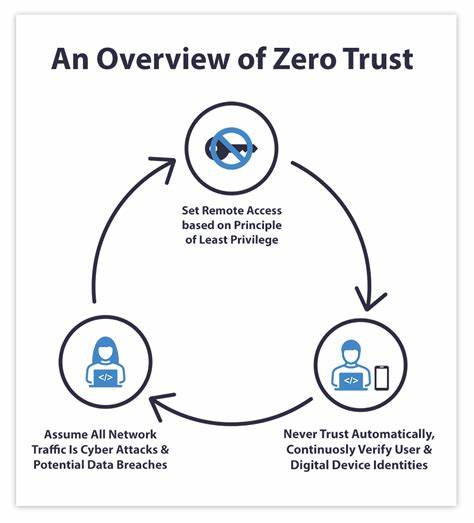

Современная цифровая эпоха стремительно меняет подходы к организации и защите инфраструктуры IT-систем. С ростом популярности искусственного интеллекта, больших языковых моделей (LLM) и специализированных серверов управления многокомпонентными процессами (MCP) появляется новая задача — обеспечить надежный и безопасный доступ к этим ресурсам, которые зачастую распределены по разным сетям и облакам. Традиционные методы, сдававшиеся надежными еще несколько лет назад, как VPN, статические IP-адреса и сложное туннелирование, перестают соответствовать требованиям скорости, гибкости и безопасности современного развертывания. Именно в таких условиях концепция Zero Trust — «нулевого доверия» — приобретает ключевое значение как основа новой парадигмы кибербезопасности и управления доступом к AI-решениям и MCP-сервисам. Концепция Zero Trust основана на принципе, что никакой пользователь или устройство не должны автоматически доверяться, даже если они находятся внутри корпоративной сети.

Любой запрос к ресурсам должен проходить строгую проверку, а права доступа предоставляться по принципу минимально необходимой привилегии. Такая модель идеально подходит для современного масштабируемого и распределенного доступа к сервисам LLM и MCP, поскольку эти системы требуют динамического, высоконадежного и безопасного соединения между узлами, зачастую размещенными в разных сетевых окружениях. Одним из ключевых нововведений в области реализации Zero Trust для AI-агентов и распределенных сервисов стала технология Zero Trust Mesh (ZTM). Она позволяет создать виртуальную сетевую инфраструктуру, в которой каждое устройство или сервис становится узлом надежного моста, обеспечивающего криптографически защищенное взаимодействие без необходимости раскрывать публичные IP-адреса или менять настройки фаерволлов. В рамках ZTM локальные ресурсы преобразуются в глобально доступные сервисы, функционируя как единый зашифрованный и контролируемый mesh-сервис.

Такой подход снимает необходимость использовать традиционные методы организации доступа — VPN или статические маршруты, которые часто становятся узким местом в гибкости и масштабируемости инфраструктуры. Например, Flomesh MCP Remote, современное решение построенное на концепции Zero Trust Mesh, позволяет за секунды превратить любой локальный сервер MCP, AI-инструмент или LLM в защищённый глобально доступный узел. Это становится решением многих вызовов, с которыми сталкиваются разработчики и системные администраторы при интеграции сложных распределённых систем и сервисов. Чтобы понять преимущества Zero Trust для LLM и MCP, важно рассмотреть технологические вызовы, связанные с их архитектурой. Такие системы обычно состоят из множества компонентов — API-интерфейсов, инструментов, баз данных и скриптов, работающих на удалённых хостах.

При этом требуется обеспечить безопасное сквозное соединение независимо от сети — обходить NAT, фаерволлы, связывать ресурсы без раскрытия адресации и без риска создания «дыр» в защитных барьерах. Zero Trust Mesh решает эту задачу, устанавливая управляемые туннели с взаимной TLS-аутентификацией, тем самым гарантируя, что любой узел подтверждает свою подлинность и имеет строго ограниченные права. Технология Flomesh демонстрирует, как mesh-архитектура избавляет от ограничений традиционных сетевых настроек. Любое устройство — от облачных серверов до Raspberry Pi или ноутбуков — превращается в доступную и защищённую точку доступа. Использование одного локального порта для выпуска множественных сервисов позволяет не только упрощать разработку и эксплуатацию, но и существенно повышать безопасность за счёт изоляции и пользовательского контроля.

Каждым endpoint управляет конкретный пользователь, и все операции сопровождаются аудиторскими записями, что соответствует корпоративным политикам безопасности и требованиям соответствия. Для разработчиков это означает более удобный локальный опыт — с тестированием через привычный localhost и номерами портов, в то время как все коммуникации распределяются по глобальной сети, оставаясь надёжно криптографически зашифрованными и проверяемыми. Поддержка различных протоколов и сервисов, таких как STDIO для скриптов, TCP/HTTP для API и UNIX-сокеты для контейнеров, делает систему универсальной и позволяет интегрировать как современные, так и унаследованные решения. Кроме очевидной выгоды в безопасности, Zero Trust Mesh значительно ускоряет запуск новых сервисов и упрощает поддержку исторически сложных интеграций. Благодаря отсутствию необходимости в сложных конфигурациях VPN и ручных настройках маршрутизации, администраторы и специалисты DevOps могут сфокусироваться на развитии бизнес-логики и специфики AI-агентов без постоянного контроля сетевого слоя.

Это критично в средах, где масштабируемость и гибкость определяют успех проектов на базе LLM и MCP. Безопасность коммуникаций внутри Zero Trust Mesh становится гарантией соответствия современным требованиям регуляторов и корпоративных стандартов. Использование mTLS обеспечивает конфиденциальность и целостность данных, а строгие политики на уровне доступа минимизируют риск злоупотреблений или компрометации. Эти меры чрезвычайно важны при работе с чувствительными данными, часто обрабатываемыми AI и связанными сервисами, где утечка информации может привести к серьёзным последствиям. Ещё один важный аспект — способность Zero Trust Mesh обеспечить безперебойную работу в условиях разнообразных сетевых ограничений и топологий.

NAT, фаерволлы и динамические IP-адреса, обычно создающие сложности при построении распределённых систем, становятся прозрачными для всех участников mesh. Автоматическое установление защищённых туннелей позволяет сосредоточиться на бизнес-логике, не заботясь о сетевых нюансах. Для организаций, внедряющих AI-агентов и LLM, использование Zero Trust Mesh создаёт надёжный фундамент для дальнейшего развития и интеграции новых технологий. Безопасное пространство, где каждый сервис и устройство проверяются и контролируются, открывает путь к комплексным распределённым системам с максимально сниженным риском и повышенной устойчивостью. Таким образом, современные тренды в области безопасности и распределённых вычислений чётко указывают на необходимость перехода от устаревших моделей с высоким уровнем доверия внутри сети к гибкой, адаптирующейся и максимально контролируемой архитектуре Zero Trust.