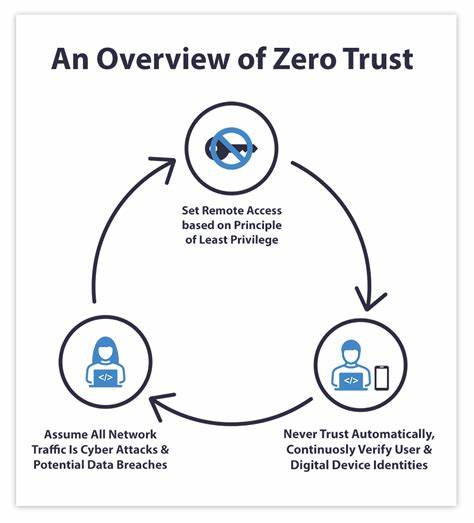

В эпоху активного развития искусственного интеллекта и масштабного распространения больших языковых моделей (Large Language Models, LLM), безопасность доступа к AI-агентам и соответствующим микросервисным платформам (MCP) приобретает первостепенное значение. Традиционные методы защиты, основанные на периметральной безопасности, уже не столь эффективны в условиях сложных распределённых инфраструктур с множеством компонентов, взаимодействующих в разных сетях и облаках. Именно здесь на помощь приходит современная концепция безопасности – Zero Trust (нулевое доверие), кардинально меняющая подход к защите сервисов и пользовательских данных. Обеспечение безопасности с помощью Zero Trust – это не просто новый тренд, а реальная возможность предотвратить несанкционированный доступ и снизить риски кибератак в сложных экосистемах, где задействованы AI-агенты и LLM. Модель Zero Trust принципиально отвергает идею автоматического доверия к какому-либо пользователю или устройству внутри корпоративной сети, предлагая постоянно проверять все запросы и доступы без исключений.

Для AI и MCP этот подход чрезвычайно важен, так как архитектура большинства современных решений подразумевает использование облачных сервисов, взаимодействие через API, распределённое хранение и обработку данных. Разграничение доступа и строгая аутентификация помогают защитить интеллектуальную собственность, конфиденциальность данных, а также обеспечить соответствие нормативам и политикам безопасности. Использование Zero Trust в контексте AI-агентов и LLM означает обязательную проверку каждого компонента, который пытается получить доступ к ресурсам. Например, даже если запрос исходит изнутри организации, необходимо удостовериться, что он авторизован и подчиняется наименьшему уровню привилегий, необходимому для выполнения задачи. Такой подход минимизирует вероятность компрометации сервисов, защищает от атак типа «человек посередине» (MITM), и значительно усложняет работу злоумышленникам, пытающимся эксплуатировать уязвимости.

Эффективная реализация Zero Trust для защищённого доступа к MCP и LLM опирается на несколько важных технических решений. Во-первых, это многофакторная аутентификация (MFA), которая добавляет дополнительный уровень проверок, заставляя пользователя или сервис подтверждать личность несколькими способами. Во-вторых, обязательное внедрение шифрования на уровне транспортного протокола и хранения данных (например, использование mTLS), обеспечивает защиту при передаче данных и их хранении в распределённых системах. Симметричное и асимметричное шифрование не дают злоумышленнику возможность перехватить или подделать информацию. Крайне важным элементом является управление доступом с принципом минимальных привилегий.

Это означает, что каждый AI-агент, микросервис или пользователь получают права только на выполнение конкретных функций и не имеют возможности выходить за рамки своих задач. В MCP-среде это помогает избежать распространения атак с одной уязвимой точки на всю систему. В дополнение к этому, непрерывный мониторинг и аудирование действий в инфраструктуре превращают процесс безопасности в динамичное управление, позволяя своевременно выявлять подозрительную активность и быстро реагировать на инциденты. Технологии, такие как Flomesh ZTM (Zero Trust Mesh), отлично демонстрируют практическое применение Zero Trust при работе с распределёнными MCP и LLM. Flomesh не требует сложных настроек VPN или статических IP-адресов, а создаёт защищённую сетевую структуру, где каждый узел (эндпоинт) может быть надёжно и аутентифицированно подключён к общей архитектуре.

Это избавляет компании от необходимости строить сложные туннели, упрощает управление, а пользователям и разработчикам позволяет работать с локальными приложениями через стандартные интерфейсы, и одновременно получать доступ к распределённым ресурсам. Особенно важен аспект протокольно-независимой интеграции. Zero Trust Mesh позволяет объединять разнообразные сервисы и интерфейсы: API вызовы, TCP и HTTP соединения, STDIO-интерфейсы, UNIX-сокеты, что крайне удобно в средах, где используются различные технологии и инструменты. Такой универсальный подход значительно снижает барьеры для внедрения безопасности без необходимости переработки существующих систем и приложений. Поскольку LLM и AI-агенты нередко имеют чувствительный характер данных и выполняют критически важные задачи, Zero Trust помогает не только предотвратить внешние угрозы, но и снизить риски внутреннего взлома и утечек.

Постоянная аутентификация, контроль доступа и прозрачность взаимодействия всех компонентов гарантируют, что каждый доступ аналитиков, разработчиков или приложений контролируется и документируется. Для предприятий, стремящихся сохранить высокую скорость разработки и внедрения новых возможностей, Zero Trust предлагает гибкие решения без необходимости жертвовать удобством работы. Разработчики продолжают работать с привычными инструментами через локальные интерфейсы, тогда как операционные команды получают полный контроль и видимость всей инфраструктуры в режиме реального времени. В современных условиях стремительного развития нейросетевых технологий и массового внедрения AI, безопасность становится неотъемлемым элементом бизнес-стратегии. Модель Zero Trust, основанная на детальной проверке каждого запроса и использовании современных криптографических методов, является лучшим ответом на вызовы времени и меняющиеся угрозы.

Чёткое и продуманное применение Zero Trust в защите AI-агентов, больших языковых моделей и микросервисных платформ позволит организациям не только минимизировать уязвимости, но и получить конкурентное преимущество за счёт устойчивой и гибкой инфраструктуры, готовой к новым вызовам информационной безопасности.