Современный мир технологий стремительно меняется, и облачные сервисы стали неотъемлемой частью IT-инфраструктур многих компаний. Среди множества подходов к облачным решениям особое внимание привлекает модель Bring Your Own Cloud (BYOC). Она предполагает, что облачное приложение или платформа разворачиваются непосредственно в облаке клиента, а не облачного провайдера. Такой подход становится все более популярным в условиях, когда вопросы конфиденциальности, контроля данных и соответствия нормативам выходят на первый план. Однако вместе с удобством BYOC появляются и серьезные вызовы, связанные с безопасностью.

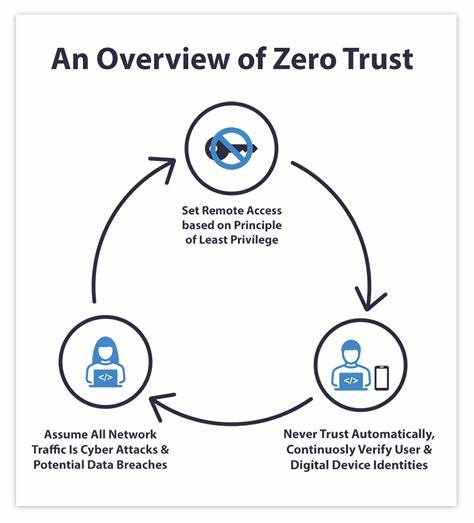

Именно здесь на помощь приходит концепция Zero Trust – строительный камень новой парадигмы защиты данных и приложений в облачной среде. Bring Your Own Cloud представляет собой модель, позволяющую заказчикам развертывать приложения или платформы в собственном облачном пространстве, будь то AWS, Azure, Google Cloud или другие провайдеры. Такой подход дает организациям возможность сохранять полный контроль над своими данными и инфраструктурой, обеспечивая необходимые уровни конфиденциальности и соответствия законодательству. В то же время, поставщики сервисов могут обеспечить гибкость использования их решений без прямого доступа к облаку клиента. Именно в этом заключается сложность безопасности при BYOC — как гарантировать защиту данных и предотвращать несанкционированный доступ, когда инфраструктура находится вне контроля самого поставщика? Концепция Zero Trust возникла как ответ на традиционные модели безопасности, основанные на периметре сети.

Ранее считалось, что внутренняя часть сети является доверенной зоной, а угрозы исходят в основном с внешних источников. Zero Trust разрушает эту модель, утверждая, что никакой элемент, даже находящийся внутри сети, не должен восприниматься как надежный по умолчанию. В основе лежит принцип «никому не доверять, всегда проверять». Для BYOC эта идея приобретает особое значение, поскольку облако клиента является зоной, где необходимо жестко контролировать доступ и коммуникацию. Основная особенность Zero Trust — это строгая аутентификация и авторизация на каждом этапе взаимодействия между компонентами системы.

В традиционных архитектурах доступ часто предоставляется на основе сетевого расположения или IP-адреса. Zero Trust полностью отвергает такие подходы и вместо них использует удостоверения личности, криптографические методы и контекстные параметры для принятия решений о доступе. В контексте BYOC это означает, что все сервисы, компоненты и пользователи должны проходить проверку независимо от их места в облачной инфраструктуре. Одним из ключевых принципов Zero Trust для BYOC является изоляция плоскости данных. Это значит, что все вычисления и данные пользователя должны оставаться полностью внутри его облачного аккаунта и не выходить за его пределы.

Только определенная, анонимизированная метадата или телеметрия, и исключительно с согласия заказчика, может направляться в контрольную плоскость поставщика. Такая изоляция сохраняет суверенитет данных клиента, облегчая выполнение требований таких регуляций как GDPR, HIPAA и финансовых стандартов. Кроме того, изоляция снижает риски в случае компрометации контрольной плоскости, поскольку возможный ущерб ограничивается только одной стороной. Коммуникация между облаком клиента и поставщиком услуг в Zero Trust BYOC организована по принципу pull-based. Это означает, что только сама среда пользователя инициализирует соединение с системой поставщика.

Напротив, контрольная плоскость никогда не подключается напрямую к облаку клиента. Такой подход исключает возможность неожиданного доступа поставщика к среде заказчика и упрощает управление правилами сетевой безопасности, так как не требует открытия входящих подключений со стороны поставщика. Внутренняя архитектура сервисов также строится по принципам Zero Trust. Каждый компонент, независимо от того, располагается ли он в одном кластере или сети, должен аутентифицировать и авторизовывать запросы друг друга. Применяются методы подписанных удостоверений, такие как JWT-токены или IAM роли, чтобы предотвратить движение злоумышленника внутри инфраструктуры при возникновении угрозы.

Это создает многоуровневые границы безопасности независимо от физического или виртуального расположения сервисов. Минимальные права доступа являются еще одной ключевой составляющей Zero Trust BYOC. Всякий пользователь, система или автоматизация должны обладать только необходимыми привилегиями на минимально возможный срок. Это осуществляется через точечное распределение IAM ролей, ограничение срока действия токенов и строгую политику контроля доступа на уровне Kubernetes или иных оркестраторов. Такой подход значительно снижает риски, связанные с компрометацией учетных данных или злоупотреблением правами.

Шифрование информации во всех каналах связи является обязательной частью безопасности. Все коммуникации между компонентами и между облаком клиента и поставщиком должны использовать стандарты шифрования, начиная с TLS версии 1.2 и выше. Необходимо шифровать как входящий, так и исходящий трафик, включая внутренние коммуникации между сервисами. Это критично для защиты данных в движении, а также соответствует требованиям регулирующих органов в различных отраслях.

Внедрение Zero Trust в BYOC-среду — это намного больше, чем простое усиление инфраструктуры. Это формирование культуры доверия, основанного на прозрачности, контроле и повторяемости мер безопасности. При правильной реализации ZTB позволяет компаниям, предоставляющим услуги в модели BYOC, создавать безопасные, соответствующие нормативам и надежные решения, которые клиенты могут использовать с уверенностью. Несмотря на кажущуюся сложность этих принципов, их применение значительно упрощает управление рисками и содействует соответствию самым строгим стандартам безопасности. В результате достигается не только защита от внешних и внутренних угроз, но и повышение доверия между поставщиком услуг и клиентом, что особенно важно в эпоху растущих требований к безопасности данных.

Интерес к модели Bring Your Own Cloud продолжает расти, и концепция Zero Trust становится основным ориентиром для построения защищенных BYOC-инфраструктур. Формирование четкой, системной дефиниции Zero Trust BYOC позволяет организациям избегать ошибок и ускоряет процесс выстраивания безопасной архитектуры. Постоянное совершенствование и соблюдение этих принципов – залог успешного и безопасного развития облачных технологий в будущем. Таким образом, Zero Trust BYOC — это не просто техническая модель, а необходимое условие для устойчивой и надежной работы современных облачных платформ в условиях постоянно усложняющегося ландшафта киберугроз.