Глобальная кибербезопасность постоянно сталкивается с новыми вызовами, и среди них особое место занимают вредоносные программы типа ransomware. Одним из самых известных представителей этого класса стали вредоносные программы Petya и NotPetya, уничтожившие системы тысяч пользователей и организаций, особенно в 2017 году. Хотя с тех пор прошло немало времени и технологии защиты постоянно совершенствуются, появляется новый игрок - HybridPetya, который представляет собой улучшенную и более продвинутую копию своих предшественников с уникальной способностью обходить системы безопасности UEFI Secure Boot. HybridPetya был обнаружен специалистами компании ESET, когда подозрительные образцы вредоносного ПО были загружены на платформу VirusTotal в 2025 году. Новый вирус значительно отличается от оригинальных версий тем, что способен загружать вредоносное программное обеспечение на EFI системный раздел, что открывает новые возможности для атаки на устройства, использующие современный стандарт UEFI.

Одной из ключевых особенностей HybridPetya становится использование уязвимости CVE-2024-7344, раскрытой специалистами ESET в начале 2025 года, которая позволяет обойти защитный механизм UEFI Secure Boot на устаревших системах. Secure Boot изначально разработан для предотвращения загрузки неподписанных или вредоносных компонентов во время инициализации системы и является важным элементом безопасности в современных компьютерах. Обход этого механизма означает серьезную угрозу для большинства пользователей, которые не обновили свои системы или проигнорировали критические обновления безопасности. Основная задача HybridPetya, как и классических Petya и NotPetya, заключается в шифровании критически важной структуры Master File Table (MFT) на дисках, откуда операционная система получает метаданные обо всех файлах, расположенных на NTFS-разделах. Как только MFT оказывается зашифрованным, доступ к данным становится невозможным без дешифровочного ключа, что парализует работу компьютера и вымогает средства у владельца за восстановление.

В отличие от NotPetya, который был ориентирован исключительно на уничтожение данных с невозможностью их восстановления, HybridPetya позволяет жертве ввести персональный ключ установки, позволяющий расшифровать данные, что приближает новый вирус к модели типичного вымогателя. Это означает, что HybridPetya не просто разрушает систему, а пытается получить выкуп за доступ к файлам, что делает его более функциональным и опасным для бизнеса. HybridPetya поддерживает работу как на устаревших BIOS, так и на современных UEFI-системах, и впервые в своем классе злоумышленникам удалось интегрировать вредоносный EFI загрузчик непосредственно в системный раздел, что позволяет им на раннем этапе загрузки взять управление системой под свой контроль и инициировать процесс шифрования до запуска операционной системы. В процессе своей работы HybridPetya заместительно маскирует реальное действие за фальшивыми экранами проверки диска CHKDSK, которые обманывают пользователя относительно истинной природы происходящего процесса. Такая тактика, применяемая ранее в Petya и NotPetya, остается эффективной и позволяет вирусу скрывать свои действия до момента завершения шифрования.

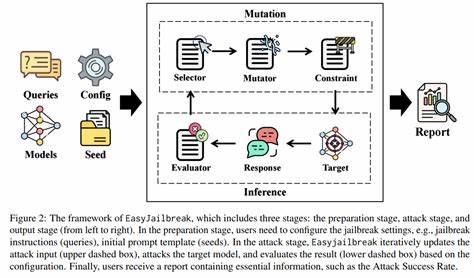

Особый интерес вызывает способ установки вредоносного кода HybridPetya. Установщики вируса проверяют наличие EFI системного раздела и GPT-схему разметки диска, после чего копируют на этот раздел вредоносные файлы и конфигурацию. Для запуска заражения система принудительно перезагружается с использованием ошибки синим экраном, таким образом обеспечивается запуск UEFI-буткита на следующем старте. Еще одним важным элементом в механизме работы HybridPetya является использование файла cloak.dat, спрятанного на EFI разделе.

Этот файл представляет собой специально подготовленный контейнер с вредоносным кодом, загружаемым уязвимым компонентов (EFI-приложением bootmgfw.efi), который позволяет обойти проверку целостности Secure Boot. Эксплуатация этой уязвимости зависит от отсутствия установленных уязвимых обновлений Microsoft, что подчеркивает необходимость своевременного обновления систем. Несмотря на то, что по данным телеметрии ESET на данный момент не зафиксировано массового распространения HybridPetya в реальных атаках, технические характеристики вируса свидетельствуют о серьезных перспективах его применения. Высокий уровень интеграции с аппаратными компонентами и наличие возможностей обхода Secure Boot делают его потенциальной угрозой для корпоративных сетей и инфраструктур с недостаточным уровнем защиты.

Рассматривая ситуацию в целом, HybridPetya занимает важное место среди современных угроз. Он стал одним из первых известных примеров реального вредоносного UEFI буткита с использованием уязвимости Secure Boot. Ранее подобная техника наблюдалась в экспериментальных вариантах BlackLotus, BootKitty и некоторых PoC-эксплойтах, но HybridPetya представляет собой уже полностью рабочую вредоносную программу, что подчеркивает эскалацию угроз в секторе кибербезопасности. Для защиты от подобных угроз специалисты рекомендуют всем пользователям и администраторам систем следить за актуальностью обновлений операционных систем и прошивок UEFI, регулярно применять патчи безопасности и использовать надежные решения по защите точек входа, включая антивирусы и средства Endpoint Detection and Response. Также важно контролировать целостность системных разделов и анализировать подозрительные изменения в конфигурации загрузочных компонентов.

Не менее актуально и информационное обеспечение конечных пользователей: понимание того, как работают современные разновидности вредоносного ПО, позволяет снизить риск случайного заражения и принять своевременные меры по восстановлению системы. HybridPetya демонстрирует, что авторы вредоносных программ продолжают совершенствовать свои инструменты, совершенствуя техники обхода современных защитных механизмов. В свете роста числа таких сложных угроз отрасли безопасности необходимо сосредоточить усилия на раннем обнаружении, реагировании и внедрении технологий, способных противостоять атакам на уровне загрузчика и микропрограмм. В заключение хочется отметить, что несмотря на отсутствие широкого использования HybridPetya в природе, его потенциал и техническая база делают его вредоносным ПО, заслуживающим пристального внимания специалистов. Угроза, которую представляет такой уровень интеграции с низкоуровневыми системными компонентами, подчеркивает необходимость комплексного подхода к кибербезопасности, включающего как аппаратные, так и программные средства защиты.

Безопасное будущее цифровой инфраструктуры невозможно без понимания и учета таких угроз, как HybridPetya, и своевременного реагирования на появляющиеся уязвимости и новые методы нападений. Современные исследования и информационные отчеты, подобные представленным компанией ESET, играют ключевую роль в формировании эффективных стратегий защиты от эволюционирующих вредоносных программ. .