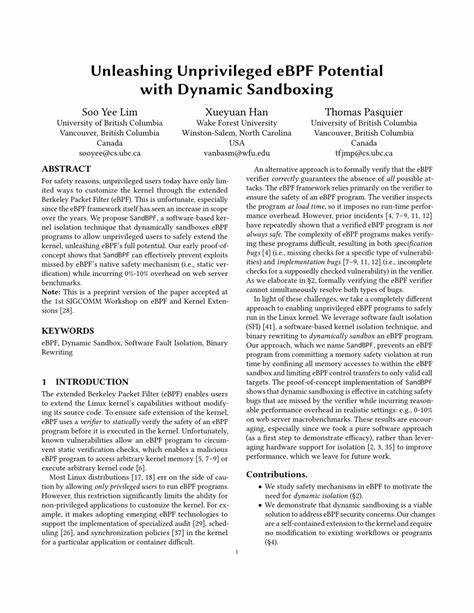

В современном мире информационных технологий безопасность приложений становится одной из важнейших задач для разработчиков и системных администраторов. Одним из эффективных способов повышения безопасности является использование сандбоксов — ограниченных окружений, которые изолируют процесс и контролируют его доступ к ресурсам системы. Однако реализация таких изоляций зачастую требует повышенных привилегий: прав администратора, root-доступа или установки SUID-бит. Что делать, если нужно обеспечить безопасность, не обладая такими возможностями? Ответом служит неприоритетный сандбоксинг — метод ограниченной изоляции приложения, который можно настроить и запустить без прав администратора. Рассмотрим подробнее современные подходы, существующие инструменты и их практическое применение.

Начнём с постановки задачи: предположим, что на сервере функционирует демон, которому нужно ограничить доступ только к определённой директории. При этом в процессе запуска программы некоторая инициализация требует чтения файлов вне этой директории, но после завершения этой фазы доступ должен жестко ограничиться. При всей важности такой задачи следует добавить, что запускать программу нужно от имени обычного пользователя без каких-либо привилегий. В этой ситуации единственным инструментом настройки сандбокса становится сама программа — она должна уметь настроить своё изолированное окружение самостоятельно без привлечения рута. Именно таких несложных, но эффективных решений сегодня разработано несколько, и все они ориентированы на ограничение доступа к файловой системе.

Одним из самых простых и удобных инструментов является системный вызов unveil(), используемый в операционной системе OpenBSD. unveil() по сути позволяет указать, какие директории доступные для текущего процесса, а вся остальная файловая система оказывается незаметна и недоступна. При старте процесса доступ разрешён ко всей системе, но при первом вызове unveil() из окружения исчезают все каталоги, кроме перечисленных. Последующие вызовы можно использовать для расширения списка разрешённых директорий, итоговое же ограничение фиксируется вызовом unveil(NULL, NULL), после которого изменение настроек уже невозможно. Такая построенная система ограничений действует только в рамках одного процесса, и после вызова execve() она автоматически сбрасывается.

Это значит, что можно применить ограничение, запустить дочерний процесс — и у него будет уже новый набор разрешений.Пример программной реализации с использованием unveil() максимально прост. Достаточно сообщить системе о директории, на которую хотим обратить внимание, а затем зафиксировать эти настройки. После этого попытка получить доступ к другим путям выведет ошибки доступа. Важно отметить, что unveil() по умолчанию предусматривает набор режимов — чтение, запись, выполнение и создание файлов.

Пользователь может указать, каким именно образом ограничения будут применены к конкретной директории. Это очень удобно для поэтапного ограничения первоначального широкого доступа и установки затем максимально строгих правил.Параллельно с unveil() в OpenBSD существует другой ключевой механизм – pledge(). Он отвечает за ограничение вызовов системных функций, доступных процессу. Например, можно запретить использование сетевого стека, запретить вызов execve() и так далее.

Вместе эти две технологии составляют мощный арсенал безопасного запуска программ. Они активно применяются во многих частях базовой системы OpenBSD, начиная от простых утилит и заканчивая более сложными программами, поднимая таким образом общий уровень безопасности операционной системы.В экосистеме Linux аналогичных средств на уровне файловой системы долго не было. Однако в последние годы появился Landlock — механизм, который появился в результате усилий по созданию удобного и мощного сандбоксинга для приложений с ограничениями от имени обычного пользователя. Landlock предоставляет интерфейс для построения множества правил доступа к файловой системе, которые изначально блокируют всё, а затем разрешают только определённые действия с конкретными папками или файлами.

В отличие от unveil(), правила Landlock сохраняются и после вызова execve(), что имеет как преимущества, так и недостатки.Использование Landlock требует большего объёма программного кода и внимания. Нужно подготовить описательную структуру правил, открыть дескрипторы к нужным папкам и применить систему ограничений через системные вызовы. Это выглядит довольно технически сложно и требует глубокого понимания работы ядра Linux и возможностей системных вызовов, что может отпугнуть менее опытных пользователей. В то же время благодаря этому Landlock позволяет добиться высокой степени защиты, предотвращая любые нежелательные операции с файлами вне специально разрешённых зон.

Интересен и сторонний инструмент setpriv, входящий в состав util-linux, который добавляет возможности управления Landlock из командной строки. Это позволяет быстро запускать программы с ограничениями без переписывания кода. Но этот подход имеет ограничение — вся программа целиком ограничивается внешним процессом, что снижает гибкость. При этом setpriv является удобным средством для быстрого тестирования и демонстрации возможностей Landlock.Другой ключевой метод неприоритетного сандбоксинга в Linux — использование пользовательских пространств имён (user namespaces).

Эта технология позволяет создавать изолированные среды на уровне ядра, индивидуальные для каждого процесса. В частности, user namespaces дают возможность создавать новые монтировочные пространства, собственные UID/GID-пространства и другие специфические ограничения. На практике именно этот метод используется популярным инструментом Bubblewrap, который позволяет запускать процессы в «песочнице» без прав рута, имитируя изоляцию и ограничивая доступ к ресурсам.Создание пользовательского пространства имён и настройка после этого монтировочных точек позволяет, например, замонтировать tmpfs — виртуальную файловую систему в памяти — и построить на её основе изолированную структуру каталогов. При этом можно монтировать избранные внешние директории с помощью bind-mount, ограничивая тем самым область видимости и доступа к критическим частям файловой системы.

Важный момент — после создания namespace и настроек нужно сбросить права, чтобы исключить любые потенциальные попытки повысить привилегии внутри ограниченной среды. Данный подход предоставляет гибкость, но при этом требует хорошего понимания низкоуровневого устройства Linux, в том числе системных вызовов pivot_root, mount, unshare и других.Однако стоит отметить несколько важных ограничений. Изоляция с помощью пользовательских пространств имён и привязанных временных корневых файловых систем не всегда идеально отражает привычный вид окружающей системы, и в некоторых случаях приложение может столкнуться с неожиданными особенностями. Кроме того, подобные манипуляции не всегда полностью блокируют возможность изменения содержимого временных директорий, если это не специально настроено.

Это создавать дополнительные вызовы для сопровождения и безопасности.Очень интересны комментарии известного разработчика OpenBSD Тео де Раадта касательно сложностей с сохранением ограничений после вызова execve(), особенно применимо к Landlock. Его аргументы заключаются в том, что при запуске нового процесса, особенно с динамическими библиотеками, сложно обеспечить наличие доступа ко всем необходимым файлам и ресурсам, таким как загрузчики, конфигурации и системные каталоги. Если попытаться строго ограничить доступ, новый процесс просто не сможет корректно запуститься. Это накладывает серьёзные ограничения на возможность применить Landlock сразу, требуя тщательного продумывания и настройки окружения запуска.

В свою очередь, OpenBSD придерживается другой стратегии — в системе unveil() и pledge() настройки сбрасываются при execve(), что позволяет каждому новому процессу самостоятельно налаживать собственные правила безопасности, избавляя от необходимости предусматривать все возможные требования заранее. Эта стратегия более реалистична для повседневного использования и позволяет строить многоуровневую модель безопасности приложений.Сравнивая все представленные методы, можно сказать, что pledge() и unveil() остаются эталоном простоты и надёжности. Их лёгкость использования служит важным фактором для широкого распространения и уменьшения количества ошибок при разработке. В Linux сообщество также работает над упрощением сложных систем, таких как Landlock и namespace, чтобы создать более удобные средства сандбоксинга, подобные unveil().

Возможно, в будущем появятся библиотечные обёртки и стандартизированные решения, которые позволят применять эти технологии проще и эффективнее.Одним из ключевых выводов является то, что сандбоксинг без привилегий — это задача, требующая аккуратности и понимания возможных подводных камней. Независимо от используемых средств, безопасность всегда зависит от правильной настройки и реализации. Ошибки в конфигурациях могут привести к обхождению ограничений и доступу к критическим областям файловой системы. Поэтому уделять внимание деталям нужно не меньше, чем выбору подходящего инструмента.

![I'm Sorry This New Artist Sucks [video]](/images/6E624B28-D9B3-4BC8-9A56-5AB138251A9F)