SSH (Secure Shell) является стандартом для защищённого удалённого доступа к серверам и устройствам. Его главная задача — обеспечить конфиденциальность и целостность данных, включая процесс аутентификации. Однако даже при использовании SSH пароли зачастую передаются или хранятся небезопасным образом, что подрывает всю систему защиты и ставит под угрозу безопасность инфраструктуры. В современных реалиях, когда атаки становятся всё более изощрёнными, крайне важно понять, почему так опасна передача паролей через параметры командной строки и какие существуют надёжные альтернативы. В этой статье подробно рассмотрим ключевые аспекты защиты паролей в SSH, источник уязвимостей и практические способы предотвращения их компрометации.

Передача паролей через аргументы командной строки — одна из самых распространённых ошибок при автоматизации и управлении SSH-сессиями. Несмотря на то что сама SSH-сессия шифрует передаваемые данные по сети, пароль в командной строке остаётся видимым локально. Этот факт связан с тем, что операционные системы семейства Unix/Linux, а также Windows позволяют просматривать полные параметры запущенных процессов. Например, в Linux любой пользователь может выполнить команду ps или посмотреть содержимое файла /proc/[PID]/cmdline, чтобы узнать строчку запуска процесса, где может быть открыт пароль. В Windows тот же эффект достигается через диспетчер задач или сторонние утилиты вроде Process Explorer, которые отображают полные строки запуска процессов.

Таким образом, передача пароля через параметр командной строки — это как оставить ключ от дома на видном месте. Любой пользователь с минимальными правами может увидеть этот пароль, что потенциально позволяет получить несанкционированный доступ к серверу. Особенно уязвимы такие методы автоматизации, которые используют программы и обёртки, принимающие пароль напрямую в качестве аргумента. К их числу относятся популярные инструменты администраторов, включая sshpass, панели сессий типа PuTTY Connection Manager, SuperPuTTY, mRemoteNG, а также утилиты WinSCP в командном режиме, plink, pscp и другие. Все они позволяют сэкономить время, но делают пароль доступным в среде системы, что противоречит принципам безопасности.

Авторы официальной документации sshpass прямо предупреждают, что передача пароля через командную строку является небезопасной практикой и не рекомендуется к постоянному использованию. Аналогично в документации PuTTY отмечается, что опция -pw (указывающая пароль) оставляет конфиденциальную информацию видимой другим пользователям, использующим системные команды для мониторинга процессов. Подобные проблемы не ограничиваются только SSH-инструментами. Многие программы, работающие с аутентификацией, предлагают возможность передавать пароль через командную строку, включая популярные клиенты баз данных, такие как MySQL. При их использовании появляется предупреждение об опасности применения паролей в явном виде в параметрах запуска.

Это связано с тем, что в течение времени выполнения процесса пароль виден и может быть считан локальными пользователями или скриптами, собирающими информацию о состоянии системы. Помимо непосредственного просмотра параметров процессов существует риск попадания пароля в историю командной оболочки, логи систем мониторинга и аудита. Это значит, что даже кратковременная передача пароля в открытом виде создаёт длительный след, который может быть использован злоумышленниками при дальнейших атаках. Узнать о таких небезопасных практиках и выявить подозрительные случаи можно с помощью специальных скриптов и утилит. Для Windows существует удобное решение на PowerShell, которое просматривает все запущенные процессы, анализирует их строки запуска и ищет типичные паттерны передачи пароля, такие как опции -p, -pw, --password и /password=.

Если такие процессы найдены, администратор получает полную информацию для быстрого реагирования и устранения угрозы. Можно даже интегрировать подобный скрипт в системы централизованного управления, например SCCM, чтобы получать автоматизированные отчёты и обнаруживать нарушения политики безопасности на множестве машин. В Linux задача несколько сложнее, но также решаема при помощи bash-скриптов и доступа с правами root для просмотра всех активных процессов. Анализируя вывод ps или содержимое /proc/[PID]/cmdline, легко найти процессы, передающие пароль в явном виде. Регулярное проведение таких проверок позволяет своевременно выявлять уязвимости и предотвращать потенциальные утечки данных.

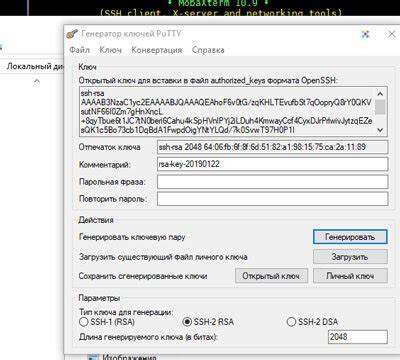

Чтобы избежать рисков, связанных с передачей паролей через параметры командной строки, лучше практически всегда использовать альтернативные методы аутентификации SSH. Одним из самых надёжных способов является использование ключей — пары публичного и приватного ключа, защищённых при необходимости дополнительной фразой-паролем. Аутентификация по ключам не требует передачи пароля и исключает возможность его перехвата на клиентской машине. Для автоматизированных задач рекомендуют так же использовать агенты хранения ключей, например ssh-agent в Linux или Pageant для PuTTY на Windows. Это позволяет запускать SSH-сессии без постоянного ввода пароля и при этом исключает необходимость хранить пароль в явном виде.

В случае, если необходимо использовать пароль, стоит обращаться к интерактивному вводу или применять специальные средства шифрования и управления секретами. Современные DevOps-платформы и CI/CD инструменты часто поддерживают интеграцию с безопасными хранилищами секретов (vaults), такими как HashiCorp Vault или Azure Key Vault, что позволяет безопасно использовать учётные данные без риска их утечки. Для задач резервного копирования и рядовых скриптов тоже есть варианты решения — можно настроить SSH с ключевой аутентификацией, организовать управление доступом через ограниченные пользователя и права, а также использовать утилиты с поддержкой безопасных методов аутентификации. Также следует избегать использования популярных, но небезопасных инструментов, которые автоматически передают пароль через командную строку. Известно, что sshpass и аналоги создают критические уязвимости, поскольку пароль оказывается доступен в системных списках процессов.

В экосистеме Windows нужно отказаться от передачи пароля в параметрах WinSCP и PuTTY, отдавая предпочтение хранению ключей и работе через менеджеры сессий, которые не раскрывают учетные данные. Важно помнить, что безопасность аутентификации — это не только технический вопрос, но и часть корпоративной культуры. Рекомендуется документировать политики и процедуры работы с паролями, обучать сотрудников правильным методам и регулярно проводить аудит систем. Безопасное обращение с SSH и паролями особенно важно для крупных инфраструктур, где компрометация одного аккаунта может привести к серьёзным проблемам. Итогом становится понимание того, что пароли нельзя передавать в открытом виде через командную строку.