В современном мире информационных технологий безопасность корпоративных сетей становится приоритетной задачей как для компаний среднего, так и крупного бизнеса. Операционные системы и их компоненты постоянно совершенствуются, чтобы противостоять новым методам атак и защитить важные бизнес-процессы. В Windows Server 2025 Microsoft внедрила множество нововведений, среди которых выделяется технология делегированных Managed Service Accounts (dMSA). Эти аккаунты призваны повысить безопасность за счёт привязки к машинам, а не к статическим паролям, что значительно осложняет доступ злоумышленникам. Однако недавно обнаруженная уязвимость Golden dMSA кардинально меняет ситуацию и открывает возможность обхода аутентификации, ставя под угрозу всю инфраструктуру Active Directory (AD).

Golden dMSA — это метод атаки, в основе которого лежит критическая проектная ошибка в дMSA. Эта уязвимость позволяет злоумышленникам с достаточно высокими привилегиями в сети получить возможность вычислять пароли для всех делегированных Managed Service Accounts, а также групповых Managed Service Accounts (gMSA) и связанных с ними сервисных аккаунтов. Особенность атаки в том, что для генерации паролей злоумышленнику нужно перебрать всего 1024 варианта, что делает процесс взлома относительно простым и быстрым. Делегированные Managed Service Accounts были введены в Windows Server 2025 как новая ступень эволюции систем сервисных аккаунтов. Если ранее сервисные аккаунты имели статические пароли, требовали ручного управления и были уязвимы к ряду атак, таких как Kerberoasting, dMSA поменяли подход на машинно-ориентированную аутентификацию.

Это означает, что доступ к сервисам привязан не к паролю пользователя, а к идентичности конкретной машины, что значительно ограничивает возможности хищения и повторного использования учетных данных. Однако уязвимость Golden dMSA эксплуатирует специальную структуру ManagedPasswordId, которая содержит в себе временные компоненты, сильно ограничивающие число возможных комбинаций. Вместо хранящегося сложно зашифрованного пароля, в структуре используется всего 1024 варианта параметров, что доступно для перебора. Это открывает дверь для атак, позволяющих генерировать актуальные пароли вне зависимости от защищенности хоста или использования Credential Guard, который обычно блокирует кражу учетных данных. Ключевым элементом в цепочке атаки становится ключ KDS root key — это главный криптографический ключ, управляющий генерацией паролей для всех Managed Service Accounts внутри домена.

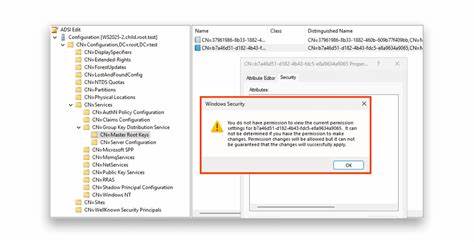

Для проведения атаки злоумышленнику необходимо получить доступ к этому ключу, что требует привилегий на уровне Domain Admins, Enterprise Admins или SYSTEM на контроллере домена. Обратив внимание на эту особенность, специалисты по безопасности оценивают сложность выполнения атаки как умеренную, поскольку уровень первоначального компромета контроллера домена высокий, но потенциальные последствия — крайне разрушительными. Процесс атаки начинается с получения доступа к KDS root key. Затем злоумышленник проводит исследование инфраструктуры, чтобы определить существующие dMSA и gMSA аккаунты в лесу Active Directory. Учитывая, что dMSA по умолчанию не отображаются для пользователей с низкими привилегиями и их учётные записи защищены жёсткими ACL, обнаружение таких аккаунтов становится задачей.

Применяются специальные методы, которые обходят ограничения LDAP-запросов, используя возможности протокола Local Security Authority (LSA) и вызовы Win32 API для перевода SID в учётные имена. Это позволяет получить полный список сервисных аккаунтов, включая скрытые dMSA, эффективно уничтожая «невидимость» этих объектов. Следующий шаг — перебор возможных значений самой структуры ManagedPasswordId с учётом временных индексов L1 и L2, ограниченных значением 31, и игнорированием L0, что значительно упрощает подбор параметров для вычисления паролей. Используя утилиты, основанные на обратном инжиниринге алгоритмов от Microsoft, злоумышленники могут вычислять действующие пароли и их хэши в формате NTLM и AES256, подменяя аутентификацию непосредственно у службы без необходимости компромета машины, тем самым обходя такие механизмы защиты как Credential Guard. Последствия успешной атаки с помощью Golden dMSA выходят далеко за рамки доступа к одному сервисному аккаунту.

Область действия включает весь лес AD, что означает доступ ко всем доменам, всему набору защищённых ресурсов и возможность безграничного латерального перемещения по сети. Поскольку KDS root key не имеет срока годности, атака даёт злоумышленнику фактически бессрочный доступ и контроль над важнейшей инфраструктурой организации. Для защиты от использования Golden dMSA специалисты советуют внимательно контролировать доступ к ключам KDS root key, отлаживать аудит чтения объектов msKds-RootKeyData и мониторить соответствующие события безопасности (например, Event ID 4662) на контроллерах домена. Несмотря на то, что автоматическая диагностика и оповещения отсутствуют по умолчанию, внедрение расширенных систем мониторинга и специализированных модулей, таких как Directory Services Protector от Semperis, существенно повышает шансы выявления атаки на ранних этапах. Изменения в рекомендациях Microsoft, временно отключивших некоторые функции Credential Guard в Windows Server 2025, указывают на необходимость пересмотра стандартных мер безопасности и формирования комплексных стратегий защиты Active Directory.

Важно учитывать, что защита сервисных аккаунтов теперь требует не только контроля над учётными записями, но и усиленного управления криптографическими ключами и параметрами безопасности на уровне всей инфраструктуры. В конечном итоге, Golden dMSA демонстрирует, насколько важна глубокая интеграция безопасности на всех уровнях корпоративных систем. Этот кейс является наглядным примером того, как даже передовые нововведения могут содержать критические уязвимости, которую злоумышленники способны использовать для нанесения существенного ущерба. Постоянный аудит, улучшение реакции на инциденты и своевременное внедрение обновлений безопасности остаются основой для поддержания устойчивости защитных механизмов в современных организациях.