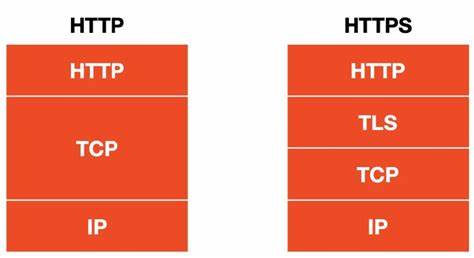

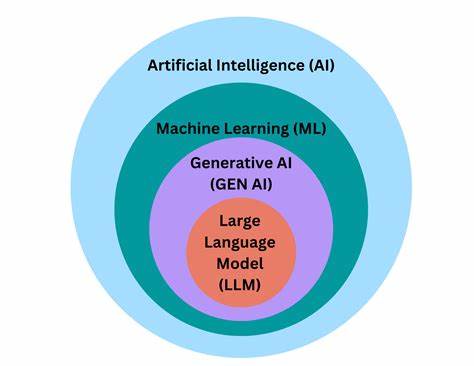

В современном мире цифровых сервисов безопасность передачи данных является критически важным аспектом для обеспечения целостности и конфиденциальности информации. В частности, защитить HTTP-запросы между клиентами и серверами, а также между различными сервисами внутри инфраструктуры, можно разными способами. Два из наиболее обсуждаемых подходов — это mTLS (mutual TLS) и HTTP Message Signatures. Каждый из них имеет свои преимущества и ограничения, что влияет на выбор в зависимости от требований проекта и особенностей инфраструктуры. mTLS или взаимная аутентификация посредством TLS представляет собой механизм, при котором обе стороны соединения, клиент и сервер, обмениваются сертификатами, подтверждая свою подлинность.

В отличие от традиционного TLS, где обычно клиент просто проверяет сервер, mTLS проверяет обе стороны для создания защищённого и доверенного канала связи. Это позволяет предотвратить множество атак, включая MITM (man-in-the-middle), и гарантирует, что данные действительно передаются между доверенными участниками. Основным преимуществом mTLS является высокая скорость работы и интеграция на уровне транспортного протокола, что делает процесс проверки прозрачным для приложения. Сертификаты, выданные доверенными центрами сертификации, обеспечивают надежную идентификацию, а взаимодействие через TLS отвечает современным стандартам безопасности. Однако внедрение mTLS связано с рядом технических сложностей.

Необходимо правильно организовать инфраструктуру для выпуска, распространения и отзыва сертификатов. Кроме того, настройка TLS-терминации обычно происходит на уровне балансировщиков нагрузки или специальных прокси, что добавляет дополнительный уровень конфигурации и управления. HTTP Message Signatures, в свою очередь, реализуются на уровне приложения. Эта технология позволяет подписывать определенные части HTTP-запроса, что подтверждает подлинность и целостность этих данных. Стандарт RFC 9421 определяет механизмы создания, выражения и проверки таких подписей.

Для разработчиков это открывает широкие возможности гибкой настройки защиты: можно выбирать, какие именно поля запроса должны быть подписаны, какие конечные точки требуют аутентификации и какие политики применяются. Гибкость HTTP Message Signatures даёт значительные преимущества для сервисов, где необходимо тонко настраивать безопасность, управлять различными видами доступа и контролировать взаимодействия на уровне бизнес-логики. Однако реализация подписей требует написания дополнительного кода, а также включения механизмов защиты от повторного воспроизведения (replay attacks), поскольку подписи базируются на содержимом и могут быть перехвачены злоумышленниками. С точки зрения управления инфраструктурой, HTTP Message Signatures менее требовательны: не нужно создавать сложные системы по выдаче и обслуживанию сертификатов. Разработчик получает больше контроля, но также несёт ответственность за корректную интеграцию и поддержание безопасности на прикладном уровне.

Это включает правильное формирование подписей, проверку таймстампов и предотвращение повторного использования запросов. Нельзя не учитывать, что обе технологии фактически дополняют друг друга и могут использоваться совместно. В базовой конфигурации TLS обеспечивает безопасный канал, а mTLS повышает доверие между сервисами. Тогда как HTTP Message Signatures могут работать как дополнительный уровень аутентификации внутри приложений, гарантируя, что сообщения не были подделаны даже на прикладном уровне. Выбор между mTLS и HTTP Message Signatures часто определяется несколькими факторами.

В первую очередь стоит оценить инфраструктурные возможности команды. Если есть опыт и ресурсы для управления сертификатами, а требования к скорости и надежности высоки, mTLS может стать оптимальным решением. Он минимизирует расходы на разработку дополнительной логики и хорошо интегрируется с phổ распространёнными балансировщиками и прокси-серверами. В случаях, где архитектура распределённая и приложения требуют точной настройки того, какие запросы и поля не подлежат изменению, HTTP Message Signatures дают разработчикам свободу выбора. Это особенно полезно в микросервисных архитектурах, API-шлюзах и при взаимодействии с внешними клиентами.

Возможность дифференцировать защиту на уровне самих запросов повышает безопасность и адаптивность системы. В условиях современных требований к безопасности приложений, все чаще появляются рекомендации использовать TLS для транспортного шифрования без исключений. Однако это не отменяет необходимости дополнительной аутентификации и верификации сообщений. HTTP Message Signatures становятся инструментом, дополняющим защиту или заменяющим mTLS, в зависимости от конкретных сценариев и ограничений. Значимым фактором является и техническая поддержка.

mTLS требует постоянного мониторинга состояния сертификатов и своевременного реагирования на инциденты безопасности. При большом количестве клиентов и сервисов это может стать серьёзной нагрузкой на команду DevOps. HTTP Message Signatures, несмотря на свою гибкость, нуждаются в тщательном тестировании — ошибки в подписывании или валидации приводят к отказу в обслуживании или уязвимостям. Подводя итог, можно выделить, что mTLS располагает к себе тех, кто ценит встроенную в сетевой уровень безопасность и готов инвестировать в инфраструктуру по полноценному управлению сертификатами. HTTP Message Signatures подойдут тем, кто ищет гибкость на уровне приложения и возможность контролировать безопасность в самых разных сценариях, включая API с разными уровнями доверия.

Переход на тот или иной подход необходимо согласовывать с бизнес-целями, масштабом проекта и техническими ресурсами. Понимание особенностей обеих технологий и компромиссов, которые каждая из них несёт, позволяет создавать более устойчивые и безопасные архитектуры, способные противостоять современным угрозам и удовлетворять требованиям корпоративного уровня. Разработчики и инженеры безопасности, выбирая между mTLS и HTTP Message Signatures, должны учитывать не только технические характеристики, но и удобство эксплуатации, поддерживаемость и перспективы масштабирования своих систем. В конечном итоге безопасность HTTP-запросов — это не просто защита данных, а инвестиция в долгосрочную надёжность и доверие между всеми участниками цифрового взаимодействия.