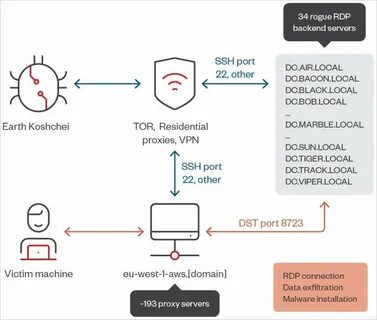

Недавние исследования показали, что группа кибершпионов APT29, также известная как Cozy Bear, которая имеет связи с российскими государственными учреждениями, использует инструменты Red Team для проведения атак через удаленный рабочий стол (RDP). Эти методы представляют серьезную угрозу как для частного сектора, так и для государственных организаций по всему миру. APT29, известная своими высококвалифицированными кибероперациями, на протяжении многих лет нацеливается на правительственные учреждения и организации, работающие в области безопасности. Группа использует сложные тактики, техники и процедуры (TTP), чтобы обойти системы защиты и получить доступ к конфиденциальной информации. Одним из наиболее распространенных методов, которые использует APT29, является эксплуатация уязвимостей RDP.

Удаленный рабочий стол позволяет пользователям подключаться к компьютерам и серверам через интернет, но если эта функция неправильно настроена или уязвима, злоумышленники могут легко получить доступ к корпоративным сетям. APT29 использует инструменты Red Team, такие как такие, как Cobalt Strike и Metasploit, которые позволяют им имитировать действия легитимных пользователей и оставаться незамеченными. Как APT29 проводит атаки через RDP? APT29 применяет ряд методов и тактик для успешного выполнения атак через RDP. Вот основные этапы их процесса: 1. Сбор информации.

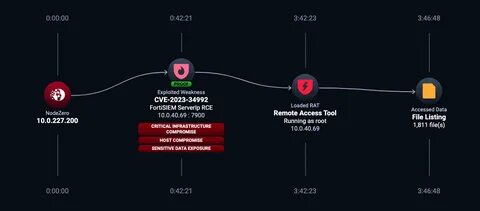

Это начальный этап, на котором злоумышленники собирают данные о целевой организации. Они исследуют доступные в Интернете ресурсы, используют социальную инженерию и другие методы для выявления уязвимых систем. 2. Эксплуатация уязвимостей. Злоумышленники ищут уязвимости в RDP и других компонентах программного обеспечения, которые могут быть использованы для получения несанкционированного доступа.

Зачастую это делают через фишинг-атаки, устанавливая вредоносное ПО на устройства сотрудников. 3. Получение доступа к системе. После успешной эксплуатации уязвимости злоумышленники получают доступ к системе. Используя инструменты Red Team, такие как Cobalt Strike, они могут имитировать действия обычного пользователя, чтобы укрыть свое присутствие.

4. Установка постоянного доступа. Для обеспечения долгосрочного контроля над системами злоумышленники устанавливают модули для поддержания доступа. Эти модули могут включать в себя бэкдоры или другие способы подключения к системам, что делает их действия более устойчивыми к обнаружению. 5.

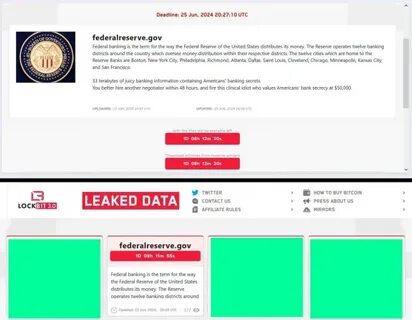

Эксплуатация конфиденциальных данных. Получив доступ к системе, APT29 может начать сбор и экспорт конфиденциальной информации, такой как документы, пароли и другие чувствительные данные. Последствия и рекомендации Атаки APT29 через RDP могут иметь серьезные последствия для организаций. Утечка данных, финансовые потери, ущерб для репутации — все это может произойти в результате успешной атаки. Важно, чтобы компании приняли меры по защите своих систем.

Вот несколько рекомендаций: 1. Обновление программного обеспечения. Убедитесь, что все используемое программное обеспечение, включая серверы RDP, регулярно обновляется для защиты от известных уязвимостей. 2. Использование сложных паролей.

Применение сложных паролей и двухфакторной аутентификации может значительно уменьшить риск несанкционированного доступа к системам. 3. Мониторинг активности. Ведение всестороннего мониторинга активности пользователей и учетных записей в системе поможет выявить подозрительное поведение и предотвратить атаки на ранних стадиях. 4.

Обучение сотрудников. Регулярные тренинги по кибербезопасности для сотрудников помогут повысить осведомленность о социальных инженерных атаках и других методах, используемых злоумышленниками. 5. Ограничение доступа. Использование принципа наименьших привилегий поможет избежать ненужного доступа к критически важным системам и данным.

Заключение APT29 представляет собой серьезную угрозу в сфере кибербезопасности, и их методы использования инструментов Red Team в атаках через RDP подчеркивают необходимость защиты от различных угроз. Организации должны внимательно следить за безопасностью своих систем и использовать лучшие практики в области кибербезопасности. Применяя рекомендации по защите и следя за обновлениями в области угроз, компании могут значительно снизить риск атак и защитить свои данные.