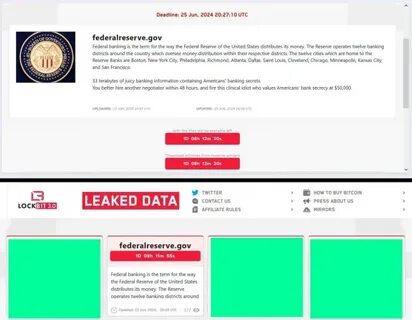

В последние годы киберугрозы, связанные с программами-вымогателями (ransomware), стали одной из самых серьезных проблем в области информационной безопасности. Буквально каждый месяц мы сталкиваемся с новыми сообщениями о взломах, утечках данных и атаках программ-вымогателей, которые требуют у жертв выплаты огромных сумм денег. Одним из элементов, который привлекает внимание преступников, является список известных эксплуатируемых уязвимостей (KEV), публикуемый Агентством по кибербезопасности и инфраструктуре США (CISA). Как и почему этот список стал таким полезным инструментом для киберпреступников? Давайте разберёмся. Основная цель списка KEV заключается в том, чтобы увеличить уровень безопасности в государственном секторе США и помочь организациям как можно быстрее устанавливать патчи на уязвимости.

Однако, как показали исследования, в том числе недавний отчет GreyNoise, 28% уязвимостей из этого списка были использованы преступниками с целью вымогательства в 2024 году. Это не просто совпадение, а тревожная закономерность. Список KEV содержит информацию о уязвимостях, которые ранее были успешно консервированы или воспользовавшимися. Это означает, что преступники могут использовать его как руководство для выбора подходящих мишеней. Чаше всего они ориентируются на уязвимости, для которых уже разработаны эффективные методы эксплуатации.

Более того, с каждым новым обновлением этот список только растёт, что даёт возможность киберпреступникам находить новые пути для атак. Одним из примеров является уязвимость удалённого выполнения кода (RCE) в системе Cleo Harmony, зарегистрированная под номером CVE-2024-50623, которая была использована для атак в начале 2024 года, но была добавлена в список KEV только в декабре после массовых атак. Другие уязвимости, такие как CVE-2024-1212 в Kemp LoadMaster, также эффективно использовались злоумышленниками ещё до их включения в этот список. Обращает на себя внимание, что многие из наиболее часто эксплуатируемых уязвимостей были известны на протяжении нескольких лет. Более 40% уязвимостей, использованных в 2024 году, имели возраст более четырёх лет, что приводит к вопросу о том, как долго компании будут терпеть существование таких угроз без надлежащих мер по устранению.

Важна также и особенность, касающаяся жизненного цикла уязвимостей. Как показывает практика, уязвимости добавляются в список KEV в течение короткого времени — максимум неделю или две после раскрытия. Однако такие темпы не помогают снизить уровень угрозы: атаки начинают фактически происходить до публикации информации об уязвимости, и это создаёт огромный временной разрыв между моментом, когда экраны «прозрачны», и моментом, когда администраторы могут начать исправлять свои системы. Некоторые вендоры, такие как Ivanti и D-Link, подвергаются критике за своё некомпетентное обращение с уязвимостями. Например, у Ivanti были обнаружены нулевые дни, которые были использованы преступниками, прежде чем патчи были готовы.

Исследования GreyNoise предупреждают клиентов Ivanti о необходимости более серьезного подхода к безопасности и даже рекомендуют рассматривать переход на более надёжные решения. Изучая поведение преступников, важно отметить, что киберпреступники часто используют системы управления уязвимостями, такие как KEV, для поиска и разработки своих атак. Они следят за списками, изучают, какие уязвимости вызывают наибольший интерес, и запускают свои атакующие кампании на основе этой информации. Это создает опасный цикл, обеспечивающий преступникам преимущества. Но что делать организациям, чтобы защититься от этого суперкритического состояния? Первое и наиболее важное — необходимо следить за уязвимостями в своей инфраструктуре, активно проверяя, какие системы и программы используются, и устанавливая обновления в кратчайшие сроки.

Важно не останавливаться на достигнутом, но и внедрять инструменты мониторинга и реагирования на инциденты, которые помогут оперативно выявлять и устранять потенциальные угрозы. Кроме того, для организаций крайне важно провести оценку поставщиков программного обеспечения, чтобы удостовериться, что они следуют соответствующим стандартам безопасности и предоставляют максимальную поддержку при устранении уязвимостей. Избранная вами технология должна быть способна быстро реагировать на уязвимости и гарантировать её безопасность в долгосрочной перспективе. Заключение: в современных реалиях важно то, как компании управляют своими уязвимостями и угрозами. Использование списка KEV от CISA может оказаться двойным клинком: с одной стороны, это ресурс для ускорения исправлений, с другой — руководство для преступников, которые ожидают своей возможности.

Понимание этой двойственности и эффективное управление безопасностью сегодня — необходимое условие для эффективной защиты вашего бизнеса от киберугроз.