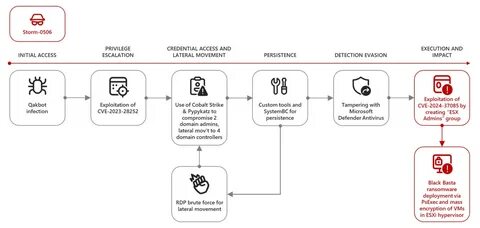

Недавно обнаруженная уязвимость в VMware ESXi, обозначенная как CVE-2024-37085, привлекла внимание специалистов по безопасности и вызвала опасения среди организаций, использующих эту платформу виртуализации. В данной статье мы рассмотрим, что представляет собой эта уязвимость, как её используют группировки программ-вымогателей, а также дадим рекомендации по защите ваших систем от подобных киберугроз. Что такое CVE-2024-37085? Согласно информации от VMware, CVE-2024-37085 — это уязвимость удаленного выполнения кода, которая может позволить злоумышленникам взять под контроль уязвимые системы. Уязвимость затрагивает ESXi, платформу виртуализации, используемую для развертывания виртуальных машин в облачных и локальных средах. Во время работы с данной уязвимостью злоумышленники могут использовать её для внедрения вредоносного кода, который позволяет им получать доступ к критически важным данным, что может привести к потенциальным утечкам информации и финансовым потерям.

Недавние атаки программ-вымогателей С момента обнаружения уязвимости несколько группировок программ-вымогателей уже начали её активное использование. Они целенаправленно атакуют организации, которые не обновили свои системы до последних версий программного обеспечения. В результате атаки злоумышленники могут заблокировать доступ к данным, требуя выкуп за восстановление доступа. Программное обеспечение для виртуализации, такое как VMware ESXi, используется множеством компаний по всему миру. Поэтому риск утечки данных и его последствий возрастает пропорционально количеству эксплуатаций уязвимости.

Чем больше организаций, затронутых насилием программ-вымогателей, тем сложнее становится ситуация, поскольку одно успешное заражение может привести к цепной реакции, затрагивающей множество других систем. Как защититься от угроз Защита от программ-вымогателей, использующих уязвимости вроде CVE-2024-37085, требует комплексного подхода. Вот несколько основных рекомендаций: 1. Обновление программного обеспечения: Обязательно установите последние обновления для VMware ESXi, чтобы закрыть уязвимости. Регулярное обновление ПО — это первый уровень защиты.

2. Мониторинг систем: Используйте инструменты для мониторинга и анализа сетевого трафика. Это поможет выявить подозрительную активность, которая может сигнализировать о попытках атаки. 3. Резервное копирование данных: Наличие резервных копий критически важных данных позволяет восстановиться после атаки без необходимости платить выкуп.

Убедитесь, что резервные копии хранятся в безопасном месте и регулярно обновляются. 4. Обучение сотрудников: Обучайте своих сотрудников основам кибербезопасности. Знания о том, как идентифицировать фишинг-атаки и другие методы социальной инженерии, могут существенно снизить риски. 5.

Использование антивирусов и защитных программ: Инвестируйте в качественное антивирусное программное обеспечение, которое может обнаружить и заблокировать вредоносные программы. Зачастую такие программы могут выявлять утечки безопасности и предотвращать проникновение вредоносного кода. 6. Сегментация сети: Разделите сеть на сегменты, чтобы ограничить доступ злоумышленников к критически важным системам, даже если одна часть системы будет скомпрометирована. Реакция на инциденты Если ваша организация столкнулась с атакой программ-вымогателя, необходимо немедленно реагировать на инцидент.

Во-первых, отключите затронутые системы от сети, чтобы ограничить распространение угрозы. Во-вторых, соберите информацию о том, как произошла компрометация, чтобы избежать повторных атак в будущем. Обратитесь за помощью к специалистам по кибербезопасности, которые помогут восстановить данные и наладить защиту. Заключение Уязвимость CVE-2024-37085 в VMware ESXi служит ярким напоминанием о постоянно меняющемся ландшафте киберугроз. Группировки программ-вымогателей используют такие уязвимости, чтобы наносить удар по бизнесу, подрывая их операционные процессы и вызывая финансовые и репутационные потери.

При этом соблюдение такие мер предосторожности, как регулярные обновления программного обеспечения и обучение сотрудников, могут играть решающую роль в защите ваших данных. Будьте бдительны и готовьтесь к возможным угрозам, чтобы минимизировать риски для вашей организации.