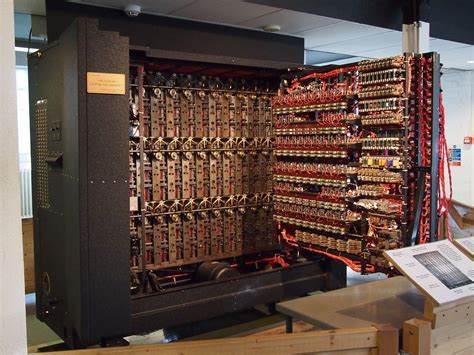

История криптографии никогда не перестаёт вдохновлять разработчиков и исследователей новыми возможностями для инноваций. Одним из самых известных шифровальных устройств XX века является машина Энигма, использовавшаяся Германией в годы Второй мировой войны. До недавнего времени её алгоритмы оставались лишь объектом изучения историков и криптографов, однако в честь 113-й годовщины рождения Алана Тьюринга появилась уникальная реализация Энигмы и устройства Бомба — разработанного для её взлома — с применением современных технологий eBPF в Linux. Такая интеграция открывает новые горизонты в области сетевого шифрования и анализа трафика в реальном времени. Новая программная реализация виртуальной машины Энигма и устройства Бомба представлена в виде проектов, которые используют расширенные возможности eBPF (extended Berkeley Packet Filter).

Эта технология, интегрированная с ядром Linux начиная с версии 5.17, позволяет запускать безопасный байт-код для обработки сетевых пакетов непосредственно в ядре операционной системы. Благодаря этому удалось создать систему, которая не только шифрует исходящий сетевой трафик в режиме реального времени, но и пытается расшифровать входящий с помощью аналога исторического устройства Бомба. Сама машина Энигма представляет собой сложный механизм шифрования, основанный на последовательной работе нескольких роторных дисков, которые переставляют буквы сообщения согласно определённым правилам и настройкам. В реализации на eBPF этот принцип воспроизведён виртуально посредством таблиц отображения символов (роторы и рефлектор), хранящихся в BPF-картах, которые позволяют управлять состоянием машины и настраивать параметры шифрования.

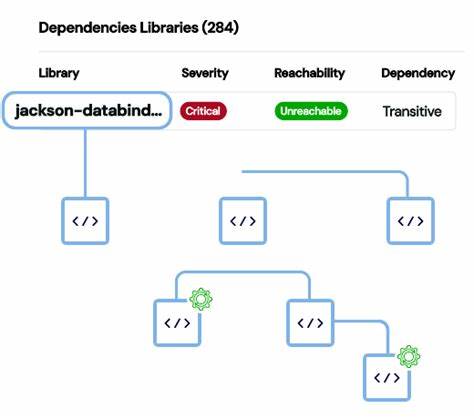

Для работы системы требуется наличие нескольких условий: современное ядро Linux с поддержкой eBPF, компилятор Clang для сборки кода, утилита bpftool для управления BPF-объектами, а также права администратора. Настройка среды начинается с создания виртуальных сетевых пространств в Linux, что позволяет эмулировать отдельные сетевые узлы, взаимодействующие между собой через пару виртуальных Ethernet-интерфейсов. Один из таких интерфейсов обрабатывает исходящий трафик, шифруя его через программу Энигма, в то время как другой получает и пытается расшифровать входящий трафик, применяя механизм Бомба. Такая архитектура позволяет проводить экспериментальную работу с данными в режиме, максимально приближенном к реальным сетевым условиям. Компиляция и установка программы осуществляется с помощью make-файлов, в которых автоматизированы все этапы.

После установки каждому интерфейсу прикрепляется соответствующий eBPF-программа: программу шифрования к выходящему трафику и попытку расшифровки на входящем. Важно отметить, что BPF-карты, хранящие текущие настройки роторных механизмов и их позиции, закрепляются в виртуальной файловой системе /sys/fs/bpf, что дает возможность взаимодействовать с этими структурами из пользовательского пространства. Работа с системой требует синхронизации позиций роторов для успешного шифрования и расшифровки. Изначально роторы запускаются в нулевых позициях, после чего можно пересылать сообщения для шифровки. Получатель должен иметь возможность принимать и расшифровывать сообщения, либо вручную устанавливать параметры роторов, либо использовать программу Бомба для автоматического поиска правильных настроек.

Устройство Бомба в рамках проекта работает как криптоанализатор, исследующий входящий трафик, чтобы найти подходящие начальные положения роторов, которые позволяют расшифровать сообщение. В случае успешного взлома оно выводит на экран параметры роторных позиций и участок расшифрованного текста. Это имитирует работу оригинального электромеханического устройства, использовавшегося криптоаналитиками союзников для успешной дешифровки сообщений Энигмы. Практическое использование данной технологии интересно как с теоретической, так и с инженерной точки зрения. Во-первых, такой проект служит учебным пособием для изучения принципов работы классических криптосистем и методов их взлома.

Во-вторых, интеграция с eBPF представляет новый формат безопасной обработки трафика на уровне ядра системы без существенных накладных расходов по производительности. Демонстрация проекта показывает, что отправляемое через UDP-соединение сообщение шифруется непосредственно при выходе из хоста и передаётся зашифрованным в виртуальную сеть. Параллельно Бомба обрабатывает полученные пакеты, пытаясь подобрать параметры шифрования. После успешного взлома сообщение в исходном виде появляется у получателя, что подтверждает правильность работы обеих программ. Одной из ярких особенностей реализации является автоматизация всего процесса через набор make-команд, которые позволяют пользователю настроить сеть, скомпилировать и загрузить eBPF-программы, запустить системы прослушивания, а также выполнить попытки дешифровки с последующей корректировкой позиций роторов.

Такая методика значительно упрощает запуск экспериментов и способствует глубокому пониманию криптографических методов. Несмотря на классическую природу алгоритмов Энигмы, её интеграция с современными технологиями eBPF демонстрирует, как исторические достижения информатики могут быть возрождены и адаптированы в условиях современных вычислительных систем и сетевой безопасности. Это порождает новые идеи по применению криптографии на ядровом уровне, что может стать фундаментом для дальнейших разработок в области защиты данных и сетевого мониторинга. В современном мире, где безопасность информации приобретает всё большее значение, использование мощных, но при этом легковесных методов обработки и анализа пакетов становится ключевым инструментом. Технология eBPF, благодаря своей гибкости и производительности, уже сегодня находит применение в сетевом мониторинге, предотвращении атак и обеспечении политик безопасности.