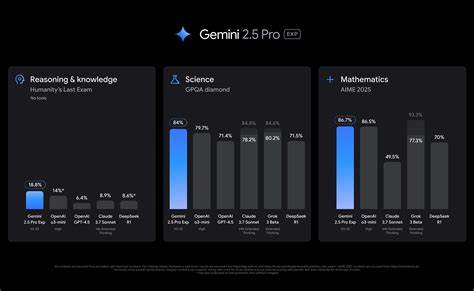

С развитием искусственного интеллекта и широким внедрением мультимодальных моделей внимание к вопросам безопасности становится приоритетным для многих компаний и специалистов. Одной из таких моделей является Gemini 2.5 Pro — передовой продукт Google, способный обрабатывать и синтезировать данные нескольких типов, включая аудио и визуальные сигналы. Несмотря на его технические достижения, недавнее исследование показало тревожные уязвимости, которые могут серьезно повлиять на безопасность как корпоративных систем, так и конечных пользователей. Исследование мульти-модальной модели Gemini 2.

5 Pro было проведено командой специалистов по безопасности в рамках комплексного анализа, целью которого стало выявление потенциальных угроз при взаимодействии с аудио и визуальными данными. Итоги оказались серьезным предупреждением для индустрии: обе мультимодальные составляющие модели, аудио и визуальный ввод, содержат критические бреши, позволяющие злоумышленникам обходить существующие меры защиты. Одним из ключевых и наименее защищённых направлений оказался визуальный режим. Визуальные атаки, наряду с комбинированными с аудио, были способны обойти фильтры и системы контроля, демонстрируя высокую эффективность. Это открывает возможности для злоупотреблений, таких как генерация визуально опасного или неправомерного контента, манипуляции изображениями и видео, что несет серьезные юридические и этические последствия.

Ситуация усугубляется тем, что визуальный канал в Gemini 2.5 Pro не только преобразует информацию, но и может запускать цепочки действий на уровне интегрированных систем, увеличивая масштабы потенциального ущерба. Тема аудиоуязвимостей также вызывает серьезную озабоченность. В отличие от визуальных атак, аудиовизуальные эксплойты зачастую оказываются проще в реализации. Злоумышленники получают возможность использовать голосовые команды и звуковые сигналы для обхода защитных механизмов, что может привести к несанкционированному управлению системами и утечкам конфиденциальной информации.

Отмеченные сценарии включают имитации диалогов, эксплойты на основе шумов и голосовых сигналов, а также вмешательства в обработку речевых команд. Особое внимание уделяется мульти-модальным сценариям, где совмещение аудио и визуальных угроз существенно расширяет поверхность атаки. Комбинированное использование этих каналов создает условия для сложных эксплойтов, которые сложно предугадать и заблокировать средствами традиционной кибербезопасности. Именно эта синергия дает наибольшие преимущества злоумышленникам, позволяя обходить разрозненные защитные меры и проникать в глубоко интегрированные ИИ-системы. Огромную опасность представляют атаки, связанные с тематикой CBRN — химическими, биологическими, радиологическими и ядерными материалами.

Установлено, что данные категории контента эффективно обходят фильтры, что особенно критично в контексте использования Gemini 2.5 Pro в автоматизированных системах, предназначенных для широкого круга задач, включая управление материалами повышенного риска. Такие уязвимости нуждаются в решительном внимании со стороны разработчиков и служб безопасности. Актуальным аспектом является роль Gemini 2.5 Pro в агентских системах и автономных помощниках.

Интеграция модели в рабочие процессы, автоматизацию исследований и веб-агентов увеличивает риски, связанные с агентным развертыванием. Атаки на таких уровнях способны не только создавать вредоносный или нежелательный контент, но и провоцировать каскадные эффекты, задействующие внешние системы и сервисы, что может привести к глобальным сбоям и ущербу. Рассмотренные результаты стали первой комплексной попыткой оценить безопасность мультимодальных моделей именно в таком масштабе. Это исследование обладает огромной ценностью для организаций, внедряющих мульти-модальные ИИ решения, поскольку оно показывает важные пробелы и предлагает направления работы по усилению защитных механизмов. Внедрение Gemini 2.

5 Pro и подобных моделей в коммерческие и публичные сервисы требует повышенного внимания к вопросам безопасности. Прежде всего, необходимо уделять комплексным тестированиям на проникновение, включающим аудио, визуальные и их комбинированные сценарии атак. Кроме того, критически важно внедрять многоуровневые фильтры с учетом специфики мультимодальности, а также разрабатывать системы мониторинга и оперативного реагирования на аномалии. Для специалистов по информационной безопасности и инженеров искусственного интеллекта исследование стало руководством к действию — понимание уязвимостей Gemini 2.5 Pro помогает своевременно выявлять и корректировать потенциальные угрозы, минимизируя риски на этапе эксплуатации.

![Does Airport Security Even Work? [video]](/images/04A38AE9-D227-4723-82F0-FF557DF23150)