В последние годы киберпространство стало ареной для множество сложных и масштабных атак, направленных на самые различные сегменты инфраструктуры, включая малые офисные и домашние устройства, известные как SOHO-оборудование. Одной из самых значимых и тревожных кампаний последних месяцев стала операция под кодовым названием LapDogs, связанная с группировкой, имеющей китайский след. Эта кампания демонстрирует растущий уровень угроз, возникающих из использования IoT-устройств и бытовых сетевого оборудования для кибершпионажа и атак с высоким уровнем скрытности. LapDogs охватывает более 1000 устройств SOHO, разбросанных по различным регионам мира, в первую очередь в Соединённых Штатах и странах Юго-Восточной Азии. Также заражения зафиксированы в Японии, Южной Корее, Гонконге и на Тайване.

Уязвимости выявлены в устройствах известных производителей, включая Ruckus Wireless, ASUS, Buffalo Technology, Cisco-Linksys, D-Link, Microsoft, Panasonic и Synology. Это свидетельствует о широкой распространённости угрозы и может серьёзно повлиять на предприятия, работающие в IT, сфере недвижимости, медиа и других секторах экономики. Сердцем кампании является вредоносный бэкдор под названием ShortLeash, специально разработанный для создания сети заражённых устройств, именуемых в отчёте SecurityScorecard как Operational Relay Box (ORB). ShortLeash устанавливает на устройствах подделанный веб-сервер, маскирующийся под Nginx, а также генерирует уникальные самоподписанные TLS-сертификаты с издателем LAPD (Los Angeles Police Department), что интересно с точки зрения социального инжиниринга и попыток скрыть истинную природу активности. Именно эта имитация и дала название всему ORB-сети – LapDogs, что указывает на роль устройств ручных помощников в конфиденциальных операциях.

Технология внедрения вредоносного ПО отличается сложностью и эффективностью. В основном ShortLeash проникает в Linux-устройства SOHO посредством выполнения shell-скриптов, однако были обнаружены также версии для Windows. Для доступа используются так называемые N-day уязвимости — известные, но не закрытые в программном обеспечении дыры безопасности, такие как CVE-2015-1548 и CVE-2017-17663. Такой подход позволяет превышать традиционные системы защиты, используя недосмотр или медленные обновления оборудования. Анализ позволяет предположить, что атаки осуществляются поэтапно, небольшими партиями — за сессию заражается не более 60 устройств.

Всего выявлено 162 отдельных кампании, что говорит о масштабном и длительном характере операции. Первая зафиксированная активность датируется сентябрём 2023 года, когда был взломан ресурс на Тайване, затем следует новый всплеск в январе 2024 года. Это указывает на организованное действие, вероятно, имеющее стратегические цели. LapDogs демонстрирует сходство с другой кампанией, известной как PolarEdge, обнародованной специалистами Sekoia. Однако различия между ними значительны: методы внедрения вредоносного кода, способы сохранения присутствия в системе и варианты целевых платформ отличаются.

PolarEdge модифицирует CGI-скрипты устройств, внедряя управляющую веб-оболочку, в то время как ShortLeash создаёт сервисный файл с привилегиями root, обеспечивая устойчивость при перезагрузке. Кроме того, LapDogs способен инфицировать не только SOHO-оборудование, но и виртуальные частные серверы и Windows-системы, расширяя аппаратную площадь атаки. С большой долей вероятности с кампанией связан хакерский коллектив UAT-5918, отслеживаемый как китайский, который используется для операций против Тайваня. Пока нет полной ясности, является ли UAT-5918 создателем LapDogs или только одним из клиентов, использующих эту инфраструктуру. Это соответствует общей тактике кибершпионажа, когда подобные инструменты предоставляются разным группировкам или бизнес-клиентам для реализации собственных целей.

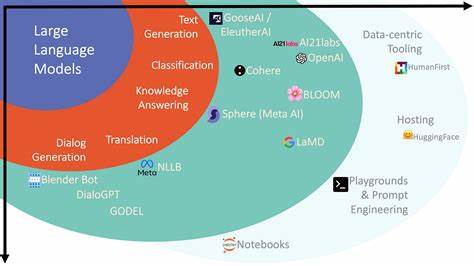

Использование ORB-сетей, подобных LapDogs, уже подробно изучалось такими авторитетными организациями как Google Mandiant, Sygnia и SentinelOne. Эти сети отличаются от традиционных ботнетов своей многофункциональностью и гибкостью. Они могут применяться на любом этапе атакующей цепочки: от разведки и сбора информации о сетевых потоках, до сканирования портов и уязвимостей, а также создания промежуточных серверов управления и командования (C2) и ретрансляции данных. Отличительной особенностью LapDogs является его скрытность и способ маскировки трафика и активности. Фальшивый сертификат LAPD и создание веб-сервера позволяют избежать прямого обнаружения и повышают шансы скрыть трафик среди прочего легитимного трафика в сети.

Кроме того, постоянное сохранение исполняемого файла с root-правами позволяет вредоносному коду добиваться высокой устойчивости и продолжать работу даже после перезагрузки устройства. В современном мире, где IoT-устройства и малые офисные системы играют всё более важную роль в организации бизнес-процессов, подобные атаки открывают новые опасные векторы угроз. Пользователи и организации нередко недооценивают уровень риска, связанный с недостаточным обновлением программного обеспечения и использованием стандартных паролей, что упрощает работу злоумышленникам. Ответственные лица должны уделять пристальное внимание безопасности сетевого оборудования и регулярно проводить аудиты уязвимостей. Для предотвращения подобных инцидентов эксперты рекомендуют усилить мониторинг сетевого трафика, использовать многоуровневую защиту и применять максимально свежие обновления программного обеспечения.

Особое внимание должно уделяться устройствам, которые выходят в интернет напрямую без дополнительного уровня безопасности. Использование надежных паролей, аутентификационных систем и сегментации сети также снижает шансы успеха атаки. Компания SecurityScorecard вместе с другими ведущими кибербезопасностными структурами не только выявляет подобные угрозы, но и делится методиками борьбы с ними, повышая уровень осведомлённости. Повсеместное реагирование и совместные усилия позволяют минимизировать последствия подобных кампаний и создавать более крепкий щит для защиты цифровых инфраструктур на глобальном уровне. Атака LapDogs иллюстрирует, насколько уязвимыми становятся современные сети и устройства, если их не защищать должным образом.

Возрастающее число кибершпионских операций с использованием специализированных бэкдоров и оперативных сетей поднимает вопрос необходимости адаптации стратегий киберзащиты под текущие вызовы. Принятие превентивных мер и постоянная готовность к реагированию станут ключевыми для обеспечения безопасности организаций в эпоху цифровизации и массового внедрения IoT.