В последние годы многофакторная аутентификация (MFA) стала стандартом безопасности для большинства онлайн-сервисов. Эта технология значительно снижает риски взлома, требуя от пользователя не только пароль, но и дополнительный подтверждающий фактор, например, код из SMS, генератор паролей или биометрические данные. Тем не менее, даже такие меры защиты не делают ваши аккаунты полностью неуязвимыми. Недавние расследования Google выявили новую тактику злоумышленников, которая позволяет обходить MFA с помощью паролей для приложений, что вызывает серьезную тревогу среди экспертов по кибербезопасности и пользователей по всему миру.Как происходит атака? В мае 2025 года произошел целенаправленный взлом аккаунта известного британского исследователя российского направления Кира Джайлза.

Взломщики использовали сложную социальную инженерию, выдавая себя за официального представителя Государственного департамента США. Чтобы не вызывать подозрений, они использовали подделанный электронный адрес с дополнением в виде поддельных государственных доменов .gov, которые выглядели вполне легитимно и убедительно. Использование мессенджеров, грамотно составленных сообщений на основе искусственного интеллекта и профессиональная подготовка позволили злоумышленникам установить доверительный контакт с жертвой.После ряда переписок, которые не выглядели подозрительно, жертву попросили зарегистрироваться в платформе «MS DoS Guest Tenant», якобы предназначенной для проведения консультаций и встреч.

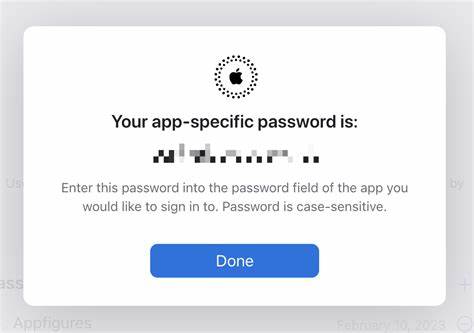

Далее в письме был приложен тщательно оформленный PDF-документ, имитирующий официальный документ с маркировками и историей изменений, в котором содержались инструкции по созданию пароля для приложений (App-Specific Password, ASP). Этот отдельный пароль служит для авторизации сторонних приложений, позволяя им получить доступ к аккаунту, не прибегая к основному паролю и минуя основные многофакторные защиты.Создание ASP позволило хакерам получать постоянный доступ к почтовому ящику жертвы, обходя при этом многофакторную аутентификацию, которая защищает основные пароли. Такая методика взлома особенно опасна, потому что она маскируется под легитимные процессы и требует минимальной технической грамотности от пользователя. Воспользовавшись им, злоумышленники смогут не только читать переписку, но и имитировать действия владельца аккаунта, отправлять письма и распространять вредоносные программы.

Ранее мы слышали о взломах с помощью шпионских мессенджеров и эксплойтов, использующих уязвимости мобильных устройств, однако использование ASP – это новая серьезная угроза, демонстрирующая эволюцию кибератак. Примечательно, что Google не только обнаружила инцидент, но и смогла оперативно заблокировать доступ злоумышленников, а также заблокировать их попытки отправлять поддельные письма другим потенциальным жертвам. Помимо исследования этого конкретного случая, аналитики из Citizen Lab и Google Threat Intelligence Group выявили похожие атаки, нацеленные на критиков Российской Федерации и украинскую тематику, что свидетельствует о масштабности и системности таких действий.Почему создание паролей для приложений стало дырой в безопасности? Прежде всего, ASP изначально задумывались как удобное решение для приложений и устройств, которые не поддерживают современные методы аутентификации через OAuth, такую как почтовые клиенты или старые программы. Однако в руках злоумышленников этот механизм превратился в лазейку, позволяющую получить доступ к аккаунтам без прохождения многофакторной проверки.

Особенно уязвимы те, кто не осведомлен о рисках и, по доверчивости или неосознанно, соглашается на создание и передачу таких паролей.Для защиты в первую очередь необходимо внимательно относиться к тому, кому и для чего вы предоставляете свои данные. Настоятельно рекомендуется избегать генерации и передачи паролей для приложений третьим лицам, особенно когда это происходит по электронной почте или через неизвестные платформы. Современные сервисы предлагают альтернативы – например, OAuth-авторизацию, которая гораздо безопаснее и легче контролируется пользователем.Также важно использовать дополнительные средства защиты, рекомендованные Google и экспертами.

Технологии вроде Lockdown Mode на iPhone или Advanced Protection Mode для Android создают повышенный уровень безопасности, минимизируя риски таких целевых атак. Они ограничивают возможность установки приложений из ненадежных источников и снижают риск передачи конфиденциальной информации злоумышленникам.Стоит отметить, что в последнее время общественное сознание внимания уделяет уязвимостям, связанным с утечками огромных баз данных с паролями. Однако эксперты, такие как Bleeping Computer, предупреждают, что многие из так называемых «утечек» – это просто сборники данных из ранее известных взломов, а не новые массовые хищения. Тем не менее, пользователям рекомендуется отказаться от простых паролей в пользу пасскей и социальных методов входа, которые Google активно продвигает как более безопасные альтернативы.

Новое расследование подчеркивает, что даже многоуровневая защита, вроде MFA, не может быть панацеей. Многочисленные социальные инженерные методы становятся все изощреннее, и каждая техническая уязвимость становится потенциальным входом для злоумышленников. Обучение и осведомленность в вопросах безопасности на сегодняшний день играют ключевую роль в профилактике атак. Пользователям стоит быть особо внимательными при обращении с любыми сторонними сервисами и документами, особенно если они поступают в необычное время или от подозрительных отправителей.Подводя итог, необходимо понимать, что успешная кибератака не всегда связана с прорывом технических систем.

Главным оружием злоумышленников продолжает оставаться умение обмануть и вызвать доверие. Использование паролей для приложений как способ обхода многофакторной аутентификации стало серьезным вызовом для индустрии информационной безопасности и поводом для тотального пересмотра методов защиты аккаунтов. Только грамотный и осознанный подход к цифровой безопасности поможет сохранить конфиденциальные данные и обеспечить надежную защиту в эпоху постоянных киберугроз.