В современном цифровом мире вопрос безопасности пользовательских данных становится все более актуальным, особенно когда речь идет о крупных компаниях с миллионами клиентов по всему миру. Одним из громких примеров уязвимости, обнаруженной в популярных продуктах компании ASUS, стала проблема, получившая имя ASUSpicious. С 2022 года через уязвимость в программном обеспечении MyAsus миллионы пользователей рисковали потерять конфиденциальные данные, включая личные сведения и историю обращений в службу поддержки. Внимательное изучение этой проблемы помогает понять, почему такие уязвимости возникают и какие уроки стоит извлечь для защиты информации в будущем.История обнаружения уязвимости уходит корнями в непростой опыт одного из исследователей безопасности, столкнувшегося с отсутствием адекватной реакции со стороны ASUS после сообщения о критической проблеме.

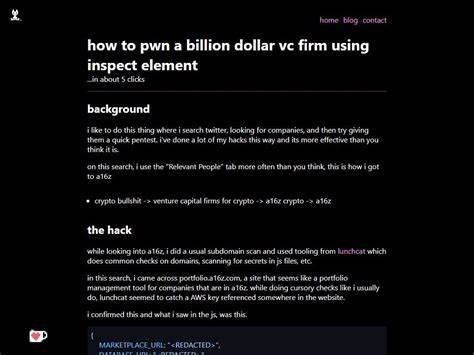

Несмотря на это, специалист продолжил свою работу и изучал код программного обеспечения MyAsus, использующегося владельцами устройств ASUS. Особое внимание привлекли два файла: AsusSSO.dll и AsusAPI.dll, компоненты, обеспечивающие авторизацию и взаимодействие с API компании.При анализе данных DLL-файлов были обнаружены зашифрованные жестко закодированные значения — предположительно, это были креденшлы и токены, необходимые для доступа к внутренним API.

Чтобы разобраться, какой уровень доступа предоставляют эти учетные данные, исследователь декомпилировал код и с помощью искусственного интеллекта адаптировал алгоритмы дешифровки. Вскоре стало очевидно, что данные имеют администраторские права с неограниченным доступом. Это означало, что любой, кто получит эти креденшлы, сможет злоупотреблять системой в своих целях.Последствия такой уязвимости оказываются весьма серьезными. Через различные API конечные точки можно было получить доступ к информации пользователей, включая полные имена, даты рождения, номера телефонов и адреса проживания.

Еще более тревожно было то, что можно было просмотреть детали и историю переписки по обращениям в службу поддержки, создавать новые заявки и загружать вложения, что открывало широкие возможности для злоупотреблений и мошенничества.Некоторые из эндпоинтов, через которые можно было осуществлять эти действия, выглядели следующим образом: возможность получить список поддерживаемых обращений по электронной почте, загружать файлы к заявкам, создавать новые обращения без должной проверки, получать детальную информацию о поддержке и даже извлекать данные по запросам на техническое обслуживание и возвраты товара. Фактически, доступ был настолько широк, что злоумышленник с администраторскими правами мог контролировать практически всю клиентскую базу ASUS.Очевидно, что уязвимость существовала давно — с августа 2022 года, то есть с момента релиза уязвимой версии MyAsus. Это поднимает важный вопрос: сколько подобных инцидентов уже произошло или же злоумышленники активно эксплуатировали дыру в системе? Из-за простоты использования уязвимости можно предположить, что шанс несанкционированного доступа был высоким.

Кроме того, хотя разработчики применили исправления в мае 2025, утечка данных могла иметь масштабный и долгосрочный эффект.Не менее важна и реакция самой компании на эти проблемы. Как выяснилось, компания ASUS не предлагает программу bug bounty или иных стимулов для специалистов по безопасности, что значительно снижает мотивацию к ответственному раскрытию проблем. Исследователь, обнаруживший уязвимость, отметил, что даже в момент исправления и тестирования патчей не получил никакой компенсации. Отсутствие поддержки и признания труда исследователей со стороны крупных корпораций порождает риск того, что подобные уязвимости останутся незамеченными или будут продаваться на черном рынке.

Уязвимость ASUSpicious должна стать уроком для всех производителей программного обеспечения: безопасность пользователей — дело приоритетное и системное. Скрытые или неадекватно защищенные учетные данные в ПО представляют собой серьезную угрозу, особенно когда они обладают широкими правами доступа. Компании должны активно сотрудничать с исследователями, поощрять их работу и оперативно реагировать на сообщения о проблемах, а пользователи – быть бдительными и регулярно обновлять ПО до актуальных версий.Помимо технической стороны вопроса, ситуация с ASUSpicious поднимает важные этические и организационные вопросы о культуре безопасности. Как обеспечивать прозрачность, эффективное взаимодействие с сообществом исследователей и максимальную защиту данных своих пользователей? Каковы стандартные меры безопасности, которые должны применяться для минимизации рисков, связанных с жестко закодированными ключами и способами авторизации? Ответы на эти вопросы помогут предотвратить появление аналогичных уязвимостей в будущем.

Для конечных пользователей важным станет своевременное обновление своих приложений и систем, а также внимательное отношение к безопасности своих учетных записей. Использование уникальных и сложных паролей, двухфакторная аутентификация и внимательное чтение обновлений безопасности — простые, но эффективные меры, способные значительно снизить риски компрометации личных данных.В заключение можно сказать, что история ASUSpicious — тревожный пример того, как даже крупные технологические компании могут допускать серьезные ошибки в обеспечении безопасности пользовательских данных. Обнаружение и исправление таких уязвимостей требует усилий как разработчиков, так и независимых исследователей. Общество должно поощрять открытость и ответственность в кибербезопасности, понимая, что в нынешних условиях защита данных — это не только техническая задача, но и часть доверия между бизнесом и клиентами.

Только совместными усилиями можно создать более безопасное цифровое пространство для всех.