В последние годы киберугрозы приобретают всё более изощрённые формы, а хакеры постоянно совершенствуют свои методы и технологии проникновения в компьютерные системы. Одной из наиболее актуальных и тревожных проблем стала новая кампания атак, инициированная хакерской группой из Северной Кореи, которая нацелилась на пользователей Mac. В отличие от стандартных вирусных атак, эти хакеры применяют уникальные подходы и современные техники, делая их атаки практически незаметными и чрезвычайно сложными для обнаружения. Эксперты из SentinelLabs, подразделения по анализу угроз компании SentinelOne, подробно изучили и раскрыли суть новой кампании под кодовым названием NimDoor. Эта атака направлена на устройства под управлением macOS и отличается тем, что в ней используется язык программирования Nim — сравнительно редкий в киберпреступном мире инструмент.

Именно этот факт свидетельствует о высоком уровне технической подготовки злонамеренных разработчиков. Основной вектор атаки сосредоточен на малых бизнесах, работающих в секторе Web3 и криптовалют, что является примечательным, учитывая сложность внедрения новых угроз в столь специфической и технологичной среде. Северокорейские злоумышленники используют целый цепочку кибератак, построенную на множестве компонентов и многоступенчатом процессе инфицирования. Атака начинается с достаточно знакомой схемы социальной инженерии. Жертве приходит электронное письмо, в котором злоумышленники выдают себя за проверенных и надежных контактов.

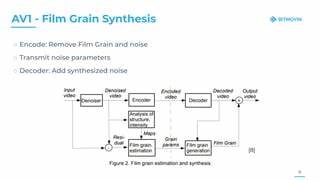

Для повышения доверия они используют сервис Calendly, чтобы назначить удобное время для онлайн-встречи. Затем появляется уведомление с просьбой обновить приложение Zoom — одного из наиболее популярных инструментов для видеоконференций. При попытке скачать обновление пользователь на самом деле загружает вредоносный скрипт, состоящий из нескольких строк кода, который после запуска автоматически скачивает и запускает второй этап атаки. Этот этап представляет собой загрузку сразу двух бинарных файлов, которые выполняют разные, но взаимодополняющие задачи. Первый файл занимается сбором системной информации и конфиденциальных данных, связанных с установленными приложениями.

Второй обеспечивает возможность долгосрочного тайного контроля над заражённым компьютером. В дальнейшем вредоносное ПО распространяется с помощью трояна, который устанавливает два отдельных Bash-скрипта. Первый направлен на кражу данных из популярных браузеров, среди которых Arc, Brave, Firefox, Chrome и Edge. Второй скрипт ориентирован на похищение зашифрованных данных из мессенджера Telegram, включая ключи и бинарные объекты для их расшифровки. Полученные сведения передаются на серверы, контролируемые хакерами, что позволяет им получать ценные данные для дальнейших атак и мошеннических операций.

Что делает эту кампанию особенно опасной и непростой для анализа, так это использование сразу нескольких типов вредоносных компонентов с разнообразными техниками внедрения и маскировки. Такая многослойная структура позволяет злоумышленникам обходить традиционные системы защиты и антивирусы, превращая выявление атаки в крайне сложную задачу. Помимо технической стороны, исследователи обратили внимание на финансовый аспект. Так, известный блокчейн-детектив ZachXBT обнаружил схемы регулярных выплат северокорейским IT-специалистам, предположительно связанным с реализацией этой кампании. С начала года на различные цифровые кошельки было отправлено около 2,76 миллиона долларов в стейблкоинах USDC в месяц.

Это указывает не только на масштабность операции, но и на серьёзность инвестиций в развитие киберпреступной инфраструктуры. Риски, связанные с подобными атаками, далеко выходят за пределы кражи личных данных или кратковременного контроля над устройствами. Основная цель – внедрение в экосистему криптовалютных проектов, многие из которых управляются молниеносно развивающимися стартапами, не всегда обладающими достаточным уровнем безопасности. Появление DPRK-разработчиков в таких командах практически гарантирует повышенный уровень угрозы утечки данных и последующих мошеннических действий, что может повлечь за собой финансовые потери и репутационные риски. Для пользователей macOS и веб3-бизнесов важно повышать уровень осведомлённости о новых рисках и внедрять комплексные меры защиты.

Ключевым элементом борьбы с подобными атаками является критическое отношение к любым обновлениям программного обеспечения, особенно если они исходят из неофициальных источников. Обязательно стоит проверять подлинность писем и ссылок, поступающих от неизвестных или подозрительных контактов. Использование надежных систем двухфакторной аутентификации и регулярное обновление антивирусных программ помогают минимизировать уязвимости. Также рекомендуется внимательно мониторить сетевую активность и поведение программ. Необычные обращения к серверам или попытки загрузить сторонние скрипты могут служить сигналом о компрометации.

В среде криптопроектов особое значение имеет защита закрытых ключей и инструментов для управления криптовалютными счетами. На стратегическом уровне необходимо сотрудничество между компаниями, исследователями и государственными структурами для своевременного выявления новых угроз и обмена знаниями. Публичные отчёты и анализы угроз, такие как исследования SentinelLabs и наблюдения ZachXBT, играют огромную роль в формировании эффективных методов противодействия киберпреступности. Подводя итог, можно отметить, что новая кампания северокорейских хакеров NimDoor представляет серьёзную опасность для экосистемы macOS и индустрии криптовалют. Отличительная черта этой атаки – многокомпонентный, многоэтапный подход с использованием передовых языков программирования и сложной социальной инженерии.

В современном мире цифровой безопасности пользователям и бизнесу необходимо оставаться максимально внимательными и принимать все возможные меры для защиты своих данных и цифровых активов. Только так можно противостоять всё более изощрённым и креативным угрозам киберпреступников.