За последние несколько лет безопасность веб-приложений стала одной из ключевых тем в кибербезопасности. Среди популярных инструментов разработчиков выделяется фреймворк Laravel, широко используемый для создания сложных и масштабируемых PHP-приложений. Несмотря на все достоинства Laravel, недавно была выявлена серьезная уязвимость, связанная с утечкой APP_KEY, которая открыла путь для удаленного выполнения кода на серверах более 600 приложений. Эта проблема получила широкое освещение после того, как специалисты из GitGuardian и Synacktiv провели масштабный анализ репозиториев на GitHub и обнаружили, что ключи APP_KEY публиковались вместе с исходным кодом, что делало приложения целями для хакеров. APP_KEY — это секретный ключ длиной 32 байта, который генерируется автоматически при установке Laravel.

Он хранится в специальном конфигурационном файле .env и используется для шифрования данных, генерации уникальных токенов и контроля целостности сессий. Безопасность всего приложения напрямую зависит от сохранности этого ключа. Однако практика показывает, что разработчики нередко забывают удалять или заменять этот ключ в публичных репозиториях, что приводит к его массовому раскрытию. Получив доступ к APP_KEY, злоумышленники могут создавать специально сформированные шифрованные объекты, которые Laravel при расшифровке автоматически десериализует.

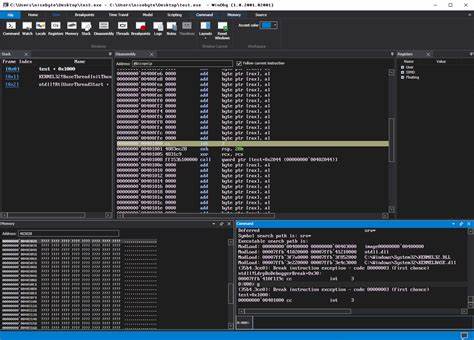

В текущей реализации функции decrypt() заложена уязвимость, позволяющая провести десериализацию вредоносных данных и выполнить произвольный код на сервере. Это представляет серьезную угрозу инфраструктуре и защищенности данных. Известно, что впервые данная уязвимость была зарегистрирована как CVE-2018-15133 и затрагивала версии Laravel до 5.6.30.

Несмотря на исправления, схожая проблема сохраняется в более поздних версиях, когда применяется конфигурация SESSION_DRIVER=cookie — атака с использованием уязвимости зафиксирована под CVE-2024-55556. Ситуация осложняется тем, что более 60% выявленных утечек APP_KEY связаны с неправильным обращением с файлами .env и их вариантами. Помимо APP_KEY, в этих файлах часто хранятся критически важные данные — учетные записи баз данных, токены облачных сервисов, ключи API и др. Анализ показал, что из 28 тысяч сочетаний APP_KEY и APP_URL примерно 10% оказались действующими, а значит, около 120 приложений напрямую уязвимы к удаленному выполнению кода простыми средствами.

Важно понимать, что APP_URL указывает на базовый адрес приложения, раскрытие которого вместе с APP_KEY предоставляет злоумышленникам детальный маршрут атаки — они могут через этот URL получить сессионные куки, расшифровать их и полноценно управлять сессиями пользователей. Согласно рекомендациям экспертов GitGuardian, простое удаление ключей из репозиториев недостаточно. Усилен мониторинг появления секретов в коде, обработка истории репозиториев и своевременная ротация ключей должны быть обязательной частью процесса. Злоупотребление утекшими ключами относится к схеме уязвимостей PHP-демасштабирования, где с помощью инструментов вроде phpggc злоумышленники конструируют цепочки гаджетов для запуска вредоносного кода без вмешательства в исходный функционал приложения. Помимо Laravel, аналогичные проблемы наблюдаются в других фреймворках и платформах из-за плохой практики работы с секретами и неверных стратегий безопасности в CI/CD, контейнеризации и управлении конфигурациями.

В 2025 году GitGuardian опубликовал данные, согласно которым в публичных Docker-образах на DockerHub было обнаружено более 100 тысяч валидных секретов, включая AWS, GCP и GitHub токены. В их числе были ключи доступа к API, учетные данные сервисов и другие конфиденциальные данные. Анализ более 80 тысяч образов, проведенный Binarly, выявил сотни утечек секретов даже в бинарных файлах и больших конфигурациях, указывая, что существующие инструменты часто недооценивают масштабы угроз. Кроме того, разработка и распространение протокола Model Context Protocol (MCP) для корпоративных AI-приложений открыли новые потенциальные каналы для вытекания секретов в открытые репозитории. Исследования GitGuardian показали, что около 5,2% репозиториев MCP содержали хотя бы один секрет, что превышает средний показатель по всем публичным хранилищам.

Таким образом, MCP становится новым источником потенциальных утечек. Для защиты от подобных инцидентов организациям рекомендуется внедрять централизованный мониторинг секретов с автоматической ротацией и ведущимися журналами изменений. В частности, для Laravel стоит использовать специализированные руководства по усилению безопасности, делать .env файлы недоступными из публичного доступа и хранить секреты вне кода в защищенных секретных менеджерах. Постоянное обучение команд безопасности и разработчиков является важным фактором предотвращения подобных атак.

Ошибки, связанные с оставленными в открытом доступе секретами, – один из самых распространенных и легко устранимых факторов риска. В целом, инциденты с утечками APP_KEY и связанной уязвимостью удаленного выполнения кода демонстрируют, насколько критична необходимость дисциплины и грамотного управления секретами в процессе разработки. Плохая практика оставляет дверь открытой для киберпреступников, а исправлять последствия стоит гораздо дороже и сложнее, чем заранее обеспечить комплексную защиту. Улучшая контроль и используя современные средства мониторинга, компании смогут значительно снизить риск утечек и сохранить целостность своих приложений и данных. В эпоху цифровизации и возросших требований к безопасности подобные инциденты – важный урок для всей индустрии программной разработки и DevOps практик.

Внедрение принципов безопасности по умолчанию и автоматизация процессов защиты секретов должны стать неотъемлемой частью современного жизненного цикла программного обеспечения.