Мир кибербезопасности вновь оказался в центре внимания благодаря сразу нескольким громким событиям, которые отражают текущие тенденции и угрозы, с которыми сталкиваются компании и пользователи по всему миру. За последнюю неделю прослеживается целый ряд важных инцидентов, включающих задержания киберпреступников, раскрытие серьезных уязвимостей в автомобильных системах, активизацию вредоносных программ для macOS и выявление опасных дырах в продуктах Fortinet. Расскажем подробнее обо всех этих событиях, чтобы дать представление о текущем ландшафте угроз и мерах защиты от них. Начать стоит с громкого задержания в Великобритании, где Национальное агентство по борьбе с преступностью (NCA) арестовало четверых подозреваемых, связанных с группировкой Scattered Spider. Эта преступная группа известна своей активностью в сфере социальных инженерий, фишинговых атак, вымогательства и даже более серьезных преступлений.

Задержанные — двое мужчин 19 лет, одна девушка 20 лет и подросток 17 лет, — подозреваются в нарушениях закона о компьютерных преступлениях, мошенничестве и участии в организованной преступной группировке. Между тем Scattered Spider представляет собой ответвление более широкой сети под названием The Com, которая на протяжении нескольких лет совершает разнообразные киберпреступления, включая SIM-свопинг, сексторшн и даже угрозы жизни. Аресты — важный прецедент в борьбе с организованной киберпреступностью и сигнал того, что правоохранительные органы усиливают свои возможности и методы выявления таких группировок. Переходя к уязвимостям, нельзя не отметить серьезные проблемы, выявленные в системах современных автомобилей. Исследователи кибербезопасности обнаружили четыре критические уязвимости в Bluetooth-стеке OpenSynergy BlueSDK, который интегрирован во множество транспортных средств таких производителей, как Mercedes-Benz, Volkswagen и Skoda.

Эксплуатация этих уязвимостей может привести к удаленному выполнению кода (RCE), что, в свою очередь, откроет злоумышленникам доступ к внутренним системам автомобиля. Несмотря на заявления Volkswagen, что безопасность и целостность машины не нарушаются, эксперты предупреждают, что атаки возможны лишь при одновременном выполнении нескольких условий, но это не снижает уровень потенциальной угрозы. Массовое распространение этих автомобилей делает проблему особенно актуальной, а для владельцев требуется внимательнее относиться к обновлениям программного обеспечения и проверять рекомендации производителей. В то же время мир macOS подвергся новой волне вредоносных программ. Примером стал обновленный информационный стилер Atomic Stealer, известный также как AMOS, который теперь получил встроенную бекдор-компоненту для сохранения долговременного доступа к зараженным системам.

Такой подход значительно усложняет обнаружение и удаление вредоносного ПО, так как оно способно перезагружаться и оставаться невидимым для стандартных защитных решений. Специалисты отмечают, что атакующие сфокусировались на криптовалютных владельцах и фрилансерах, используя массовые фишинговые кампании с хорошо проработанными социальными инженерными уловками, например, приглашения на собеседования и таргетированную рассылку. Это является тревожным признаком усложнения методов нападений и требует от пользователей повышенной бдительности, в том числе по части защиты электронной почты и личных данных. Одним из наиболее опасных событий стала публикация и устранение критической уязвимости в продуктах Fortinet. Речь идет о баге в FortiWeb с возможностью SQL-инъекций (CVE-2025-25257), который позволяет неавторизованным злоумышленникам выполнять произвольные запросы к базе данных.

Уязвимость получила высокий балл по шкале CVSS — 9,6 из 10, что говорит о серьезности и потенциале для нанесения ущерба. Далее исследователи представили цепочки уязвимостей в FortiClient, объединение которых позволяет практически полностью контролировать корпоративную инфраструктуру при минимальных действиях пользователя. Особенно выделяется CVE-2025-22859, которая позволяет внедрять хранение кода JavaScript с возможностью атаки XSS на базах Linux. Специалисты безопасности настоятельно рекомендуют как можно скорее применять доступные патчи и минимизировать внешние точки доступа к управлению такими системами. Дополнительные уязвимости коснулись разнообразных вендоров и сервисов.

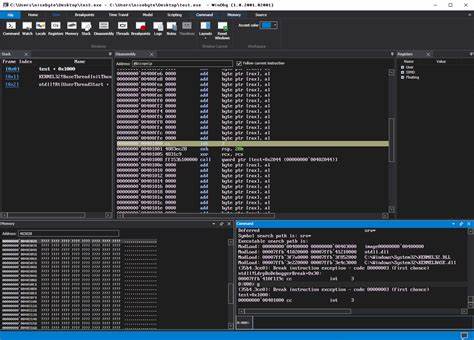

Например, обнаружены дефекты в управлении системой Ruckus Wireless, которые могут привести к утечке конфиденциальной информации и удаленному выполнению кода, а также в UEFI-прошивках Gigabyte, что грозит сбоями в безопасности на уровне начальной загрузки и снижению устойчивости к атакам с повышением привилегий. Особенно тревожно, что подобные ранние этапы загрузки зачастую остаются вне поля зрения большинства антивирусов и традиционных средств защиты. К сожалению, активность вредоносных программ и мошеннических схем не утихает. Новые кампании с использованием известных инструментов тестирования безопасности, таких как Shellter, были перехвачены злоумышленниками для распространения шпионских программ и троянов с удаленным доступом. Аналитики отмечают, что утечка лицензированной версии этого программного обеспечения позволила злоумышленникам адаптировать инструмент под свои нужды и увеличить эффективность атак.

В контексте соцсетей и онлайн-сервисов продолжаются серьезные проблемы с защитой данных пользователей. Недавний решительный шаг германского суда, который постановил штрафовать Meta за нарушение GDPR путем скрытого отслеживания пользователей с помощью пикселей, может стать прецедентом и расширить поле правового регулирования в Европе. Аналогичная ситуация происходит с TikTok, который находится под постоянным вниманием европейских регуляторов за передачу пользовательских данных в Китай и недостаточную защиту приватности. Эти события иллюстрируют растущую важность контроля над персональной информацией и соблюдения нормативов. Аналитики также обратили внимание на развитие новых методов киберпреступности, таких как фишинг via OAuth-авторизацию, что продемонстрировано в инструментах для тестирования безопасности GitHub.

Атаки подобного рода позволяют злоумышленникам получить полный контроль над репозиториями компании, делая цепочку поставок программного обеспечения уязвимой. Неспособность вовремя обнаружить такие атаки может привести к серьезным последствиям для бизнесов. Стоит отметить и тот факт, что известные программные продукты и расширения браузеров регулярно становятся объектом сложных мошеннических схем. Многие расширения, изначально казавшиеся безвредными и полезными, со временем обновляются и превращаются в инструменты слежения, кражи данных и перенаправления пользователей на опасные ресурсы. Это, в свою очередь, подчеркивает необходимость осторожного отношения к установке дополнений и постоянного аудита используемого ПО.

В завершение стоит подчеркнуть, что рост числа атак и усложнение методов злоумышленников требуют от специалистов по безопасности более комплексного и проактивного подхода. Использование автоматизированных систем для постоянного мониторинга уязвимостей, своевременное применение обновлений, а также внимательное отношение к социальным и технологическим каналам проникновения помогут снижать риски и предотвращать крупные инциденты. В современном цифровом мире лишь полный контроль над внутренними процессами и внимательное наблюдение за потенциальными внешними угрозами гарантируют реализацию надежной защиты.