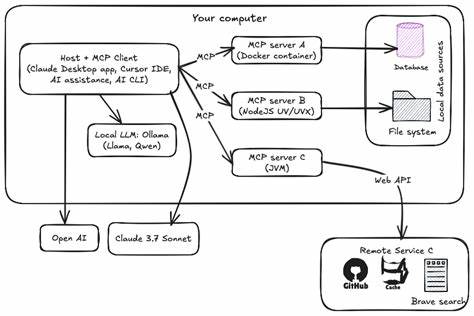

В современном мире программирования GitHub стал незаменимым инструментом для миллионов разработчиков, поддерживая обмен кодом и сотрудничество в проектах. Однако доверие к этой платформе привлекает не только честных специалистов, но и киберпреступников, которые стремятся использовать открытые репозитории для своих противоправных целей. Недавнее расследование специалистов из ReversingLabs выявило масштабную кампанию угроз, направленную именно на разработчиков, которые доверяют содержимому GitHub. Впервые стало известно, что злоумышленники используют необычную технику маскировки вредоносного кода, делая его практически невидимым при обычном просмотре репозитория. По словам экспертов, суть приема заключается в помещении длинных пробелов перед вредоносным кодом, в результате чего он «утаивается» далеко вправо за пределами видимости экрана, даже на больших мониторах, если пользователь не прорешивает специально горизонтальный скроллинг.

Это новшество угрожает безопасности, так как большинство разработчиков не привыкли тщательно проверять каждую строку, особенно скрытую за горизонтальной прокруткой. Злоумышленники используют одну из наиболее известных групп киберпреступников под названием Banana Squad, впервые замеченную осенью 2023 года. Эта группировка получила свое имя благодаря одному из своих прежних доменов bananasquad[.]ru. Ее промышленные усилия начались еще в апреле 2023 года с массового распространения вредоносных пакетов, которые успели скачать почти 75 тысяч раз.

В последующем команда вернулась с более изощренной разновидностью атак, маскируя свои репозитории под легитимные инструменты с идентичными названиями и описаниями, что значительно усложнило идентификацию опасных проектов. Помимо хитрости с выдвижением строки вправо, атака сопровождается множественными методами обфускации кода. Вредоносные Python-скрипты применяют нескольких уровней шифрования и кодирования – Base64, шестнадцатеричный (Hex) формат и даже симметричное шифрование с помощью Fernet. Такая многоступенчатая защита затрудняет анализ и обнаружение вредоносной активности, что тщательно скрывает истинное предназначение кода. Команда ReversingLabs сумела раскрыть общую структуру кампании, проведя сложное расследование и анализируя инциденты, связанные с подозрительными URL.

Были обнаружены десятки репозиториев с одинаковыми или похожими названиями, размещенными на учетных записях, созданных специально для масштабного распространения вредоносного кода. Эти аккаунты обычно содержали по одному подозрительному проекту, что стало весомым доказательством криминального происхождения. В описаниях таких репозиториев злоумышленники старались сделать тексты привлекательными и релевантными для поисковых систем, добавляя популярные ключевые слова и даже эмодзи с огнем и ракетами, что дополнительно придавало видимость легитимности. Высокая активность и изобретательность Banana Squad заставляют серьезно задуматься о безопасности среды разработки. При этом стоит отметить, что после обнародования результатов расследования GitHub оперативно удалил почти семьдесят зараженных репозиториев за один уикенд.

Несмотря на это, остается неопределенность, сколько разработчиков уже использовали эти исходные коды и подверглись риску компрометации своих систем. Для разработчиков и компаний, использующих открытые проекты, такая ситуация подчеркивает важность проведения всесторонних проверок и аудитов внешнего кода, а также необходимости развития собственных навыков анализа и понимания потенциальных угроз. Проверка соответствия репозитория известным и проверенным версиям, а также осторожное отношение к незнакомым или недавно созданным аккаунтам поможет снизить риски заражения и сохранить целостность проектов. Новые методы обмана, включающие скрытый горизонтальный код и многослойное шифрование, демонстрируют эволюцию инструментов киберпреступников, которые стремятся подкрепить свои атаки максимальной изощренностью и замаскированностью. Следует учитывать, что современные техники направлены не только на конечных пользователей, но и на разработчиков, которые служат связующим звеном в цепочке создания программного обеспечения.

В глобальном масштабе подобные инциденты могут привести к проникновению вредоносного кода в крупные корпоративные и публичные проекты, влияя на широкий спектр отраслей и пользователей по всему миру. Поэтому экспертам в сфере кибербезопасности, администраторам и самим разработчикам крайне важно внедрять лучшие практики защиты, включая регулярный контроль обновлений, использование автоматических средств анализа статического кода, а также повышение информационной гигиены при взаимодействии с платформами, которые считаются стандартом в отрасли. В заключение стоит подчеркнуть, что доверие – это ключевой элемент в совместной работе над программными проектами. Однако даже платформы с безусловной репутацией могут стать объектами целенаправленных атак, поэтому бдительность и осознанность остаются главными союзниками для безопасной разработки. Гибкость и адаптация к новым вызовам в области киберугроз помогут сохранить качество и надежность создаваемого ПО.

Разработчикам рекомендуется не пренебрегать проверкой содержимого репозиториев, уделять внимание деталям кода и быть готовыми к возможным неожиданностям, скрытым в пространстве строк «спрятанного» вправо кода. Развитие сотрудничества между исследователями безопасности, платформами и самой сообществом разработчиков усилит общую устойчивость экосистемы и поможет вовремя выявлять и нейтрализовать подобные угрозы в будущем.