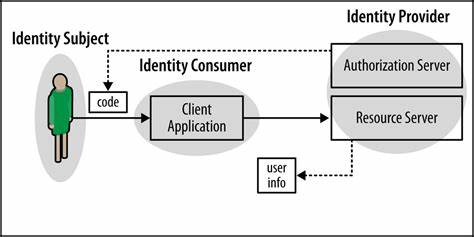

OAuth 2.0 — это широко используемый протокол авторизации, который позволяет приложениям безопасно получать ограниченный доступ к ресурсам пользователя. Одной из важнейших составляющих этой экосистемы является метаданные защищённых ресурсов (Protected Resource Metadata), которые обеспечивают клиентским приложениям и серверам авторизации необходимую информацию для корректного и безопасного взаимодействия с ресурсами. Современный стандарт, описанный в RFC 9728, устанавливает единый формат и методы получения таких метаданных, что существенно упрощает интеграцию и увеличивает уровень безопасности взаимодействующих компонентов. Метаданные защищённого ресурса представляют собой структурированный документ в формате JSON, который доступен по предопределённому адресу (well-known URI).

Этот адрес формируется с использованием URI самого защищённого ресурса, что позволяет однозначно связывать метаданные с конкретным ресурсом. Стандарт предусматривает, что эти данные могут содержать как открытые JSON-элементы, так и подписанные данные в формате JWT, обеспечивающие криптографическую гарантию их подлинности. Такая структура позволяет клиентам и серверам авторизации принимать осознанные решения на основе полученной информации. Основным назначением метаданных является предоставление сведений о поддерживаемых ресурсом характеристиках: список допустимых серверов авторизации, поддерживаемые методы передачи токенов, перечень поддерживаемых скоупов, доступных алгоритмов цифровой подписи и многое другое. Например, параметр authorization_servers содержит массив URL авторизационных серверов, которые считаются доверенными для данного ресурса.

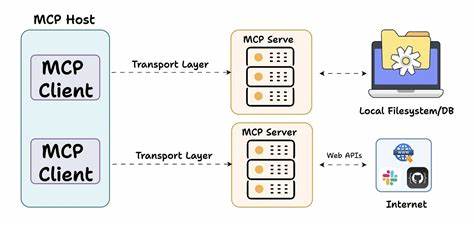

Такой механизм облегчает многосерверные архитектуры, где ресурс может взаимодействовать с несколькими серверами авторизации, а клиент при этом получает чёткие ориентиры для получения токена доступа. Особое внимание уделено параметру jwks_uri, который указывает на доступный публичный набор ключей в формате JWK. Эти ключи используются для проверки подписей ответов ресурса, что повышает уровень доверия к полученным данным. Кроме того, наличие информации о поддерживаемых алгоритмах подписи помогает клиентам адаптировать свою логику и эффективно готовиться к верификации ответов. Метаданные могут содержать и человекочитаемые поля, такие как resource_name, resource_documentation, resource_policy_uri и resource_tos_uri.

Они предназначены для облегчения понимания возможностей и правил работы с ресурсом, а также для предоставления пользователям дополнительных сведений о сервисе. Важным нововведением является возможность указания таких данных на нескольких языках посредством тегов локализации, что важно для глобальных приложений и пользователей из разных регионов. Получение метаданных реализовано через запрос HTTP GET к URI с well-known путём, который формируется, вставляя для ресурса специальный суффикс, обычно /.well-known/oauth-protected-resource. Если URI ресурса содержит путь, этот путь корректно интегрируется после суффикса, что позволяет поддерживать множественные ресурсы на одном хосте и организовывать комплексные среды мультитенантности.

Важным элементом безопасности является тщательная проверка возвращаемых метаданных. Поле resource в ответе обязательно должно полностью совпадать с URI запрошенного ресурса, что предотвращает возможные атаки с подделкой метаданных. Кроме того, если используется подписанный JWT с метаданными, клиент обязан проверить подлинность подписи и доверять только признанному издателю (issuer). Для динамического информирования клиента о том, где получить метаданные ресурса, используется HTTP-заголовок WWW-Authenticate с параметром resource_metadata. Такой заголовок может быть отправлен ресурсом в ответ на запрос без токена доступа и содержит URL метаданных.

Это позволяет клиенту автоматически определить, с каким сервером авторизации работать, и подстраиваться под изменения конфигурации ресурса без жесткой привязки к заранее известным параметрам. Безопасность коммуникаций в контексте метаданных защищённых ресурсов напрямую связана с использованием TLS. RFC 9728 требует обязательной поддержки TLS и рекомендует следовать современным лучшим практикам в этой области для предотвращения MITM-атак и других угроз. Помимо защищённого канала, предусмотрены советы по предотвращению специфических угроз, таких как имитация ресурса и SSRF (Server-Side Request Forgery). Важно понимать, что OAuth-сценарии могут включать множество защищённых ресурсов и серверов авторизации.

Для минимизации рисков рекомендуется применять audience-restricted access tokens, ограничивающие доступ только к конкретным ресурсам. Это предотвращает злоупотребления в случаях, когда токены могут быть перехвачены или неправомерно использованы на других ресурсах. Использование стандартизированного формата метаданных упрощает построение межсервисного взаимодействия, снижает вероятность ошибок и повышает доверие между клиентами, ресурсами и серверами авторизации. Кроме того, это позволяет создавать более гибкие и масштабируемые архитектуры, где множество компонентов могут автоматически обнаруживать и адаптироваться к особенностям друг друга. Важным аспектом является то, что метаданные могут обновляться динамически.

Ресурс может в любой момент предоставить через WWW-Authenticate новую ссылку на метаданные, сигнализируя об изменении своей конфигурации, например, смене серверов авторизации. Клиенты, получившие такой сигнал, должны повторно загрузить и проверить обновлённые метаданные, обеспечивая тем самым актуальность информации и корректность дальнейших операций. Регистрация параметров метаданных и связанных URI контролируется через механизмы IANA, что обеспечивает централизованный и управляемый процесс стандартизации. Это помогает единому пониманию значений и предотвращает дублирование или неоднозначности в реализации. Подводя итог, можно сказать, что OAuth 2.

0 Protected Resource Metadata — это важный мост между защитой ресурсов и их потребителями. Он задаёт единый формат обмена информацией о возможностях и требованиях ресурса, поддерживает высокий уровень безопасности и способствует простоте интеграции в постоянно меняющейся экосистеме цифровых сервисов. Использование этих метаданных помогает создавать более надёжные и отзывчивые приложения, которые корректно адаптируются к инфраструктуре контроля доступа и обеспечивают безопасное взаимодействие с пользователями и данными.