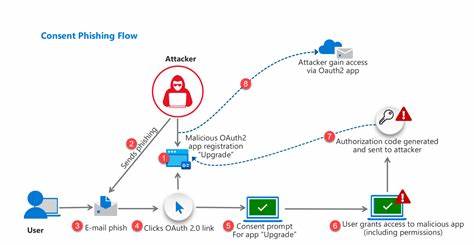

В современном цифровом мире безопасность идентификационных данных становится одной из самых важных задач для пользователей и IT-администраторов. Одним из новых и изощренных видов атак, нацеленных на обход стандартных мер защиты, таких как многофакторная аутентификация, является фишинг с использованием консенсуса OAuth. Данная угроза стремительно набирает популярность среди злоумышленников, поскольку она не требует напрямую доступа к паролям, но позволяет получать длительный и устойчивый доступ к данным пользователя через легитимные каналы. OAuth – это протокол авторизации, который позволяет третьим приложениям получать ограниченный доступ к ресурсам пользователя без необходимости раскрывать ему пароль. Например, приложение может запрашивать разрешение на доступ к контактам пользователя или возможность отправлять электронные письма от его имени.

Пользователь при этом видит экран согласия, где он подтверждает, какие именно права он готов предоставить приложению. На первый взгляд, это выглядит как удобный и безопасный способ делиться данными, не передавая напрямую свои учетные данные. Однако, злоумышленники научились использовать этот механизм, создавая вредоносные приложения, которые маскируются под легитимные сервисы и обманывают пользователей, убеждая их предоставить разрешения на доступ к корпоративной или личной информации. Вместо того, чтобы запрашивать ввода пароля на фальшивом сайте, они используют знакомый и доверенный интерфейс запроса согласия OAuth, предоставляемый таким известным провайдером идентификации, как Microsoft, Google или Meta. Пользователь воспринимает этот экран как надежный и соглашается, не задумываясь о последствиях.

Последствия подобных атак могут быть катастрофическими. После успешного предоставления разрешений вредоносное приложение получает токен доступа, который позволяет ему выполнять API-запросы от имени жертвы. Таким образом, злоумышленник может изучать почту, копировать документы, изменять настройки пересылки и получать другую конфиденциальную информацию без необходимости настоящего логина пользователя. Кроме того, токены работают даже тогда, когда пользователь офлайн или вышел из системы, что позволяет вредоносному ПО работать длительное время без обнаружения. Особую опасность представляют случаи, когда объектом атаки становится администратор организации.

Получив административные права через OAuth-приложение, злоумышленник может контролировать настройки безопасности, создавать новые учетные записи с расширенными правами и проводить дальнейшие шахматные атаки по корпоративной сети. Такие сценарии зачастую используются в кибершпионаже, промышленном шпионаже и атаках на критическую инфраструктуру. Поймать такую атаку сложно, так как пользователь не вводит пароль на фишинговом сайте, а соглашается, используя официальный интерфейс. Атаки OAuth consent phishing редко вызывают мгновенное подозрение у пользователей, так как запросы зачастую выглядят вполне обычными и не требуют необычных действий. Популярность и распространенность OAuth-приложений только увеличивает вероятность случайного согласия.

Для борьбы с этой угрозой требуется комплексный подход, включающий как технические решения, так и образовательные меры. На уровне инфраструктуры идентификации важно применять ограничения на то, какие приложения могут получать разрешения от пользователей. К примеру, в Microsoft Entra и других платформах администраторам доступна возможность создавать политики согласия приложений, которые позволяют блокировать разрешения для подозрительных или непроверенных сторонних сервисов и разрешать их только проверенным или внутренним приложениям. Кроме того, технологии «шаговой» (step-up) проверки консенсуса требуют, чтобы пользователи не могли самостоятельно подтверждать разрешения на доступ к критическим ресурсам без дополнительного одобрения администратора. Это помогает снизить риск случайного предоставления доступа вредоносному приложению.

Еще одним важным инструментом является использование средств мониторинга и управления OAuth-приложениями. Например, Defender for Cloud Apps позволяет отслеживать активность приложений, кто и какие разрешения им предоставил, а также выявлять аномалии в поведении приложений, указывающие на возможную эксплуатацию или компрометацию. В случае подозрительной активности администраторы могут оперативно блокировать доступ таких приложений и инициировать расследование. Функции защиты электронной почты, такие как Microsoft Defender for Office 365, играют ключевую роль в предотвращении попадания подозрительных ссылок с приглашениями на OAuth-консенс. Продвинутые антифишинговые политики, основанные на машинном обучении и колоссальном объеме данных, позволяют блокировать большинство вредоносных рассылок до того, как они попадут в почтовый ящик пользователя.

Одним из важных элементов экосистемы безопасности является проверка издателей приложений. Microsoft и другие крупные платформы обязуют разработчиков проходить процедуру верификации, которая подтверждает их личность и правомочность на публикацию приложения. Приложения с прошедшей верификацией получают специальную отметку, что позволяет пользователям и администраторам быстро оценивать доверие к приложению при его использовании. Образовательная работа с сотрудниками организации также существенно повышает уровень защищенности. Пользователи должны понимать, что запросы на предоставление разрешений OAuth не всегда безопасны, даже если они исходят с официальных страниц.

Важно всегда обращать внимание на имя приложения, издателя, запрашиваемые разрешения и сомневаться в необходимости предоставления доступа, особенно если он не соответствует контексту работы или был получен через неожиданный электронный канал. Новейшие подходы в управлении идентификацией и доступом, включая использование средств поведенческого анализа и искусственного интеллекта, позволяют обнаруживать нетипичную активность приложений, тем самым предотвращая длительное присутствие злоумышленников в корпоративной сети. Тем самым обеспечивается не только реактивная, но и проактивная защита. Вместе с тем стоит помнить, что ни один инструмент не может обеспечивать абсолютную безопасность без участия человека. Внимательность пользователей, грамотная настройка политик безопасности и своевременное обновление систем позволяют значительно снизить риск успешного проведения OAuth consent phishing атак.

В эпоху развития цифровых технологий и активного внедрения облачных сервисов растет и число возможностей для киберпреступников. Фишинг на основе OAuth-консенсуса является важным сигналом о необходимости менять устоявшиеся методы защиты и адаптировать их под современные угрозы. Комплексная стратегия, сочетающая технические контрмеры, управление и обучение персонала, позволит компаниям и частным лицам защитить свои данные и сохранить контроль над своими цифровыми ресурсами. Сегодня особенно актуальны решения, предлагаемые крупными платформами безопасности, такие как интеллектуальная фильтрация электронной почты, мониторинг приложений и проверка издателей. Эти инструменты вкупе с пониманием принципов работы OAuth и особенностей атак позволят предотвратить случаи несанкционированного доступа и минимизировать ущерб от возможных инцидентов.

Таким образом, OAuth consent phishing — это не просто новая модификация фишинга, а серьезная угроза, требующая понимания, профилактики и мониторинга на всех уровнях. Принимая во внимание быстрое развитие технологий и растущую сложность ландшафта угроз, каждому владельцу данных и IT-специалисту следует постоянно быть в курсе новых методов атак и соответствующих инструментов защиты. Своевременное реагирование и грамотное управление безопасностью — ключ к сохранению целостности информации и успешной работе в цифровом пространстве.