В современном цифровом мире вопросы безопасности и удобства аутентификации становятся приоритетом для многих организаций. Эффективное управление доступом к корпоративным ресурсам, особенно к базам данных, серверам и сетевым устройствам, требует не только надежных технологических решений, но и грамотной архитектуры, где сочетаются протоколы идентификации и механизмы контроля привилегий. Одними из самых популярных способов объединения авторизации и удобства пользователя являются SAML и SSO. Несмотря на то, что эти технологии тесно связаны, они выполняют разные функции и имеют свои ограничения, особенно при работе с критически важными низкоуровневыми системами. Чтобы обеспечить всестороннюю защиту, необходимо понимать, что SAML и SSO не всегда достаточны, и здесь на помощь приходит Privileged Access Management (PAM).

Чтобы разобраться в деталях, важно понять природу и особенности каждого инструмента. SAML (Security Assertion Markup Language) — это XML-ориентированный протокол, служащий для федеративной аутентификации. Он позволяет передавать подписанные утверждения об идентичности и правах от провайдера идентификации (IdP) к провайдеру сервиса (SP). На практике это обеспечивает возможность пользователю войти на множество веб-приложений или облачных сервисов с единой учетной записью, исключая необходимость повторного ввода данных для каждого ресурса. SSO (Single Sign-On) — это скорее паттерн или пользовательский опыт, позволяющий аутентифицироваться один раз и использовать этот сеанс для доступа к множеству сервисов.

SSO часто строится на основе протоколов вроде SAML или OIDC (OpenID Connect). Главная задача SSO — устранить усталость пользователей от необходимости запоминать и вводить множество паролей, повысить удобство и безопасность за счет централизованного контроля. Основное преимущество совмещения SAML и SSO проявляется в сценариях с браузерным доступом к облачным и локальным приложениям. Цифровая подпись и XML-формат SAML обеспечивают высокий уровень доверия между IdP и SP, предотвращая подделку токенов. Централизованное управление политиками авторизации позволяет интегрировать многофакторную аутентификацию (MFA), оценку безопасности устройства, анализ рисков и другие меры.

Однако, несмотря на всю эффективность в контексте веб-приложений, SAML и SSO имеют существенные ограничения, когда речь идет о низкоуровневых соединениях с базами данных, SSH-доступом или промышленным контролем. Многие из этих систем не поддерживают протоколы, использующие SAML, а опираются на традиционные механизмы — набор TCP-соединений, пароли, ключи или Kerberos-билеты. Это создает так называемое несоответствие протоколов, из-за которого невозможно реализовать прямое управление с помощью SSO или SAML. Еще одна проблема связана с отсутствием сессионного управления. Даже если применять обходные методы, позволяющие транслировать токены для доступа к базам данных, сами протоколы SAML не предусматривают запись команд, мониторинг действий или выявление повышения привилегий во время сеанса.

В результате теряется важный уровень контроля, который необходим для полноценной защиты. Статические учетные данные остаются уязвимыми. Банки, компании в области медицины и технологии часто хранят подключения к базам и сервис аккаунты в конфигурациях или коде. Эти долгоживущие «секреты» вне контроля SSO, они становятся мишенью для злоумышленников. Отдельно стоит отметить сценарии «break-glass», когда сбои IdP или обрыв связи с SSO приводят к невозможности доступа к важнейшим системам.

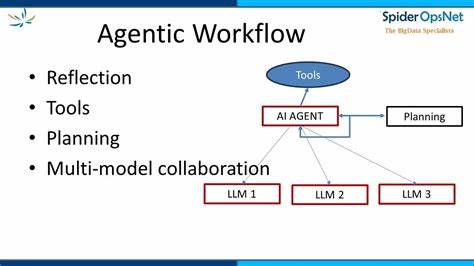

В критических ситуациях администраторы должны иметь возможность обойти стандартные процедуры для экстренного восстановления работы. Именно аудитори и специалисты по информационной безопасности выявляют необходимость внедрения Privileged Access Management. PAM — это более продвинутый уровень контроля, работающий на уровне сеансов и протоколов, привычных системам с высокими привилегиями. PAM выступает посредником, который подтверждает идентичность пользователя, применяет контекстные политики безопасности — учитывая роль пользователя, устройство, сеть и время доступа — и выдает временные учетные данные, которые автоматически меняются после использования. Это значительно снижает риски, связанные со статическими паролями и утечками.

Кроме того, решения PAM обеспечивают запись и мониторинг каждой сессии — запросов к базам данных, команд ssh, передачи файлов. Такие логи защищены от изменения и служат важнейшим источником для аудита и соответствия нормативам. Многоступенчатая аутентификация и различные механизмы повышения безопасности (step-up MFA) становятся доступны в самых критических моментах. Нативная поддержка различных протоколов деятельности пользователей — JDBC, ODBC, SSH, RDP, Telnet и даже промышленных форматов — обеспечивает универсальность решения. Для аварийных ситуаций PAM предлагает функции «air-gapped break-glass», позволяя админам получать доступ в изолированных сетях даже при недоступности IdP.

Роль PAM — дополнить SAML и SSO, предоставляя централизованное управление идентичностью и защищая важнейшие активы на уровне гранулярных сессий. Интеграция двух подходов позволяет пользователям проходить единожды аутентификацию с помощью SSO, а затем через PAM получать доступ к базам данных и серверам с необходимыми мерами контроля. В такой архитектуре IdP и SSO работают как первичный уровень подтверждения личности, который передает свои данные PAM. Решение PAM, в свою очередь, выдает на время специальные креденшелы — одноразовые пароли или ключи, обеспечивает сессионный мониторинг и собирает логи безопасности. Этот подход значительно снижает риски компрометации критически важных систем и упрощает управление доступом для ИТ-команд.

Для руководителей безопасности и администраторов баз данных очевидно, что нельзя полагаться только на SSO. Необходимо комплексно оценить все пути доступа к ключевым ресурсам, особенно те, которые обходят протоколы федеративной аутентификации. Внедрение PAM становится обязательным для обеспечения минимальных привилегий, удобства и контроля как для персонала, так и для автоматизированных сервисов и даже искусственного интеллекта. Важно также объединять логи SSO и PAM в единую систему SIEM, получая полный взгляд на активность и выявляя потенциальные угрозы до того, как произойдет инцидент. Современные предприятия, стремящиеся к адаптивной и высокоуровневой безопасности, должны воспринимать SAML и SSO как важные, но не исчерпывающие методы аутентификации.

Их сила наиболее полно раскрывается в тандеме с Privileged Access Management, который становится гарантом безопасности для самых ценных активов и минимизирует риски утечек и внутренних угроз. Таким образом, правильное понимание ролей и возможностей SAML, SSO и PAM позволит строить надежные, гибкие и масштабируемые системы безопасности, отвечающие вызовам цифровой эпохи.