Аутентификация является фундаментальной частью любой цифровой платформы, позволяя определить и обеспечить безопасность доступа пользователей. Однако аутентификация в бизнес-приложениях (B2B) существенно отличается от аутентификации в потребительском программном обеспечении (B2C). Понимание этих различий имеет решающее значение как для разработчиков, так и для компаний, стремящихся создать эффективные и безопасные продукты. Эти различия касаются не только технических аспектов, но и глубоко связаны с особенностями процессов управления, организационной структуры и требований безопасности. В потребительском ПО основной единицей рассмотрения является отдельный пользователь.

Каждый пользователь самостоятельно управляет своим аккаунтом и данными в приложении. Примером может служить регистрация в любой социальной сети или онлайн-сервисе: пользователю достаточно email, пароля и иногда подтверждения личности, чтобы получить личный профиль, который принадлежит только ему. Его данные хранятся изолированно, и доступ к ним имеют только он и сервис. Такая модель является интуитивной и привычной, она лежит в основе большинства потребительских приложений — от игровых платформ до мессенджеров и социальных сетей. Однако в случае с бизнес-программами модель управления доступом и аутентификации радикально иная.

Здесь не отдельный человек является главным «клиентом», а целая компания или организация, которая управляет своими сотрудниками и их доступом к ресурсам. В рамках бизнеса необходимо создавать логическую изоляцию не просто на уровне пользователя, а на уровне компании или организации — арендатора системы. Это обеспечивает безопасность и комфорт корпоративного взаимодействия. В бизнес-приложениях часто применяется модель многоарендности, где «арендатором» выступает организация, а пользователи — это сотрудники этой компании. Например, корпоративный мессенджер, такой как Slack, создает рабочие пространства, внутри которых сотрудники могут свободно взаимодействовать.

Каждое рабочее пространство соответствует отдельной организации, и пользователи в пределах этого пространства имеют определенные права доступа в соответствии с ролью. При этом между рабочими пространствами существует четкая логическая граница, предотвращающая случайный обмен данными или доступ извне. Такой подход жизненно важен для корпоративного сектора, где вопросы безопасности, конфиденциальности и контроля доступа стоят на первом месте. Неспособность правильно реализовать модель многоарендности может привести к серьезным уязвимостям и нарушению бизнес-процессов. Различия между B2B и B2C касаются не только структуры аренды, но и приоритетов, с которыми команды подходят к построению системы аутентификации.

В потребительских продуктах главная задача — обеспечить максимально удобный и быстрый вход для пользователя, зачастую жертвуя повышенной безопасностью во имя пользовательского опыта. Например, многие популярные сервисы не настаивают на обязательной двухфакторной аутентификации, чтобы не усложнять процесс регистрации и входа. В то же время бизнес-приложения часто внедряют строгие меры безопасности, даже если это вызывает определенные неудобства у конечных пользователей. Разные механизмы защиты, такие как обязательный многофакторный вход (MFA), проверки IP-адресов, ограничение доступа по геолокации и более сложные процессы подтверждения личности, являются нормой для B2B-продуктов. Этим обусловлено и их отношение к пользователям — обычно они не выбирают программное обеспечение самостоятельно, а работают с тем, что выбрало руководство компании.

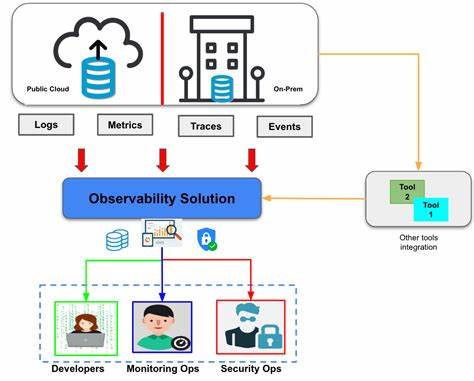

При этом в бизнес-среде на первый план выходят корпоративные требования и регламенты безопасности, которые налагают определенные обязательства на разработчиков ПО. Массовые крупные компании могут иметь собственные системы управления учетными записями и доступа — корпоративные провайдеры идентификации (IDP). Такие системы управляют каталогами сотрудников, контролируют их права доступа и централизованно управляют учетными записями во всех связанных сервисах. Поддержка таких провайдеров становится обязательной частью для бизнес-приложений, если они хотят работать с крупными клиентами. Нередко для поддержки единого входа в корпоративные сервисы требуется интеграция с протоколами единой аутентификации, такими как SAML.

Несмотря на возраст и сложность этого протокола, он остается стандартом в корпоративной среде благодаря своей проверенной надежности и гибкости в настройках. Особенность использования SAML состоит в необходимости создавать индивидуальные конфигурации для каждого корпоративного клиента, что требует дополнительного времени и ресурсов команды разработчиков. Кроме SAML важной технологией для бизнес-приложений становится SCIM — протокол автоматического управления учетными записями пользователей. Он позволяет автоматически создавать, обновлять и удалять пользователей в приложении в соответствии с изменениями в корпоративной системе учета. Это значительно упрощает администрирование и улучшает безопасность, избавляя от риска, когда сотрудник, покинувший компанию, все еще имеет доступ к критичным ресурсам.

Одной из важнейших функций в B2B-сервисах является ролевое управление доступом (RBAC), позволяющее разграничивать права между различными сотрудниками в рамках одной организации. Не все пользователи должны иметь одинаковые полномочия, поскольку разные роли предполагают разные задачи и уровни ответственности. Например, менеджер может иметь возможность утверждать расходы, тогда как рядовой сотрудник — только подавать заявки. Такое разграничение исключает риски злоупотребления и случайных ошибок. Организации, использующие бизнес-программное обеспечение, часто предъявляют свои требования к контролю над безопасностью: возможность блокировать вход для определенных сотрудников, ограничивать использование внешних устройств для двухфакторной аутентификации, запрещать вход из небезопасных стран или регионов.

Это требует гибких и масштабируемых настроек, которые должны внедряться непосредственно на уровне организации, а не индивидуального пользователя. Поддержка такого уровня кастомизации существенно повышает ценность продукта для корпоративного заказчика. Для B2B-сервисов также характерно обязательное наличие расширенных журналов аудита. Корпоративные клиенты хотят иметь возможность видеть, кто и когда выполнял определенные действия в системе. Это важно не только с точки зрения безопасности, но и для соблюдения юридических требований и соответствия внутренним политикам.

Аудит-логи помогают обнаруживать подозрительную активность и быстро реагировать на инциденты. В отличие от потребительских приложений, бизнес-программное обеспечение часто предусматривает механизмы поддержки и обхода стандартных процедур аутентификации. Одной из таких функций является имитация пользователя (user impersonation), позволяющая сотруднику службы поддержки временно получить доступ к аккаунту клиента для решения проблем или настройки без длительных согласований. Это ускоряет процессы взаимодействия и повышает качество сервиса. Еще одним важным отличием является подход к масштабированию и производительности.

Потребительские приложения обычно сталкиваются с огромными потоками пользователей и запросов, составляющими миллионы операций в секунду, что требует оптимизации и сложных архитектурных решений. В бизнес-приложениях, даже крупных, нагрузка часто ощутимо ниже и более прогнозируема, что позволяет использовать более стандартные механизмы и не изобретать уникальные методы масштабирования. Все перечисленное показывает, что простое «перенесение» модели аутентификации из потребительских приложений в бизнес-среду практически обречено на провал. Разработчики B2B-продуктов должны с самого начала учитывать уникальные требования облачных арендаторов, корпоративной безопасности, удобства управленцев и сложных инфраструктурных интеграций. Также важно помнить, что поддержка корпоративных стандартов — это не только вопрос функциональности, но и фактор доверия.

Корпоративные клиенты тщательно выбирают платформы, ориентируясь не только на удобство и возможности, но и на надежность механизмов контроля доступа и безопасности. Недостатки и ошибки в этой области могут стоить потери клиентов и репутации. На фоне этих вызовов на рынке появляются специализированные решения, созданные исключительно для удовлетворения потребностей бизнес-программ. Такие платформы поддерживают широкий спектр протоколов, механизмов управления доступом и интеграций с корпоративными системами. Их цель — облегчить разработчикам построение сложных систем аутентификации, позволяя сфокусироваться на бизнес-логике и специфике отрасли.

В конечном счете, понимание ключевых особенностей и отличий аутентификации в B2B и B2C — основа создания успешного и конкурентоспособного бизнес-программного обеспечения. Это позволяет предлагать клиентам решения, соответствующие их ожиданиям по безопасности, удобству и возможностям управления доступом, что особенно важно в эпоху растущей цифровизации корпоративной среды.