Фишинг остается одной из самых опасных и часто используемых кибератак в современном цифровом мире. Даже в 2025 году этот вид социальной инженерии занимает лидирующие позиции среди методов, применяемых злоумышленниками для получения несанкционированного доступа к корпоративным и личным данным. Основной канал атаки — электронная почта — ежедневно отправляется около 3,4 миллиарда писем с фишинговым содержимым, что составляет примерно 1,2% всего глобального трафика электронной почты. И хотя только три процента пользователей реагируют на такие сообщения, их успешные действия могут привести к катастрофическим последствиям для безопасности компаний и организаций. Именно поэтому понимание современных фишинговых методик, используемых инфраструктур и способов доставки вредоносных сообщений имеет первостепенное значение для повышения уровня киберзащиты.

Современные техники фишинга значительно вышли за рамки классических HTML-страниц с поддельными формами входа. Тем не менее, этот «классический» метод остается наиболее распространённым: мошенник создает копию страницы логина известного сервиса и ждет, пока жертва введет свои учетные данные. При этом стараются максимально имитировать интерфейс, оставляя только важные элементы, чтобы не вызвать подозрений. Особенно часто имитируется страница входа Microsoft, так как она привлекательна для многих злоумышленников из-за широкого распространения корпоративных сервисов компании. Соответственно, дополнительные уловки включают перенаправления на страницы с фальшивыми ошибками и удаление JavaScript для предотвращения утечек информации о странице на легитимные серверы.

Для пролонгирования ощущения «реальности» атаки используются анимации и эффекты, например, сведения о проверке электронного адреса, что значительно снижает бдительность пользователя. Также применяется хитрый прием с отправкой данных через JavaScript, а не стандартной формой POST; при этом пользователь теряет возможность вернуться назад по истории браузера и заметить подозрительные действия. На рынке появились более изощренные методы, например, технология «Browser-in-the-Browser» (BITB). Ее суть в том, чтобы создать в окне браузера еще одно — поддельное окно, имитирующее авторизационный pop-up, например, с кнопками «Вход через Google» или «Вход через Microsoft». Задача — ввести пользователя в заблуждение, заставив его думать, что он авторизуется на доверенном сервисе, хотя на самом деле взаимодействует с поддельным интерфейсом.

BITB использует HTML, CSS и JavaScript, чтобы максимально замаскировать URL и интерфейс, включая эффект перемещения окна и его стили, имитируя реальные системы Windows или MacOS. Однако у этого метода существуют ограничения — на мобильных устройствах и некоторых ОС стили окон могут отличаться, вызывая подозрения у опытных пользователей. Другой яркий прием — использование ложных CAPTCHA, которые чаще всего применяются для разжигания доверия через выполнение заданий в виде клавиатурных комбинаций. Эта техника активно применялась группами типа APT Blind Eagle для распространения вредоносного кода. Несмотря на свою примитивность, такая тактика может заставить жертву случайно выполнить вредоносный скрипт и получить удаленное выполнение кода на своей машине.

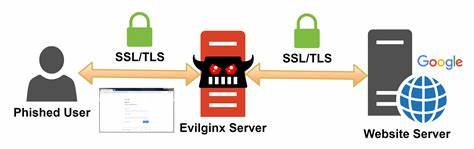

Основной минус — она ограничена платформой Windows и легко идентифицируется внимательными пользователями благодаря необычной и небезопасной природе «капчи». Помимо классического копирования страниц, вредоносные акторы все больше обращаются к методам Adversary-in-the-Middle (AITM) или атаке посредника через обратный прокси. Примером служат такие инструменты как Evilginx и Modlishka. Они позволяют ретранслировать запросы жертвы на легитимный сайт, при этом похищая не только учетные данные, но и сессии, куки, токены, что позволяет обходить многофакторную аутентификацию. Такие методы увеличивают шансы на успешную атаку, так как атака становится прозрачной для пользователя — он фактически работает с настоящим сайтом, но через прокси злоумышленника.

Несмотря на высокую эффективность, сложность реализации и возможность выявления по несоответствию URL остаются ограничивающими факторами. Гибридные подходы, такие как Frameless BITB, сочетают преимущества предыдущих методов и позволяют загружать реально действующую страницу авторизации в стилизованном «окне» без использования iframe, обходя ограничения на загрузку с чужих доменов. Это повышает реалистичность и дает возможность обходить 2FA, поскольку происходит взаимодействие с подлинным сайтом через прокси. Однако и у таких методов есть недостатки, включая возможные несоответствия стиля окон и ограниченную поддержку мобильных платформ. Особняком стоят тяжелые методы, в которых атака ведется через удаленный браузер, расположенный на стороне злоумышленника.

Технологии, такие как noVNC и WebRTC, позволяют создать браузер-бокс в режиме киоска или виртуальный браузер с контролем прав доступа. В первом случае жертва взаимодействует с браузером злоумышленника, который находится в изолированном контейнере. Второй способ основан на стриминге браузера через WebRTC, при котором все действия жертвы передаются удаленному автоматизированному браузеру злоумышленника. Главным преимуществом подобных методов является возможность полностью обходить 2FA и получать живую сессию пользователя, минуя любые ограничения. Главным ограничением остается большая нагрузка на инфраструктуру и сложность масштабирования атак.

Для фишера критически важна надежная инфраструктура. Самая минимальная — это VPS с базовыми требованиями и публичным IP. Для более продвинутых кампаний на базе инфраструктуры разделяются зоны ответственности: обратные прокси, внутренние приложения, SMTP-серверы и базы данных. Выбор домена — важный момент, так как домены с хорошей репутацией снижают вероятность попадания в спам и блокировок. Используются новые домены, домены с истекшим сроком или даже субдомены крупных облачных провайдеров вроде Azure, AWS и Google Cloud, где реально получить высокий уровень доверия благодаря известному имени.

Для управления кампаниями популярным выбором является Gophish — простая и функциональная платформа, позволяющая создавать группы пользователей, шаблоны писем, посадочные страницы и настроить отправку через SMTP. Ключевая удобная функция — возможность интеграции с инструментами вроде Evilginx для обхода 2FA и более тщательного мониторинга успеха кампании. Аналогичные инструменты, такие как Modlishka, менее актуальны из-за устаревания. Защита инфраструктуры мошенника важна для повышения живучести атаки. Использование правил в обратном прокси для фильтрации юзер-агентов и IP-адресов помогает отсекать ботов и подозрительных посетителей.

Подключение Cloudflare с активированным режимом "Under Attack" и использованием CAPTCHA Turnstile — эффективный барьер для автоматических систем сканирования. Более продвинутые подходы, например, сбор параметров клиента через FingerprintJS, позволяют точнее определять людей и блокировать повторные посещения, что помогает пресекать атаки исследовательских систем и повышать качество обмана. Для доставки вредоносных писем злоумышленники выбирают не свои SMTP-серверы, а арендуют или используют уже доверенные платформы, такие как SendGrid, Mailchimp, Mailjet. Еще более изощренный подход — захват реальных корпоративных почтовых аккаунтов и рассылка с их имен, что сильно снижает подозрительность у получателей. Такая тактика называется Business Email Compromise и считается одной из самых опасных.

Также иногда используются открытые или неправильно настроенные SMTP-серверы как ретрансляторы, однако их репутация может быть низкой. Визуальная составляющая письма играет огромную роль. Для обмана используются приемы визуального сходства, повторения корпоративного стиля, использование HTML-логотипов и цветовой гаммы. Врачи социальной инженерии используют такие когнитивные искажения, как эффект знакомости, авторитет, и эффект срочности, чтобы побуждать пользователя ускорять принятие решения и не задумываться о подозрительных деталях. Иногда в письмах тесно копируются шаблоны сервисов, например DocuSign, уменьшая шансы на детекцию со стороны человека.

Последним критическим элементом атаки является ссылка, ведущая на мошеннический ресурс. Сокращатели URL позволяют создавать короткие, аккуратные и доверительные ссылки, использующие репутацию популярных доменов. Кроме того, распространенной практикой является использование уязвимостей open redirect на доверенных сайтах, например на YouTube, чтобы скрыть настоящую цель перенаправления. Таким образом, URL начинает с полностью легитимного домена, что сильно снижает подозрительность и обводит фильтры, просматривающие первые символы. Облака предоставляют отличную платформу для организации фишинга, давая возможность использовать собственные поддомены и сервисы Azure, AWS и Google с хорошей репутацией, что в совокупности с различными продвинутыми приемами существенно усложняет обнаружение мошенничества.

Анализ и мониторинг подобных ресурсов становятся все более востребованными, учитывая рост злоупотреблений, отмеченный в 2024 году. В заключение стоит подчеркнуть, что фишинг в 2025 году — это высокотехнологичная и масштабируемая угроза, в которой злоумышленники применяют сочетание новых и проверенных методик, направленных на обход современных средств защиты, включая многофакторную аутентификацию. Несмотря на это, внедрение комплексных механизмов защиты, объединяющих технические средства и повышение осведомленности пользователей, помогает значительно снижать риски. Современные компании должны инвестировать в многоуровневую защиту периметра, продвинутые фильтры спама, обучение сотрудников и мониторинг сетевого трафика. Только при осознании сложностей и многообразия современного фишинга возможно построить надежную защиту и минимизировать ущерб от этих кибератак.

В мире, где злоумышленники используют возможности облаков и передовые технологии, важна постоянная адаптация и совершенствование методов противостояния, а также сотрудничество специалистов и повышение уровня кибергигиены на всех уровнях.