В конце 2024 года в Японии была зафиксирована серия изощренных кибератак, направленных на корпоративные и государственные организации, которые использовали уязвимость нулевого дня CVE-2025-0282 в системе Ivanti Connect Secure (ICS). Эксперты по кибербезопасности отметили, что применение этой уязвимости позволило злоумышленникам внедрить вредоносное программное обеспечение DslogdRAT, что значительно усложнило процесс обнаружения и противодействия атакам. Ivanti Connect Secure — это популярное решение для обеспечения удаленного доступа и безопасности корпоративных сетей. Уязвимость CVE-2025-0282, позволяющая неавторизованный удалённый запуск кода, была критической проблемой и быстро стала целью различных группировок кибершпионов. Несмотря на оперативный выпуск патча в январе 2025 года, значительный ущерб был нанесён именно за счет использования этой уязвимости до ее устранения.

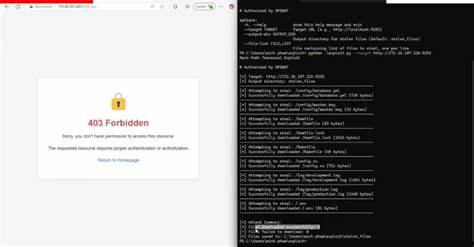

DslogdRAT — это команда-шпион с расширенными возможностями дистанционного управления (RAT), которая позволяет злоумышленникам выполнять широкий спектр действий на заражённом компьютере. С помощью этой программы-агента киберпреступники могут собирать системную информацию, выполнять произвольные командные строки, обмениваться файлами и использовать зараженный компьютер для прокси-соединений. Это создаёт серьезную угрозу не только для информации, но и для целостности сетевой инфраструктуры пострадавших компаний. Исследователи из японского JPCERT/CC в своем отчете подробно описали методику распространения DslogdRAT через выполнение Perl веб-оболочки, развернутой после эксплуатации CVE-2025-0282. Веб-оболочка служит своеобразным управляемым шлюзом, который помогает проводить дальнейшую доставку и запуск вредоносных компонентов без привлечения внимания систем защиты.

Такая тактика позволяет злоумышленникам сохранять контроль над компрометированными системами длительное время. В основе кампаний по внедрению DslogdRAT лежит геополитический контекст — атаки связывают с группой UNC5337, которую связывают с Китаем и использующей экосистему вредоносного ПО SPAWN вместе с неизвестными атаками с применением DRYHOOK и PHASEJAM. Однако, как отметили эксперты, похоже, что DslogdRAT может быть частью другой или параллельной операции, поскольку некоторая информация и связи с другими группами остаются неизвестными. В дополнение к Японии, крупные организации по всему миру стали свидетелями бурного роста активности, связанной с поиском и эксплуатацией уязвимостей в системах Ivanti ICS и Ivanti Pulse Secure. Анализ данных угроз от компании GreyNoise показал всплеск сканирования на предмет уже опубликованных и потенциальных уязвимостей — в частности была замечена необычная активность с IP-адресов, связанных с TOR-узлами и сомнительными хостинг-провайдерами из США, Германии и Нидерландов.

Это свидетельствует о масштабной и скоординированной подготовке к новым операциям по взлому, направленным на критически важную инфраструктуру. Описанные кибератаки являются частью растущей тенденции в мире кибербезопасности, где злоумышленники используют сложные комплекты уязвимостей и многоступенчатые цепочки атак, чтобы обойти обычные средства защиты. Одной из проблем является скорость распространения эксплойтов нулевого дня, а также замедленное реагирование на выявленные угрозы глазами самих поставщиков ПО и административных служб. Для борьбы с угрозой DslogdRAT и ее сородичами компании призваны уделить повышенное внимание своевременному патчингу систем, особенно в области ICS и VPN-решений, где уязвимости могут иметь катастрофические последствия. Рекомендуется внедрять многофакторную аутентификацию, отслеживать подозрительные сетевые соединения и осуществлять регулярные аудиты безопасности, чтобы выявлять ранние признаки компрометации.