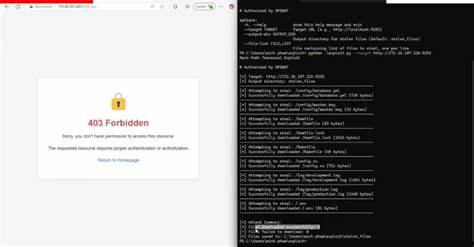

В мире современных веб-приложений безопасность играет фундаментальную роль, поскольку любые уязвимости могут стать дверью для злоумышленников, позволяющей получить доступ к конфиденциальной информации пользователей и систем. Недавно специалисты в области кибербезопасности выявили критические уязвимости в Rack::Static — компоненте Ruby-серверов, широко используемом для обслуживания статического контента, что открывает новые риски для владельцев сайтов и разработчиков. Rack::Static является средством промежуточного программного обеспечения (middleware), предназначенным для эффективной доставки статических файлов, таких как JavaScript, CSS и изображения. Однако в новой публикации от OPSWAT, ведущего игрока в области киберзащиты, сообщается о трех уязвимостях, каждая из которых способна поставить под угрозу безопасность систем при определенных условиях. Главная уязвимость, выделенная под идентификатором CVE-2025-27610 и оцененная по шкале CVSS на 7.

5 баллов, относится к уязвимости обхода путей (path traversal). Она позволяет злоумышленникам путем манипуляций с параметрами запроса обходить установленные ограничения и получать доступ практически ко всем файлам в корневой директории сервера. Это становится возможно из-за того, что Rack::Static не фильтрует корректно пользовательские пути при обработке запросов, что предоставляет возможность заходить за пределы отпущенного для общедоступных файлов пространства. Суть проблемы усугубляется, если параметр :root в конфигурации Rack::Static не задан явно. В таких случаях по умолчанию он принимает значение текущей рабочей директории сервера — зачастую это корневая директория веб-приложения.

В результате, если значение :root и параметр :urls некорректно согласованы или настроены, злоумышленник может воспользоваться этой ошибкой и осуществить несанкционированный доступ. Другие уязвимости, идентифицированные как CVE-2025-27111 и CVE-2025-25184, с оценками CVSS 6.9 и 5.7 соответственно, связаны с неправильной обработкой специальных символов перевода строки (CRLF) в контексте ведения логов. Злоумышленники могут использовать эти недостатки для манипуляций лог-файлами, что облегчает сокрытие следов атаки или внедрение злонамеренных данных, способных дестабилизировать систему безопасности.

Эксплуатация выявленных уязвимостей влечет за собой серьезные риски. Помимо чтения конфиденциальных файлов, включая ключи, пароли и конфигурационные данные, она дает возможность внедрять вредоносный код и модифицировать ведение журналов безопасности, что значительно осложняет выявление и расследование инцидентов. Специалисты OPSWAT рекомендуют разработчикам и администраторам серверов незамедлительно обновить Rack до последних стабильных версий, где эти уязвимости устраняются. Если обновление невозможно в кратчайшие сроки, критически важно либо отказаться от использования Rack::Static, либо обеспечить корректную настройку параметра :root. Данный параметр должен указывать исключительно на директорию, содержащую файлы, предназначенные для публичного доступа, чтобы минимизировать риск обхода ограничений.

Наряду с данной проблемой в Ruby-среде, исследователи также выявили опасную уязвимость в Infodraw Media Relay Service (MRS), используемом для передачи видео и аудио данных. В нем обнаружена критическая ошибка с идентификатором CVE-2025-43928, позволяющая удалять или читать любые файлы системы через неспециализированный параметр username. Особенность этой уязвимости заключается в том, что она актуальна для обеих основных платформ — Windows и Linux, и, по состоянию на апрель 2025 года, исправлений от производителя не поступило. Эксперты отмечают, что подобные уязвимости представляют серьезную угрозу для инфраструктуры, обслуживающей высокочувствительную информацию, например, системы видеонаблюдения, используемые правоохранительными органами, логистическими операторами и общественным транспортом. Вынужденный простой таких систем в Бельгии и Люксембурге уже стал неприятным последствием ответственного раскрытия информации.

Для минимизации рисков со стороны MRS специалисты рекомендуют при отсутствии возможности сразу вывести систему из эксплуатации применять дополнительные меры защиты — использовать VPN, ограничивать IP-адреса, которые могут обращаться к сервису, и усиливать мониторинг активности. Возвращаясь к Rack::Static, важно подчеркнуть, что обнаруженные уязвимости — лишь напоминание о необходимости комплексного подхода к безопасности веб-приложений. Статические файлы и посреднические компоненты часто воспринимаются как относительно безопасные элементы, но именно в них могут скрываться уязвимости с широкими последствиями. Для разработчиков Ruby-приложений рекомендуется регулярно отслеживать обновления программного обеспечения, уделять особое внимание конфигурационным параметрам и внедрять практики безопасного программирования. Применение политики минимальных привилегий и изоляция публичных ресурсов на сервере помогут ограничить потенциальные векторы атак.

Безопасность современных веб-приложений не может ограничиваться только надежностью кода или надежностью паролей. Постоянное тестирование систем на наличие уязвимостей, своевременное обновление и грамотное управление конфигурациями — вот ключевые условия защиты от эксплойтов, подобных тем, которые были выявлены в Rack::Static. Кроме того, специалисты советуют организациям начать использовать методы проактивного мониторинга и анализа логов с применением машинного обучения и ИИ, что позволит оперативно выявлять аномалии и подозрительную активность, связанную с манипуляциями логов. В свете повышающейся угрозы сгенерированных атак на веб-инфраструктуры любые шаги по усилению защиты будут способствовать снижению рисков финансовых потерь, ущерба репутации и юридических последствий. Отделы кибербезопасности должны объединять усилия с разработчиками и администраторами для создания единой цепочки защиты от выявленных сегодня и потенциальных завтра угроз.

Итогом стало то, что уязвимости в широко используемых инструментах, таких как Rack::Static, продолжают оставаться серьезной проблемой, требующей пристального внимания как со стороны разработчиков, так и пользователей. Только совместная работа и внедрение лучших практик безопасности помогут сохранить доверие пользователей и обеспечить устойчивость цифровых сервисов.