Файлы с расширением .lnk, или по-простому ярлыки Windows, знакомы каждому пользователю этой операционной системы. Они служат быстрыми ссылками на программы, документы и другие объекты, экономя время и упрощая навигацию по компьютеру. Однако именно из-за своей распространенности и гибкости LNK-файлы стали отличным инструментом в руках злоумышленников, которые используют их для обхода защиты и распространения вредоносного ПО. Суть работы LNK-файлов проста: они содержат путь к целевому объекту и дополнительные параметры запуска.

Именно эта гибкость и стала причиной того, что ярлыки перестали быть только удобным средством доступа к программам и получили серьезный потенциал для злоупотреблений. Мошенники могут маскировать вредоносные скрипты под привычные и безобидные ярлыки с похожими иконками и названиями, обманывая пользователей и заставляя их запускать зараженный код. За последние годы количество вредоносных LNK-файлов стремительно растет. Согласно данным экспертов компании Unit 42, количество выявленных зловредных ярлыков в 2023 году превысило 21 тысячу, а в 2024-м увеличилось уже в три раза. Такая тенденция тревожит специалистов и требует внимательного отношения со стороны пользователей и администраторов систем.

Основные угрозы, связанные с файлами LNK, можно разделить на несколько категорий. Первые — это эксплуатация уязвимостей Windows через специально оформленные LNK, которые запускаются автоматически при открытии папок с такими ярлыками. Несмотря на то, что большая часть подобных дыр закрыта, старые версии ОС остаются уязвимыми, что создает риск заражения. При этом атаки могут приводить к сбоям, перехвату контроля над системой и запуску несанкционированного кода. Вторая категория — запуск вредоносных файлов с локального диска.

Здесь LNK-файл не сам несёт угрозу, но «указывает» на вредоносное приложение или скрипт, уже сохраненный в системе. Злоумышленники зачастую используют системные утилиты Windows, такие как powershell.exe, cmd.exe, rundll32.exe и другие, для запуска кода через ярлыки, что позволяет обойти традиционные методы обнаружения опасных процессов.

Третья важная разновидность связана с выполнением скриптов напрямую через аргументы командной строки, которые задаются в ярлыках. Это означает, что вредоносный код может быть встроен непосредственно в свойства LNK, передаваясь системным интерпретаторам команд, и запускаться без необходимости наличия отдельного файла. Такая техника особенно опасна, поскольку позволяет скрыть вредоносный функционал и усложнить его обнаружение. Наконец, существует практика прикрепления вредоносных payload’ов как наложенного (оверлейного) контента после официального конца LNK-файла. Операционная система Windows, разбирая ярлык, игнорирует данные вне стандартной структуры, что дает злоумышленникам возможность помещать туда скрытые скрипты или бинарные данные и запускать их через правильно выстроенные цепочки команд.

Для понимания и обнаружения вредоносных ярлыков стоит обращать внимание на ключевые поля в структуре LNK. В первую очередь это идентификатор списка целей (LINKTARGET_IDLIST), который содержит элементы оболочки указывающие на сам файл или объект, на который ссылается ярлык. Второе, не менее важное поле — относительный путь (RELATIVE_PATH), который помогает системе корректно найти цель, если основной идентификатор «битый» или отсутствует. Третье — аргументы командной строки (COMMAND_LINE_ARGUMENTS), где и скрываются самые опасные сценарии с внедренными скриптами. При работе с файловой системой стоит быть особенно осторожным с ярлыками, скачанными из интернета или полученными из сомнительных источников.

Вредоносные LNK могут иметь иконки и имена, имитирующие привычные документы или приложения, что значительно повышает шанс случайного запуска. Проверка свойств файла поможет выявить подозрительный путь к цели, длительные или необъяснимые аргументы запуска. Анализ вредоносных LNK показывает, что современные кибератаки активно используют обфускацию и сложные цепочки запуска. Например, команды PowerShell и cmd могут быть упакованы в base64 или содержать случайные управляющие символы, что затрудняет работу антивирусных решений и усложняет ручной анализ. Также применяются утилиты вроде findstr и mshta для поиска и выполнения скрытого вредоносного контента, затерянного в оверлеях.

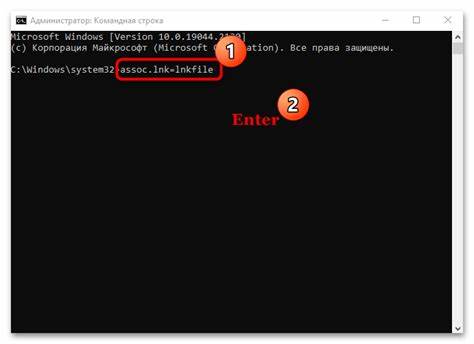

Защита от угроз, связанных с LNK, в первую очередь лежит на осознанности пользователя и правильных настройках безопасности системы. Регулярные обновления Windows закрывают известные уязвимости автоматического запуска LNK-ярлыков. Использование надежных антивирусных и поведенческих систем помогает отслеживать подозрительную активность, связанную с запуском скриптов и бинарников через устаревшие утилиты. Администраторам важно контролировать запуск системных инструментов, таких как powershell.exe и cmd.

exe, ограничивать их использование для нерегламентированных задач. Политики групповой безопасности и применение белых списков исключают вероятность хаотичного выполнения вредоносного кода через ярлыки. Также стоит обучать конечных пользователей не открывать подряд неизвестные файлы, даже если они выглядят привычно и дружелюбно. Помимо зашиты на уровне ОС, компании и частные лица могут использовать специализированные средства для анализа структуры LNK и выявления аномалий в параметрах запуска, которые могут свидетельствовать о вредоносности. Такой подход позволяет заблаговременно обнаруживать попытки атаки и принимать меры по их нейтрализации.

В заключение отметим, что ярлыки Windows — не просто вспомогательные инструменты для быстрого доступа, но потенциально опасные объекты в руках киберпреступников. Современные методы атаки демонстрируют изобретательность злоумышленников в обходе защитных механизмов с помощью LNK-файлов. Поэтому каждый пользователь должен владеть базовыми знаниями о рисках, связанных с ярлыками, и соблюдать элементарные правила безопасности. Скрупулезная проверка свойств ярлыков, осторожность при работе с неизвестными файлами и своевременные обновления системы помогут сохранить компьютер и личные данные в безопасности от этой скрытой угрозы.